Bishop Fox: Testando a eficácia da segmentação Zero Trust contra ransomware

A corrida para inovar entre cibersegurança e ransomware muitas vezes parece um jogo interminável de gato e rato. O trabalho constante das organizações para se manterem mais protegidas muitas vezes resultou em pouco terreno conquistado.

Por que isso? É uma pergunta antiga que Paul Dant, diretor sênior de estratégia de segurança cibernética da Illumio, e Trevin Edgeworth, diretor prático da equipe vermelha da Bishop Fox, se propuseram a responder no webinar deste mês, Aprimorando suas defesas contra ransomware por meio da segmentação de confiança zero.

Faça o download de uma cópia do relatório de avaliação de emulação de cenário de ransomware 2022 da Bishop Fox para ver como a segmentação Zero Trust torna os atacantes ineficazes em menos de 10 minutos.

Como o ransomware se mantém à frente dos esforços de segurança cibernética

Dant e Edgeworth explicaram exatamente por que o ransomware sempre parece estar um passo à frente dos melhores esforços do setor de segurança cibernética.

“Acho que melhoramos, mas, ao mesmo tempo, os adversários também”, disse Edgeworth, um veterano de décadas em cibersegurança ofensiva. “Os agentes de ameaças continuam evoluindo da mesma forma que nós. Você tem tipos sofisticados de ataques liderados por humanos que são super personalizados para cada ambiente.”

Outra questão que Edgeworth destacou foram as melhores práticas básicas de segurança: “Vince Lombardi, o lendário treinador de futebol, certa vez levantou uma bola de futebol e disse a seus jogadores: 'Isso é uma bola de futebol. ' Lombardi motivou seus jogadores ao incentivá-los a seguir o básico. Essas noções básicas entediantes são o que leva a uma cibersegurança bem-sucedida.”

Finalmente, há um movimento lateral, que é a forma como o ransomware e as violações se espalham pela rede.

“O que torna isso muito fácil [para o ransomware] é a capacidade de se mover lateralmente, mesmo que envolva apenas um único sistema comprometido em uma rede específica”, disse Dant. Os hackers muitas vezes utilizam um único ponto fraco em uma superfície de ataque como porta de entrada para fazer movimentos laterais e vasculhar uma empresa em busca de seus ativos mais críticos. Isso permite que os hackers causem mais dor e urgência.

Criando o ambiente perfeito de teste de segmentação Zero Trust

Então, como as organizações se preparam melhor para esse ataque de ferramentas e oportunidades à disposição dos hackers?

O bispo Fox construiu de forma complexa uma metodologia para testar a plataforma de segmentação Illumio Zero Trust contra as complexidades dos ataques do mundo real.

Edgeworth descreveu uma espécie de ambiente de teste de fogo real no qual Bishop Fox desempenhou o papel de ambos os lados, atacantes e defensores.

“Como Bishop Fox estava jogando tanto no lado vermelho quanto no azul, queríamos projetar a metodologia de uma forma que reduzisse o potencial de preconceito”, disse Edgeworth. “Queríamos criar um cenário o mais realista possível e executá-lo em uma variedade de configurações defensivas diferentes. Isso nos permitiria comparar e contrastar o desempenho de cada um desses ambientes contra um ataque similar.”

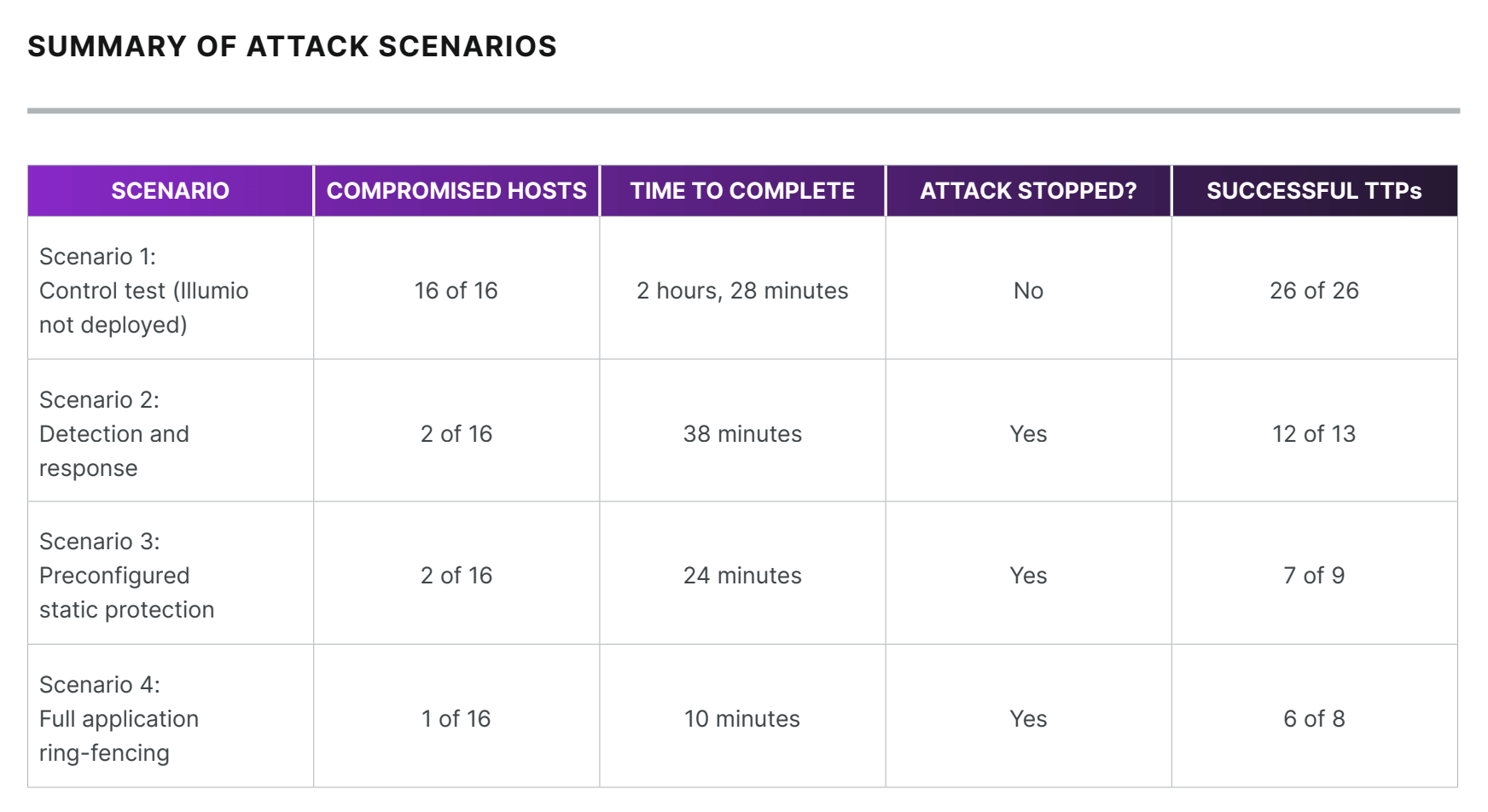

A metodologia exigia quatro configurações defensivas distintas, cada uma mais robusta que a anterior:

- Um cenário de controle intocado sem recursos do Illumio

- Um modelo de detecção e resposta somente no modo monitor

- Uma proteção estática pré-configurada com uma política básica de segmentação voltada para cepas de ransomware conhecidas e comuns

- Delimitação completa de aplicações, incluindo a política personalizada de segmentação Zero Trust da Illumio com suas próprias regras

Cada configuração foi testada em relação ao mesmo padrão de ataque, permitindo que dados abrangentes fossem coletados para medir a eficácia de cada sistema. Como hacker ético no passado, Dant observou a precisão do teste, que correspondia incrivelmente bem às expectativas do que os atacantes estariam lançando nas organizações.

Interpretando os dados de emulação do Bishop Fox

Depois que cada fase foi testada, os dados resultantes deixaram tudo muito claro.

Com cada ataque emulado de Bishop Fox, havia menos hosts comprometidos, tempos mais curtos para detectar e conter e menos TTPs bem-sucedidos executados pelos atacantes.

Com o Illumio Core totalmente implantado na fase 4, o ataque foi eliminado em surpreendentes 10 minutos.

“Não há melhor maneira de provar isso do que simular a ameaça em seu ambiente e dissecar esses resultados”, ressaltou Edgeworth.

O rigor do ambiente de testes da Bishop Fox legitimou ainda mais a Segmentação Zero Trust e a Illumio Zero Trust Segmentation Platform.

“Eu posso ver claramente como a segmentação Zero Trust é um controle tão válido na prevenção de movimentos laterais”, disse Dant. “Não só estamos alcançando um novo nível de visibilidade, mas também estamos permitindo que uma organização se sinta confiante de que, se um invasor conseguir comprometer algum ponto da rede, a ZTS dificultará muito a realização desse ataque.”

Entre em contato conosco para agendar uma consulta e uma demonstração com nossos especialistas da Illumio.

.png)