.png)

ノース、サウス、イースト、ウェスト — ゼロトラストでネットワークを保護

ZTNAとZTSを使用してゼロトラスト戦略を構築する方法については、Actual Tech MediaによるNetskopeおよびIllumioとの共同技術概要をご覧ください。

ハイライト

主な利点

アセットのプレビュー

ゼロトラストセキュリティ戦略は、John Kindervagによって最初に作成されてから10年以上が経ち、マルチクラウドおよびハイブリッド環境で堅牢なサイバーセキュリティ体制の達成を目指す組織にとって、事実上の標準となっています。

米国国立標準技術研究所(NIST)は、ゼロトラストアーキテクチャにおけるゼロトラストアーキテクチャ(ZTA)の3つの主要な適用ポイント(ID、ネットワークアクセス、ワークロードセグメンテーション)を規定しています。ID は、多要素認証 (MFA)、生体認証、属性ベースのアクセス制御 (ABAC) などを含む ID およびアクセス管理 (IAM) 制御を使用して実装されます。

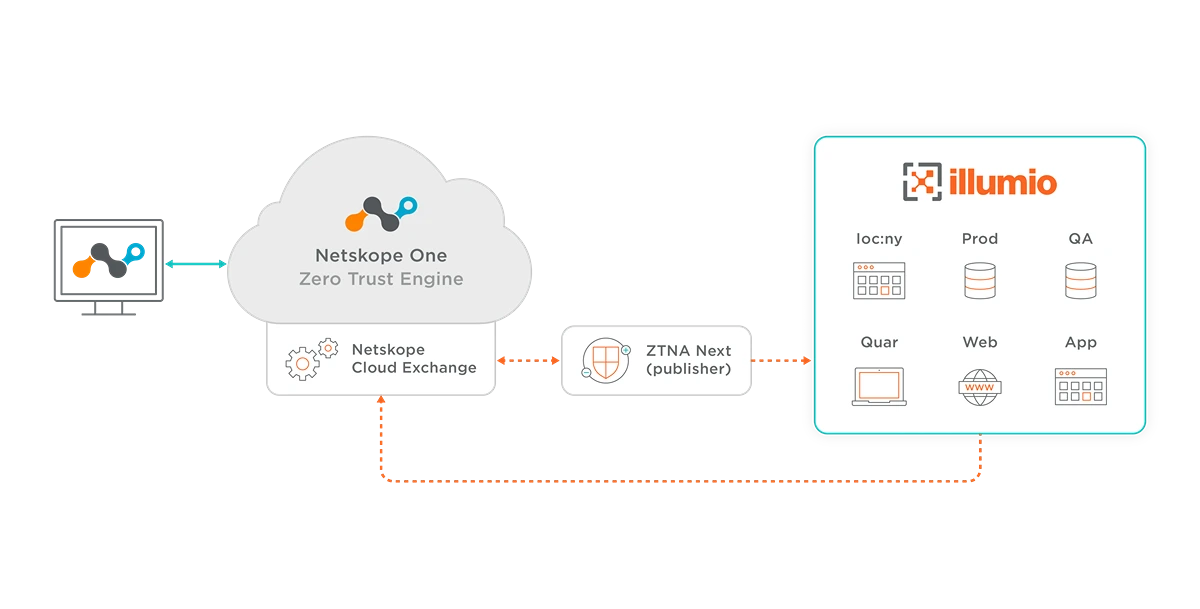

この技術概要では、ゼロトラストネットワークアクセス(ZTNA)とゼロトラストセグメンテーション(ZTS)を使用して、ZTAにネットワークアクセスとワークロードセグメンテーションを実装する方法について説明します。

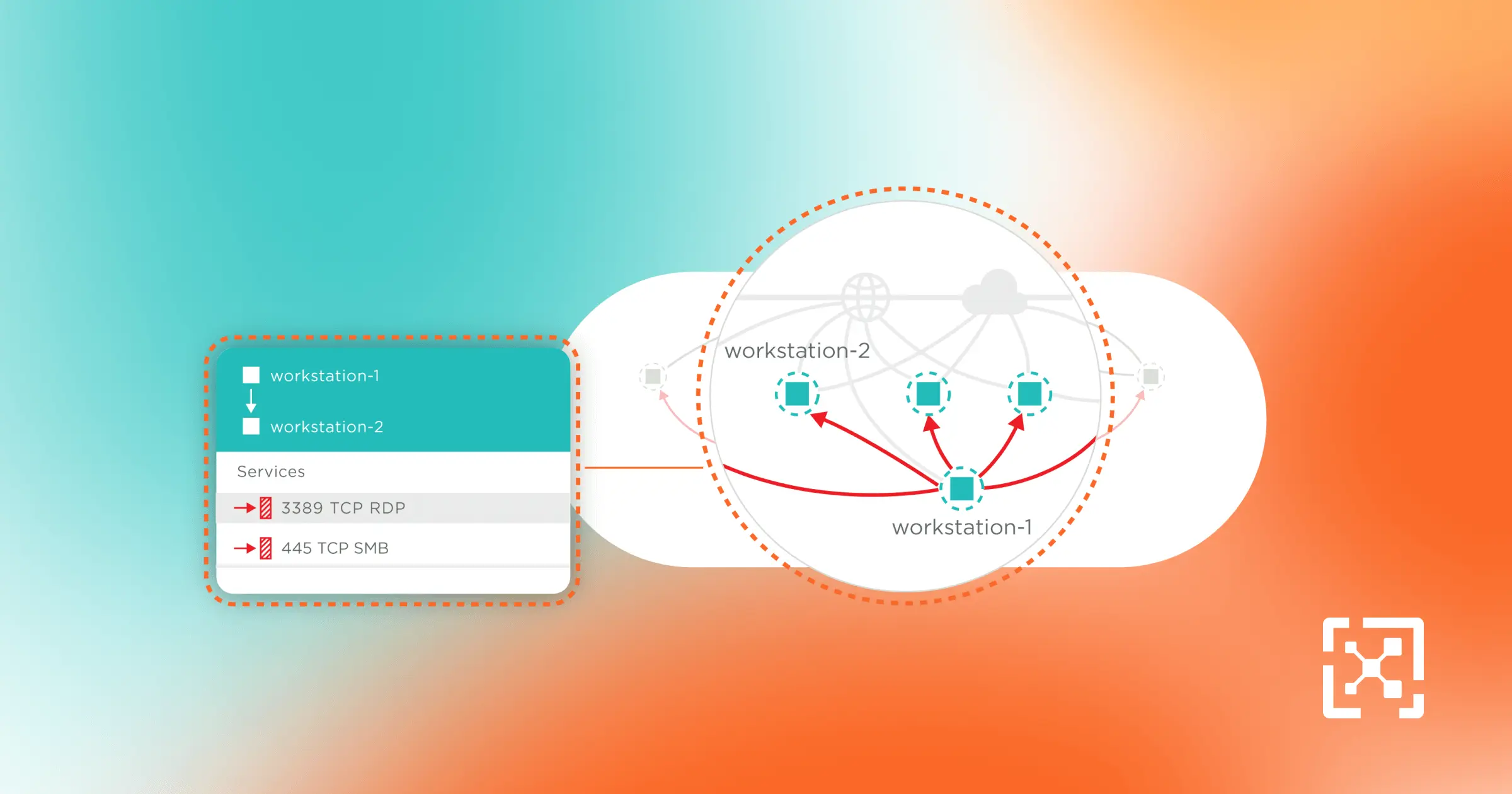

違反を想定します。

影響を最小限に抑えます。

レジリエンスを高めます。

ゼロトラストセグメンテーションについて詳しく知る準備はできていますか?

.webp)