脅威インテリジェンス:組織のための完全ガイド

組織は、さまざまな種類の脅威インテリジェンスを使用して、直面する可能性のある潜在的なサイバーセキュリティの脅威を特定します。脅威インテリジェンスについては、ガイドをご覧ください。

脅威インテリジェンスとは?

脅威インテリジェンスとは、脅威アクターの動機、標的、攻撃方法を理解するためのデータの収集、処理、分析を指します。生データを実用的な洞察に変換し、セキュリティ チームが情報に基づいたデータ主導の意思決定を行えるようにします。この積極的なアプローチにより、組織はサイバー脅威に対する防御において事後対応型から積極的な姿勢に移行します。

このガイドでは、脅威インテリジェンスの微妙な違いを掘り下げ、その種類、重要性、実装戦略、業界固有のユースケース、将来の傾向を探ります

データ vs. 情報 vs. インテリジェンス

データ、情報、インテリジェンスの違いを理解することが重要です。

- データ: コンテキストのない未処理の生の事実 (IP アドレス、ログ ファイルなど)。

- 情報: 何らかのコンテキストを提供する処理されたデータ(疑わしいIPアドレスのリストなど)。

- 知性: 実用的な洞察を提供する分析された情報(たとえば、特定のIPアドレスが業界を標的とする既知の脅威アクターに関連付けられていることの理解)。

脅威インテリジェンスの種類

脅威インテリジェンスは、主に次の 4 つのタイプに分類されます。

- 戦略的脅威インテリジェンス: 脅威アクターの広範な傾向と動機に焦点を当てた高レベルの分析。これは、経営陣がセキュリティ ポリシーとリソース割り当てについて情報に基づいた意思決定を行うのに役立ちます。引用ターン0検索21

- 戦術的脅威インテリジェンス: 攻撃者が使用する特定の手法、戦術、手順 (TTP) の詳細。これは、セキュリティチームが特定の脅威を理解し、軽減するのに役立ちます。

- オペレーショナル脅威インテリジェンス: 脅威アクターの能力、意図、機会に関する洞察を提供します。脅威アクターのTTPと行動(使用する攻撃ベクトル、悪用する脆弱性、標的とする資産、その他の定義特性)を理解することに重点を置いています。

- 技術的な脅威インテリジェンス: 悪意のある IP アドレス、ファイル ハッシュ、ドメイン名などの特定の侵害指標 (IoC) に集中します。これは非常に詳細であり、即時の脅威検出によく使用されます。

脅威インテリジェンスのライフサイクル

脅威インテリジェンスを開発するプロセスには、いくつかの段階があります。

- 収集: オープンソース インテリジェンス (OSINT)、ダーク Web フォーラム、内部ログ、業界の脅威フィードなど、さまざまなソースから生データを収集します。

- 処理: 収集したデータを整理およびフィルタリングして、冗長性や無関係な情報を削除します。

- 分析: 処理されたデータを解釈して、パターン、傾向、実用的な洞察を特定します。

- 普及:分析されたインテリジェンスを、使用可能な形式で関連する利害関係者と共有します。

- フィードバック: 将来の収集と分析の取り組みを改善するために、インテリジェンスの有用性に関する意見を収集します。

脅威インテリジェンスの一般的なソース

- オープンソース インテリジェンス (OSINT): Web サイト、報道機関、レポートから公開されている情報。

- ダークウェブ:脅威アクターが活動するアンダーグラウンドフォーラムやマーケットプレイスからのデータ。

- 内部ログ: ファイアウォール ログや侵入検知システムなど、組織独自のシステムからのデータ。

- 共有業界フィード: 組織が脅威データと指標を共有するコラボレーション プラットフォーム。

脅威インテリジェンスが重要な理由

現代のサイバーセキュリティ環境において、脅威インテリジェンスは極めて重要な役割を果たしています。

- 意思決定の強化: セキュリティ アラートにコンテキストを提供し、潜在的な影響に基づいて優先順位を付けることができます。

- プロアクティブな脅威検出: 脆弱性を悪用する前に、新たな脅威を特定します。

- 規制遵守: 関連する脅威を理解して軽減することで、コンプライアンス要件を満たすのに役立ちます。

- インシデント対応: セキュリティ インシデント時の対応時間と有効性をスピードアップする洞察を提供します。

組織にとっての脅威インテリジェンスの利点

堅牢な脅威インテリジェンス プログラムを実装すると、次のような多くの利点があります。

- 脅威の検出と対応の向上: 脅威の迅速な特定と無力化が可能になります。

- セキュリティ体制の強化: 脅威の状況を包括的に理解し、より優れた防御戦略を可能にします。

- アラート疲労の軽減: 誤検知を除外するのに役立ち、セキュリティ チームが本物の脅威に集中できるようにします。

- - 情報に基づいたリスク管理:潜在的な影響に基づいてリスクを特定し、優先順位を付けるのを支援します。

- より良いコミュニケーション: セキュリティの脅威とニーズに関する技術チームと経営陣間のより明確な議論を促進します。

- 競争上の優位性: セキュリティへの取り組みを示すことで、ブランドの評判を保護し、顧客の信頼を築きます。

脅威インテリジェンスを効果的に実装する方法

1. 目標を設定する

- ビジネス目標との整合性: 脅威インテリジェンス プログラムが組織の全体的な目標をサポートしていることを確認します。

- 利害関係者の定義: 技術チームから経営陣まで、インテリジェンスを使用するユーザーを特定します。

2. 適切なツールとテクノロジーを選択する

- 脅威インテリジェンスプラットフォーム(TIP):脅威データの収集と分析を一元化します。

- SIEM と SOAR の統合: インテリジェンスを既存のセキュリティ情報およびイベント管理システムに統合して、自動応答を実現します。

- 脅威フィード:有料と無料:

- 無料のフィードは、 ベースラインの洞察とコミュニティから提供されたデータを提供します。

- 有料フィードは、多くの場合、 厳選され、充実され、高度にコンテキスト化されたインテリジェンスを提供します。これらは通常、エンタープライズレベルの保護に適しています。

- 無料のフィードは、 ベースラインの洞察とコミュニティから提供されたデータを提供します。

イルミオからのプロのヒント:脅威フィードだけに頼らないでください。フィード データと独自のネットワークのコンテキスト可視性を組み合わせて、その関連性と有効性を最大化します。

3. 社内能力の構築

- 脅威アナリストの雇用またはスキルアップ: 脅威インテリジェンスを解釈し、それに基づいて行動するスキルを備えたチームを構築します。

- 部門間のコラボレーションを促進する: セキュリティ チームは、IT、法務、リスク、および経営陣と定期的にコミュニケーションをとる必要があります。

- ガバナンス ポリシーを確立する: 情報を収集する際には、データのプライバシー、倫理的な調達、法令遵守を確保します。

4. データの収集と管理

- 高品質のデータをキュレーションする: ボリュームよりもデータの関連性を優先します。リスクプロファイルに合致するもののみを収集します。

- 法的かつ倫理的な調達を確保する: 精査された情報源に固執し、GDPR などの規制を遵守することで、法的な複雑さを回避します。

5. 分析とアクション

- 内部テレメトリとの相関関係: 外部情報をネットワークのデータに重ね合わせて、コンテキストに応じた深い洞察を得ることができます。

- 実用的なレポートを作成する: インテリジェンスは、利害関係者にとって明確でわかりやすいガイダンスをもたらす必要があります。

- 対応の優先順位付けと調整: リスクの重大度に基づいて、さまざまな脅威タイプに対応するためのプレイブックを作成します。

業界別の脅威インテリジェンスのユースケース

1. 金融サービス

- オンラインバンキングポータルを標的としたフィッシングキャンペーンを検出してブロックします。

- 従業員の異常な行動を監視することで、内部脅威を防止します。

- 脅威インテリジェンスを不正検出システムと関連付けて、リアルタイムのアラートを実現します。

2. ヘルスケア

- 電子カルテ(EHR)を標的とするランサムウェアの脅威を特定します。

- ダークウェブで患者データが盗まれていないか監視します。

- プロアクティブな脅威モデリングを通じてHIPAAに準拠します。

3. 小売と電子商取引

- 侵害された顧客のクレジット カード データを監視します。

- 脆弱なサードパーティベンダーを含むサプライチェーンの脅威を追跡します。

- ソーシャルメディアや検索エンジンに対するブランドなりすまし攻撃から防御します。

4. 政府と防衛

- インフラや防衛資産を標的にしている国民国家のアクターを追跡します。

- 機関間のパートナーや情報共有分析センター(ISAC)と情報を共有します。

- 国のサイバーセキュリティ体制に影響を与える可能性のある地政学的な脅威を監視します。

5. テクノロジーとSaaS

- パブリックリポジトリから漏洩した API キーまたはログイン資格情報を特定します。

- 早期アラートとインフラストラクチャの強化により、DDoS 攻撃を先取りします。

- オープンソースソフトウェアの依存関係を監視して、ゼロデイ脆弱性を検出します。

業界に関係なく、Illumioのようなツールによるセグメンテーションは、脅威を分離し、ラテラルムーブメントを減らすのに役立ちます。

脅威インテリジェンスプラットフォームとベンダー

いくつかのサイバー脅威インテリジェンスプラットフォームは、脅威データの自動化、コンテキスト化、運用化に役立ちます。トップベンダーは次のとおりです。

- Recorded Future – リアルタイムの脅威分析と自動化に優れています。

- ThreatConnect – ワークフローとオーケストレーションに最適です。

- Anomali – 幅広い統合と堅牢な脅威データベースで知られています。

- Mandiant – エリート脅威アクターのアトリビューションと侵害後の洞察を提供します。

評価する主な機能:

- 統合: SIEM、SOAR、ファイアウォール、およびチケット発行システムと統合する必要があります。

- 自動化: 脅威データを自動取り込みして処理する機能。

- カスタマイズ: ダッシュボード、アラート、レポートを内部ワークフローに合わせて調整します。

- コミュニティ共有: FS-ISAC や InfraGard などの脅威共有ネットワークに参加します。

脅威インテリジェンスを運用する方法

理論から実践に移行するには、脅威インテリジェンスを日常業務に組み込む必要があります。

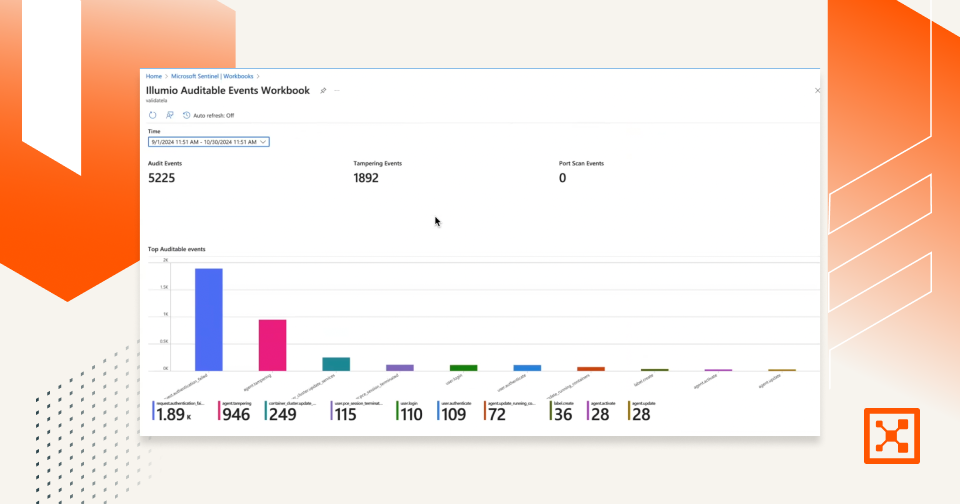

- SIEM および SOAR ツールへの統合: アラートを強化し、封じ込めアクションを自動化します。

- 脅威インテリジェンスダッシュボードの開発:すべての利害関係者の脅威の傾向とインシデントを視覚化します。

- 内部共有: IT、法務、コンプライアンス、経営幹部全体にカスタマイズされた情報を広めます。

- 外部共有: 業界の情報共有プログラムに参加して、集団防御を構築します。

イルミオからのプロのヒント:運用上の脅威インテリジェンスは、ネットワークの可視性と組み合わせると、指数関数的に強力になります。Illumioのようなツールを使用すると、チームはアプリケーションフローを即座に視覚化し、影響を受けるシステムを隔離することができ、迅速で自信を持って対応するために不可欠です。

効果を測定するための指標と KPI

測定しないものを改善することはできません。これらのメトリックを追跡して、脅威インテリジェンスプログラムを評価します。

- 脅威インテリジェンスで強化されたアラート: 外部インテリジェンスとコンテキスト化されたセキュリティ アラートの割合。

- 検出までの時間 (TTD) / 応答までの時間 (TTR): チームが脅威を特定して封じ込める速度。

- 誤検知の削減: コンテキストに応じた脅威データにより、アラートの品質が向上しました。

- 関連性スコア: 脅威インテリジェンスが環境のリスク プロファイルと一致する頻度。

- ROI:侵害の回避やインシデント解決の迅速化による経済的節約を見積もります。

一般的な課題とその克服方法

- 情報過多: フィルタリングされていないフィードに溺れるのではなく、厳選された関連データに焦点を当てます。

- 熟練したアナリストの不足: 社内チームのスキルアップと、マネージド脅威インテリジェンス サービスを活用します。

- データソースの統合: API と正規化された脅威データ形式をサポートするプラットフォームを使用します。

- データを最新の状態に保つ: 自動化を使用して、更新されたフィードを毎日取得します。

- サイロの打破: SOC だけでなく、部門全体でインテリジェンスを可視化します。

脅威インテリジェンスの将来のトレンド

- AI と機械学習: 脅威の予測と異常検出を大規模に改善します。

- 脅威インテリジェンス共有エコシステム: 業界と政府間の協力の強化。

- 行動インテリジェンス: 人間の行動パターンに焦点を当てて、内部関係者の脅威を検出します

- ゼロトラストアーキテクチャ:強化されたマイクロセグメンテーションと最小権限アクセスにより、侵害の影響が軽減されます。

- クラウドネイティブ インテリジェンス: インテル フィードを動的、コンテナ化されたサーバーレス環境に適応させます。

イルミオインサイト:ゼロトラストを採用する組織が増えるにつれ、静的なエンドポイントだけでなく、動いているワークロードを監視するために運用上の脅威インテリジェンスを進化させる必要があります。

実際のケーススタディ

ケーススタディ 1: フィッシング キャンペーンを阻止する金融機関

ある地方銀行は、サイバー脅威インテリジェンスプラットフォームを使用して、ログインポータルを模倣したフィッシングドメインを検出しました。自動化のおかげで、ドメインは数分以内にインフラストラクチャ全体でブロックされ、顧客データとブランドの評判が節約されました。

ケーススタディ 2: 医療機関がランサムウェアを防止

病院のシステムはダークウェブのチャットを監視し、脆弱なイメージングサーバーの悪用を計画しているランサムウェアギャングを検出しました。先制的なパッチ適用とセグメンテーションにより、患者サービスの中断を回避することができました。

ケーススタディ3:小売業者がブランドのなりすましを阻止

大手 e コマース プレーヤーが、カスタマー サポートを装った偽のソーシャル メディア アカウントを発見しました。サイバー脅威インテリジェンスは、悪意のあるキャンペーンを開始する前に削除されたなりすましにフラグを立てました。

脅威インテリジェンスに関するよくある質問 (FAQ)

脅威インテリジェンスの最良の情報源は何ですか?

OSINT、ダークウェブ監視、内部テレメトリ、プレミアム脅威フィードの組み合わせが理想的です。

脅威インテリジェンスのコストは通常どのくらいですか?

無料のツールから 6 桁のエンタープライズ プラットフォームまで、規模やニーズに応じてさまざまです。

中小企業は脅威インテリジェンスの恩恵を受けることができますか?

そうですよ。フィッシングやマルウェアの傾向を基本的に監視するだけでも、リスクを大幅に軽減できます。

脅威インテリジェンスは脅威フィードとどう違うのですか?

脅威フィードは生データを提供します。脅威インテリジェンスは、そのデータを分析し、アクションのためにコンテキスト化します。

専任の脅威インテリジェンス チームは必要ですか?

強ち。小規模なチームは、マネージド サービスや自動化を活用して効果を維持できます。

ゼロトラストセグメンテーションは脅威インテリジェンスをどのように強化しますか?

脅威を含み、横方向の移動を制限し、脅威データに明確なアプリケーションコンテキストを提供します。

サイバーセキュリティにおける戦略的インテリジェンスとは何ですか?

これは、グローバルな脅威の傾向と動機に関する高レベルの洞察を提供し、リーダーシップの意思決定に役立ちます。

侵害の指標 (IoC) とは何ですか?

IoC は、悪意のあるアクティビティを知らせる IP、ハッシュ、URL などのフォレンジック アーティファクトです。

脅威インテリジェンスはどのようにコンプライアンスをサポートできるのか?

これは、NIST、HIPAA、PCI-DSSなどのフレームワークの下での継続的な監視と文書化された対応計画の要件を満たすのに役立ちます。

脅威インテリジェンスは攻撃後に役立ちますか?

はい。脅威インテリジェンスを使用したインシデント後の分析により、攻撃がどのように発生したかを明らかにし、再発を防ぐことができます。

Conclusion

脅威インテリジェンスは、もはや企業にとって「あればいい」ものではなく、不可欠なものです。生データを実用的なコンテキストに応じた洞察に変換することで、組織は今日の高度な脅威から積極的に防御できます。

ツール、社内の専門知識、イルミオのようなプラットフォームを適切に組み合わせることで、脅威インテリジェンスは静的な機能から生き生きとしたセキュリティエンジンへと進化します。

小さなことから始めましょう。すべてを測定します。スマートに拡張します。このようにして、組織は不安定な脅威の状況に直面したときのレジリエンスを構築します。

.png)

.webp)