コンテナセキュリティの決定版ガイド

コンテナは安全ですか?

コンテナは、アプリの構築と実行のゲームを変えました - 高速で柔軟性があり、拡張性に備えて構築されています。しかし、その速度には深刻なセキュリティリスクが伴います。

クラウド上にあるからといって安全であるとは限りません。実際、リスクは増大します。そのため、コンテナのセキュリティが重要です。これにより、アプリが保護され、コンプライアンスに準拠し、最新の脅威に対抗する準備が整います。

コンテナセキュリティとは?

コンテナセキュリティとは、コンテナ化されたアプリをハッカー、バグ、弱点から守ることです。アプリケーションが構築されて起動されたときから、起動して実行されるまで、あらゆる段階でアプリを保護します。

- コンテナネットワークのセキュリティ: コンテナと外部エンティティ間の安全な通信を確保します。

- コンテナランタイムのセキュリティ: アクティブなコンテナを監視して不審なアクティビティを検出し、脅威をリアルタイムで軽減します。

- コンテナセキュリティスキャン: デプロイ前にコンテナイメージの脆弱性を特定します。

- コンテナセキュリティポリシーの適用: コンテナエコシステム全体でセキュリティ構成を確立して適用します。

コンテナは、最新のアプリケーションに軽量でスケーラブルな環境を提供します。しかし、その一時的な性質により、独自のセキュリティ上の課題が生じます。コンテナは多くの場合、同じ基盤となるホストを共有するため、1 つの侵害されたコンテナが環境全体に影響を与える可能性があります。

攻撃者は、設定ミス、コンテナイメージの脆弱性、安全でないネットワークを悪用して、コンテナ化されたアプリケーションに侵入します。これは、リアルタイム監視、自動コンプライアンス適用、マイクロセグメンテーションを含むコンテナセキュリティ戦略を構築することが、リスクを軽減し、堅牢なセキュリティ体制を維持するために不可欠であることを意味します。

最新のコンテナセキュリティツールは、自動化、AI主導の分析、ゼロトラストの原則を使用して、コンテナ化されたワークロードを効率的に保護するために必要な可視性と制御を企業に提供します。NISTのコンテナセキュリティガイドラインとオープンソースのコンテナセキュリティツールを商用コンテナセキュリティソフトウェアと組み合わせることで、組織は業界規制への準拠を確保しながら攻撃対象領域を減らす多層防御を構築できます。

コンテナのセキュリティが重要な理由

クラウドコンテナセキュリティに移行する組織が増えるにつれ、攻撃対象領域は拡大し続けています。構成ミス、脆弱なコンテナイメージ、脆弱なネットワークポリシーにより、アプリケーションが次のような脅威にさらされる可能性があります。

- コンテナブレイクアウト攻撃は、 攻撃者がコンテナから脱出してホストシステムにアクセスする攻撃です。

- コンテナーイメージに悪意のあるコードを埋め込むイメージポイズニング。

- 展開前に依存関係を侵害するサプライチェーン攻撃。

- 過度に寛容な設定を作成し、不正アクセスにつながる設定ミス。

- 安全でない API と誤った構成のオーケストレーション プラットフォームにより 、重要なサービスが攻撃にさらされます。

- ランタイム保護が不十分 – アクティブなコンテナに悪意のある動作がないか監視できない。

コンテナのセキュリティが脆弱になると、データ侵害、運用のダウンタイム、規制違反、風評被害など、深刻な結果が生じる可能性があります。コンテナ化されたワークロードの動的で絶えず変化する性質を考えると、 従来のセキュリティアプローチでは不十分です。高度に分散された環境を保護するために必要な俊敏性と粒度が欠けています。

これらのリスクを軽減するために、企業は、ビルドとデプロイからランタイムの監視とコンプライアンスの適用に至るまで、コンテナライフサイクルのあらゆる段階をカバーする コンテナセキュリティソリューション を採用する必要があります。自動化、セグメンテーション、リアルタイムの脅威検出を統合した 多層防御戦略 は、 安全なコンテナ化されたエコシステムを確保するために非常に重要です。

コンテナセキュリティの中核となる柱

完全なコンテナセキュリティ戦略は、いくつかの重要な柱に基づいて構築されています。

1. コンテナネットワークのセキュリティ

コンテナー、サービス、および外部エンティティ間の通信を保護することが重要です。ベストプラクティスは次のとおりです。

- East-West トラフィックを制限するための セグメンテーション の強制。

- Istioなどの サービスメッシュ を使用して通信を暗号化および認証します。

- イングレスおよびエグレストラフィックを制御するための ネットワークポリシー を構築します。

2. コンテナセキュリティのベストプラクティス

プロアクティブなセキュリティスタンスを採用するということは、次のような業界のベストプラクティスに従うことを意味します。

- 画像スキャン: デプロイする前に、定期的にイメージの脆弱性をスキャンします。

- 最小特権アクセス: コンテナーには、必要なアクセス許可のみが必要です。

- 不変のインフラストラクチャ: 実行中のコンテナを変更しないでください。

- ランタイム保護:コンテナセキュリティツールを使用して、不審なアクティビティをリアルタイムで検出します。

3. コンテナのセキュリティポリシーとコンプライアンス

NISTコンテナセキュリティガイドラインなどの業界規制に準拠するために、企業は次のことを行う必要があります。

4. コンテナのセキュリティスキャンと脆弱性管理

定期的な コンテナセキュリティスキャン は、脆弱性がエクスプロイトになる前に特定するのに役立ちます。最新の コンテナセキュリティソフトウェア には、次のものを含める必要があります。

- コンテナイメージをスキャンするための静的解析。

- アクティブなコンテナを監視するための動的ランタイム分析。

- 悪用される前に脆弱性を修正するための自動パッチ適用。

5. オープンソースのコンテナセキュリティ

多くのオープンソースツールは、次のようなコンテナのセキュリティを強化します。

- Falco:ランタイム脅威検出。

- Trivy: 軽量の脆弱性スキャナー。

- Kube-bench: CIS Kubernetes ベンチマーク準拠。

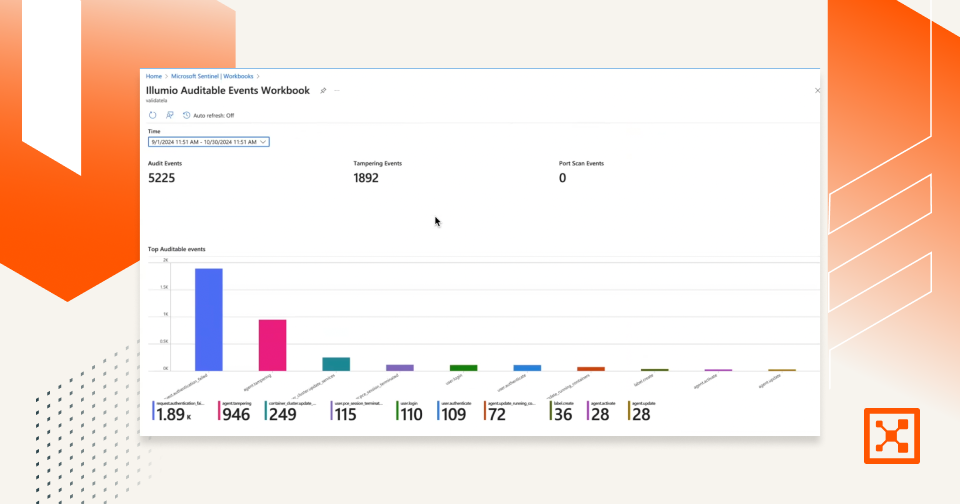

イルミオがコンテナのセキュリティを強化する方法

イルミオでは、可視性とセグメンテーションが堅牢なコンテナセキュリティ戦略の基盤であると考えています。当社のソリューションは以下を提供します。

- コンテナのマイクロセグメンテーション: プロセスレベルでワークロードをセグメント化することで、コンテナ化された環境内での横方向の移動を防ぎます。

- リアルタイムの可視性: オンプレミス、クラウド、ハイブリッド環境など、ワークロードがどのように通信するかについて、深い洞察を得ることができます。

- ポリシーの自動適用: 観察されたトラフィックパターンとリスク分析に基づいてセキュリティポリシーを動的に適用します。

- アダプティブセグメンテーション: 静的ファイアウォールとは異なり、イルミオはワークロードの変化に継続的に適応し、セキュリティポリシーの関連性を維持します。

- ゼロトラストセキュリティモデル:デフォルトで拒否ポリシーを実装し、ワークロード間の必要な通信のみを許可します。

- 複雑さのない拡張性: イルミオの軽量のエージェントベースのアプローチは、パフォーマンスに影響を与えることなく、最新のコンテナ化されたアーキテクチャとシームレスに統合されます。

イルミオはプラットフォームにクラウドセキュリティをどのように構築していますか?

イルミオは、次の方法で クラウドセキュリティ を統合します。

- クラウドワークロードにセグメンテーションを適用し、分散クラウド環境間でのラテラルムーブメントを防ぎます。

- 脆弱性や侵害への露出を制限するきめ細かなセグメンテーションにより、攻撃対象領域を縮小します。

- クラウドネイティブ アプリケーションのリアルタイム監視を提供し、セキュリティ チームに脅威に即座に対応するための実用的なインテリジェンスを提供します。

- 安全なクラウドワークロードの移行を促進し、アプリケーションがクラウドプロバイダーまたはデータセンター間で移動された場合でも、セキュリティポリシーが損なわれないようにします。

- PCI DSS、HIPAA、NIST コンテナ セキュリティ フレームワークなどのコンプライアンス標準を適用します。

- セキュリティワークフローを自動化 して、セキュリティ運用を合理化し、手動介入を減らします。

- ハイブリッド環境とマルチクラウド環境全体でワークロードの相互作用と依存関係を継続的にマッピングすることで、クラウドの可視性を強化します。

このアプローチにより、組織はコンテナ化されたアプリケーションを安全に拡張できると同時に、リスクを軽減します。

イルミオのコンテナセキュリティソフトウェアを使用すると、企業は自信を持ってワークロードを保護し、回復力、コンプライアンス、脅威耐性のあるインフラストラクチャを確保できます。

エンタープライズデータセキュリティチームに対するイルミオのプラスの影響

イルミオのコンテナセキュリティソリューションを導入することで、エンタープライズセキュリティチームは次のことが可能になります。

- コンテナ通信の 比類のない可視性 を獲得し、より効果的な監視と脅威検出を可能にします。

- ラテラルムーブメント攻撃のリスクを軽減し、脅威がワークロード全体に広がる前に阻止します。

- 業界標準への 継続的な準拠 を確保し、規制および運用リスクを軽減します。

- きめ細かなポリシー制御により、セキュリティ脅威の封じ込めと修復を迅速に行うことで 、インシデント対応 を強化します。

- 不要な攻撃ベクトルを排除し、重要なワークロードが外部および内部の脅威にさらされるのを減らします。

- セキュリティポリシーの適用を自動化することで運用効率を高め、DevOpsチームはセキュリティを犠牲にすることなくイノベーションに集中できます。

イルミオのコンテナセキュリティソフトウェアを使用すると、企業は自信を持ってワークロードを保護し、回復力、コンプライアンス、脅威耐性のあるインフラストラクチャを確保できます。

コンテナーのセキュリティに関するよくある質問

質問: 1. コンテナセキュリティと従来のセキュリティの違いは何ですか?

答える: コンテナセキュリティは一時的な分散アプリケーションに焦点を当てていますが、従来のセキュリティは境界ベースです。

質問: 2. クラウド内のコンテナ化されたアプリケーションを保護するにはどうすればよいですか?

答える: マイクロセグメンテーションや自動ポリシー適用などの クラウドコンテナセキュリティ ソリューションを使用します。

質問: 3. コンテナのセキュリティに対する最大の脅威は何ですか?

答える: コンテナブレイクアウト攻撃、イメージポイズニング、および設定ミス。

質問: 4. コンテナにはウイルス対策ソフトウェアが必要ですか?

答える: いいえ、ただし、動作監視用の コンテナランタイムセキュリティ ツールは必要です。

質問: 5. コンテナセキュリティにおけるKubernetesの役割は何ですか?

答える: Kubernetesは、セキュリティポリシー、RBAC、ネットワークセグメンテーションを調整します。

質問: 6. オープンソースのコンテナセキュリティツールで十分ですか?

答える: これらは役立ちますが、エンタープライズ グレードのソリューションはより深い保護を提供します。

質問: 7. イルミオはコンテナのセキュリティをどのように向上させますか?

答える: セグメンテーションを実施し、横方向の移動リスクを軽減することによって。

質問: 8. コンテナに対するサプライチェーン攻撃を防ぐ最善の方法は何ですか?

答える: 定期的な コンテナセキュリティスキャン と信頼できるイメージソースの確保。

質問: 9. コンテナのセキュリティポリシーはどのように役立ちますか?

答える: 環境全体で一貫したセキュリティルールとコンプライアンスを適用します。

質問: 10.コンテナセキュリティにおいて可視性が重要なのはなぜですか?

答える: 可視性がなければ、脅威は検出されずに拡散する可能性があります。イルミオはこのギャップを埋めます。

Conclusion

コンテナのセキュリティは、あれば良いというものではなく、必須です。Kubernetesのロックダウン、クラウドアプリの保護、ゼロトラストの展開など、適切な コンテナセキュリティソリューション が鍵となります。

イルミオのコンテナセキュリティソフトウェアを使用すると、企業は自信を持ってワークロードを保護し、回復力、コンプライアンス、脅威耐性のあるインフラストラクチャを確保できます。

.png)

.webp)