CI/CDセキュリティとは?

CI/CDセキュリティとは?

CI/CD セキュリティとは、継続的インテグレーションと継続的デプロイ (CI/CD) パイプラインを保護するプラクティス、ツール、ポリシーを指します。組織がソフトウェア配信を自動化すると、これらのパイプラインは攻撃者の主要な標的になります。CI/CDセキュリティは、コード、インフラストラクチャ、シークレット、およびビルド環境が DevOpsライフサイクルのあらゆる段階で保護され続けるようにします。

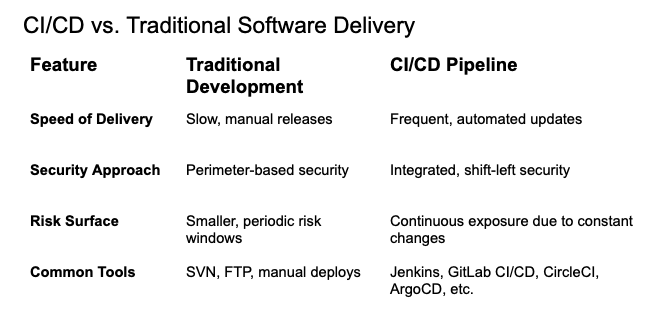

CI/CDと従来のソフトウェアデリバリー

従来のワークフローとは異なり、CI/CDパイプラインは、1日に複数回アプリケーションを自動的に構築、テスト、デプロイするため、継続的に保護する必要があります。

CI/CDセキュリティが重要な理由

- 攻撃者はパイプラインを標的にします:多くの場合、誤って構成されたツール、漏洩した資格情報、または汚染された依存関係を悪用します。

- 特権の悪用はよくあることです: ビルド システムには広範な権限が与えられていることが多く、主要なラテラル ムーブメントのターゲットになります。

- シークレットとトークンは脆弱です。 コードまたは環境ファイルにハードコードされた資格情報は、盗み出される可能性があります。

- サプライチェーンのリスクは増大しています。 CI/CD パイプラインは、オープンソースパッケージ、レジストリ、サードパーティサービスを統合します。

CI/CD では、配信のペースは資産ですが、セキュリティ管理がなければ、それも負担になります。

CI/CDセキュリティの中核となる柱

- コードセキュリティ (シフトレフト)

- 静的および動的コード分析 (SAST/DAST)

- コミット前のフックとブランチ保護

- シークレットスキャンとリンティング

- パイプラインセキュリティの構築

- ビルドサーバーとランナー(Jenkinsエージェント、GitHub Actionsなど)を強化する

- 分離された環境でビルドを実行する

- すべての成果物の検証と署名

- 依存関係とサプライチェーンの保護

- 検証済みのピン留めされた依存関係を使用する

- 脆弱なパッケージの監視 (SCA ツールを使用)

- デプロイ前のコンテナーイメージのスキャン

- コードとしてのインフラストラクチャ (IaC) セキュリティ

- Terraform、CloudFormationまたはKubernetesマニフェストのスキャン

- デプロイ前にポリシーを適用する(OPAやSentinelを使用など)

- シークレットと資格情報管理

- ボールトと動的シークレットを使用する (HashiCorp Vault、AWS Secrets Manager など)

- 認証情報をコードまたは CI 構成にハードコーディングしないでください

- アクセスと監査

- CI/CDツールへの最小権限アクセスの適用

- すべてのパイプライン アクティビティをログに記録して監視する

- ロールベースのアクセス制御 (RBAC) を適用する

業界標準とベストプラクティス

- CI/CD の OWASP トップ 10: 安全でないコード、秘密の公開、依存関係の悪用などの主要なリスクを強調します。

- SLSA(ソフトウェアアーティファクトのサプライチェーンレベル): ビルドパイプラインを保護するための Google 支援フレームワーク。

- NIST 800-204C: マイクロサービスベースの CI/CD パイプラインのセキュリティ戦略。

- DevSecOps の原則: 開発とデリバリーのすべての段階にセキュリティチェックを組み込みます。

一般的な CI/CD セキュリティの脅威

- 毒のあるアーティファクト: パイプラインに挿入された悪意のあるパッケージまたはコンテナ。

- 資格情報の盗難: クラウドリソースへのアクセスに使用される漏洩またはハードコードされたシークレット。

- パイプラインの乗っ取り: 攻撃者はビルドエージェントやCIツールを乗っ取ってマルウェアを展開します。

- 環境ドリフト: ステージングと本番環境の間のセキュリティで保護されていない、不整合な環境。

- シャドウ CI/CD: セキュリティポリシーをバイパスする非公式または不正なパイプライン。

CI/CDパイプラインを保護する方法

- セキュリティを早期に統合する: すべてのマージ、ビルド、デプロイの一部にします。

- スキャンの自動化: コード、コンテナ、IaC を継続的にテストします。

- シークレットを適切に管理する: 定期的にローテーションし、安全な保管庫に保管してください。

- アクセスの監視: 変更、デプロイ、機密性の高いアクションを追跡します。

- 安全なツールを使用する: CIツールを常に最新の状態に保ち、強化します。

- アーティファクトに署名して検証します。 本番環境に出荷する前に、ビルドの整合性を確認します。

よくある質問(FAQ)

1. CI/CDセキュリティは従来のAppSecとどう違うのですか?

従来のAppSecは、アプリケーション自体に焦点を当てていました。CI/CD セキュリティには、コードのコミットからデプロイまでの配信パイプライン全体が含まれます。

2. CI/CD ツールにはセキュリティが組み込まれていますか?

ほとんどのものには基本的なアクセス制御とログが含まれていますが、適切なシークレット管理、スキャン、アクセス制御を重ねるのはユーザーの責任です。

3. ここでのDevSecOpsの役割は何ですか?

DevSecOpsは、セキュリティが自動化され、継続的であり、すべてのCI/CD段階に組み込まれる共有責任となることを保証します。

イルミオがCI/CDパイプラインの保護にどのように役立つか

イルミオは、自動化されたビルド、デプロイ、統合中にしばしば発生するラテラルムーブメントのリスクを封じ込めることで、CI/CD環境に強力なセグメンテーションと可視化機能をもたらします。組織がDevOpsを大規模に採用するにつれて、パイプラインはますます相互接続され、侵害されやすくなります。

Illumio Segmentation は、侵害されたビルドサーバー、開発者エンドポイント、または公開されたシークレットを介してCI/CDシステムが侵害された場合、攻撃者が環境間を横方向に移動する能力を確実にブロックします。

最終的な考え

CI/CDセキュリティは、速度が安全性を犠牲にしないようにします。最初のコードから最終的なデプロイに至るまで、ソフトウェアデリバリーパイプラインの中心にセキュリティを組み込むことで、チームは侵害、ラテラルムーブメント、サプライチェーンの侵害に門戸を開くことなく、迅速に行動できます。

.png)