ゼロトラストの運用化 – ステップ 4: 必要なデータを規定する

このブログシリーズは、3月の投稿「ゼロトラストは難しくありません...現実的であれば。」

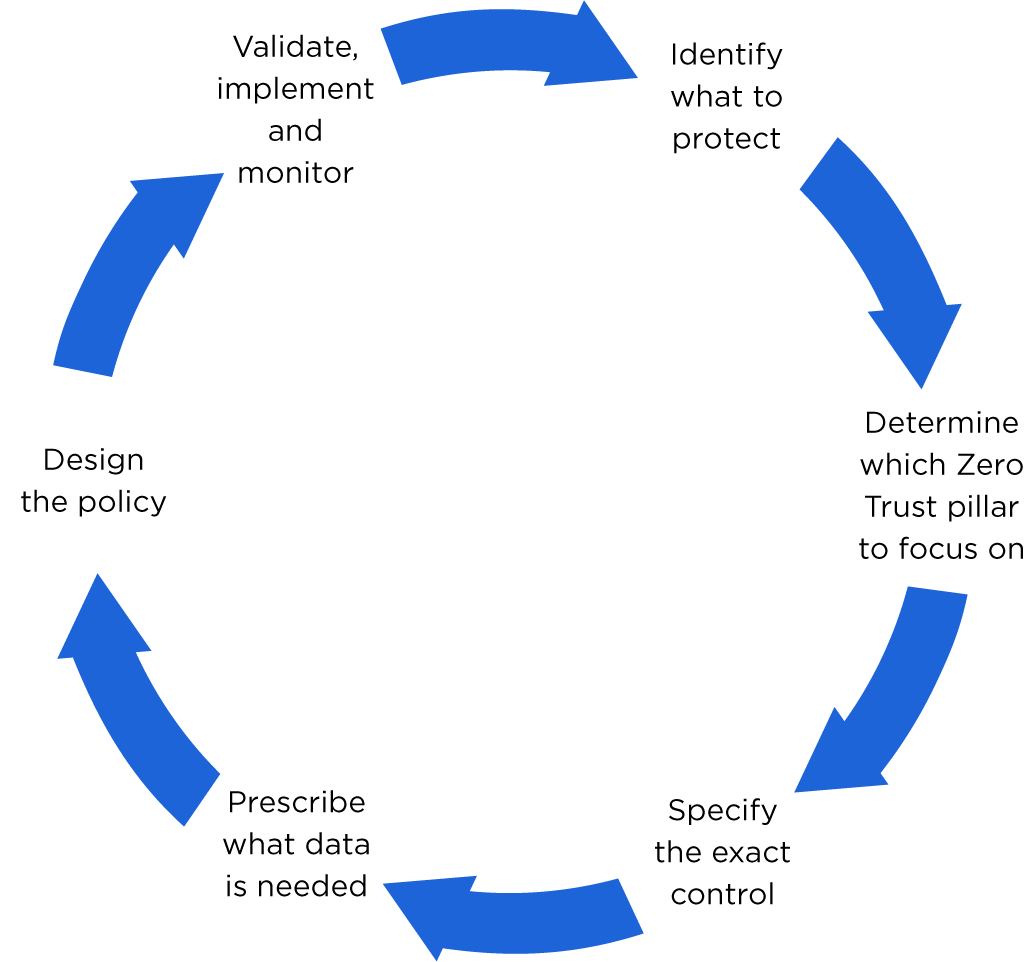

その投稿では、ゼロトラストを達成するための6つのステップを概説しましたが、ここでは、それらのステップの1つ、 つまり必要なデータを規定するステップを拡張したいと思います。このステップで、組織の規模に関係なく、あらゆるセキュリティ担当者がプロジェクトをより成功させるために使用できる強固なフレームワークの実装をどのようにサポートできるかを示します。

始める前に、6 つのステップについて復習します。

ステップ 4: 必要なデータを規定する

このシリーズの 前回の投稿 では、「どのゼロトラストの柱に焦点を当てるかを決定する」と「正確な制御を指定する」について説明しました。これらの手順を評価すると、ゼロトラストの運用を進めるのに役立つ次の入力が得られました。

- どのゼロトラストの柱に焦点を当てるかを決定します。 ワークロードのセキュリティと可視性は、実行した ゼロトラスト成熟度評価 で、これらが最も大きなギャップを持つ柱として特定されたためです。

- 正確なコントロールを指定します。 評価では、過剰なネットワークアクセスが最も重要なセキュリティギャップとして特定されたため、ここで注目する制御はマイクロセグメンテーションです。

保護を改善したいものと活用するコントロールに正確に焦点を合わせたら、そのようなコントロールを効果的に実装するために必要な情報をつなぎ合わせ始めることができます。

目的の終了状態から始めましょう。

- ワークロードを保護するためのマイクロセグメンテーションポリシーを構築したいと考えています。

- このポリシーはゼロトラストの原則に従う必要があります。

- したがって、構築するルールでは、ビジネス機能を実行するために必要なワークロードへのアクセスとワークロードからのアクセスのみを許可する必要があります。

では、これには何が必要ですか?必要なフローに関する既存の知識があるかどうか、またはすでに長年運用されているブラウンフィールド環境で本当にゼロから始めるかどうかに応じて、これに対する 2 つのわずかに異なる答えが得られる可能性があります。

- 既存の知識がある場合: 送信元 IP、宛先 IP、ポート、プロトコルに基づいてセグメンテーション ルールを指定します

- ブラウンフィールド環境にいる場合: 関連する可能性のあるフローを特定するのに役立つトラフィック ログを取得する

特定の接続が何をしているのかを把握するために、ファイアウォールからのトラフィックログを見るのに何時間も何日も費やしたことはありませんか?また、フローの目的を適切に理解できるように、フローに貴重なコンテキストを提供できる情報や人を探すことを余儀なくされたことはありませんか?ログの次の行、次の行、次の行についてこれを繰り返しましたか...?セグメンテーションの対象となるすべてのアプリケーションに対してこれを行う必要があることを想像してみてください。「干し草の山から針を見つける」を繰り返し演奏しているように聞こえます。

さて、この素晴らしい交通データが突然、標準的な 5 タプル以上の情報を提供する別の世界を想像してみてください。代わりに、このハンティングを行うことなく、接続のコンテキストをすぐに収集して、トラフィック イベントのコンテキストを見るだけで理解できるとしたらどうでしょうか?音声のない白黒映画から、ドルビーアトモスサウンドの4K映画に移行するようなものです。

これを文脈に当てはめるために、例を挙げてみましょう。

通常のトラフィックログ:

- ソース: 10.0.0.1

- 宛先: 192.168.0.1

- ポート: 53

- プロトコル: UDP

- アクション: 許可

コンテキストを含むトラフィックログ:

- ソース: 10.0.0.1

- ソースコンテキスト: Web サーバー、支払アプリケーション、本番環境、英国

- 宛先: 192.168.0.1

- 宛先:コンテキスト:DNS レスポンダー、DNS インフラストラクチャ、本番環境、英国

- 宛先プロセス: 名前付き

- ポート: 53

- プロトコル: UDP

- アクション: 許可

アプリケーションの所有者または セキュリティ運用 チームのメンバーとして、イベントの 1 つのバージョンが明らかに優れています。コンテキスト付きのバージョンでは、フローの全体像がわかります。本番支払 Web サーバーは、53/udp で接続を受信する名前付きプロセスを持つ本番 DNS レスポンダーに依存していることがわかります。レビュー担当者は、それが関心のあるフローなのか、通常のトラフィックなのか、さらなる調査が必要かどうかをすぐに判断できます。簡単に分類できます (または、自動的に分類するツールを構築することもできます)、これは追加のコンテキストがある場合にのみ実行できます。

ゼロトラストの最も重要な側面の1つは、ゼロトラストを効果的に実装するには、ポリシーの策定に役立つコンテキスト情報(メタデータ)へのアクセスに依存していることです。そのため、ワークロードの保護という文脈でマイクロセグメンテーションについて話す場合、必要な標準トラフィックレポートの外にある最小限のメタデータは、データセンターのアプリケーションと環境のコンテキストでのワークロードを記述します。

Illumio Core は、組織のCMDBまたはその他のゴールデン(または権威のある)ソースから収集されたこのメタデータを使用して、ワークロードに関連付けられたラベルを入力します。これらのラベルは、ロール、アプリケーション、環境、場所を各ワークロードに関連付け、各アプリケーションのアップストリームとダウンストリームの依存関係を明確に識別する豊富な アプリケーション依存関係マップ を構築するのに役立ちます。これにより、フローの見直しやポリシーの設計に有利な立場に立つことができます。

次回の投稿では、ゼロトラストポリシーの設計方法について説明します。

ゼロトラストへの取り組みの次のステップに進む準備はできていますか? 私たちのページにアクセス マイクロセグメンテーションでゼロトラスト戦略を運用する方法について。

.png)

.webp)