ナノセグメンテーション℠:大騒ぎは何ですか?

先週のRSAカンファレンスで、イルミオは、データセンターとクラウドで実行される多層アプリケーションを保護するための最新のイノベーションであるナノセグメンテーションを導入しました。Illumio Adaptive Security Platform(ASP)TM は、アプリケーションのセグメンテーションを個々のワークロードの粒度からワークロード内で実行されるプロセスに拡張するようになりました。

イルミオの劇場プレゼンテーションを視聴したRSAの参加者は、企業が脅威にさらされる可能性を劇的に減らし、攻撃の「爆発範囲」を制限するナノセグメンテーションの力を目の当たりにしました。ナノセグメンテーションが、業界初の簡単なドラッグ&ドロップ操作を使用して、侵害されたサーバーを隔離する方法を示しました。データセンターとクラウドに分散した動的コンピューティング環境のセキュリティを処理するには、アプリケーション(開発、テスト、本番など)を分離したり、アプリケーションを分離したり( PCI コンプライアンスなど)するためにデータセンターをセグメント化する必要があります。しかし、すべてのセグメンテーションが同じように作成されるわけではありません。説明しましょう。

すべてのセグメンテーションが同じように作成されるわけではありません。

私たちのほとんどは、数年前にSDNベンダーによって導入された「マイクロセグメンテーション」という用語に精通しています。マイクロセグメンテーションは、企業が仮想環境で実行されているアプリケーションを分離する方法として推進されました。ただし、マイクロセグメンテーションの現在のソリューションには、ハイパーバイザー、ネットワーク構造(VLAN、サブネット、セキュリティゾーンなど)、またはその他のハードウェア(スイッチ、ルーターなど)に関連付けられているなど、多くの文字列が添付されています。ほとんどのソリューションは、クラウド内のアプリケーションやベアメタルサーバーを含むアプリケーションのセグメンテーションには対応していません。アプリケーションのセグメンテーションによるセキュリティの目標は善意ですが、既存のソリューションでは不十分です。

ナノセグメンテーションの登場

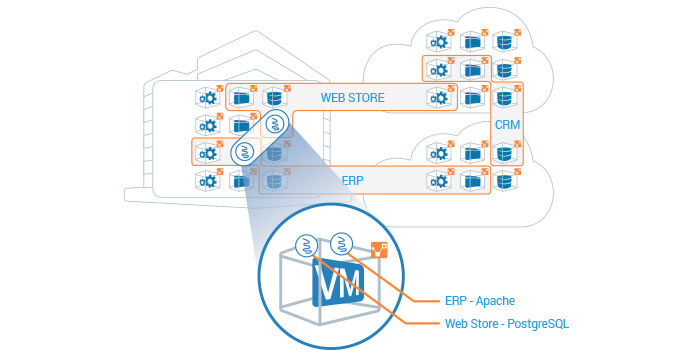

データセンターアプリケーションの最も詳細なセグメンテーションを実現するための最初のステップは、データセンターとクラウドの個々のコンピューティングユニット(任意のVMまたはベアメタルサーバー)に攻撃対象領域を縮小することです。Illumio ASPは、すべてのワークロードで正確なインバウンドおよびアウトバウンドセキュリティルールを動的にプログラムすることでこれを行います。これにより、プラットフォームはすべてのコンピューティング インスタンス (任意のデータ センターまたはクラウド内) の周囲に適応境界を作成し、1 つのセグメントを効果的に作成できます。Illumio ASPの 動的ホワイトリストポリシーモデルと組み合わせると、管理者はネットワークに依存することなく、アプリケーションに対して許可されるワークロードの相互作用を完全に指定できます。最新の製品の発売により、イルミオはこれをさらに一歩進め、複数のアプリケーションを単一のホスト上のプロセスにまでセグメント化できるようにしました。たとえば、1 つのワークロード上の Apache プロセスの 2 つのインスタンスを 2 つの異なるアプリケーションにセグメント化できます。

名前はどうですか?

私たちは、ナノセグメンテーションのような名前で、ちょっとしたマーケティングのワンアップマンシップにふけったのでしょうか?それどころか、それは意図的であり、証拠によって裏付けられています。ナノセグメンテーションは、その名前が示すように、企業はアプリケーションを可能な限り細かくセグメント化することができます。私たちは、セキュリティを損なわずにデータセンターとクラウドにまたがるアプリケーションをセグメント化できる「ケーキを持って食べる」方法があることを企業に知ってもらいたかったのです。さらに重要なことは、この機能により、アプリケーションのセグメンテーションがどのコンピューティング環境でも同等に効果的になることです。

そしてもう1つ、「ナノ」という用語は、ネットワークに依存しないセキュリティというイルミオの信条に信憑性を与えています。これは「Never Again Network-Oriented」の頭字語です。

.png)

.webp)