州政府と地方自治体がゼロトラストセグメンテーションを導入すべき10の理由

脅威アクターは政府よりも商業的な標的を優先していると思いがちですが、民間部門の組織は、より価値のあるデータと、悪用できる資金が深いと認識されています。

しかし、それは単なる神話です。政府の資源は、イデオロギー的見解、プロパガンダ、インフラの破壊、信頼の解体、金銭的利益など、いくつかの理由から魅力的な標的となっている。州政府や地方自治体は地域社会にとって非常に重要であり、避けられない侵害やランサムウェア攻撃から安全を確保することが重要です。そのため、州政府や地方自治体は、 マイクロセグメンテーション とも呼ばれる ゼロトラストセグメンテーション(ZTS) を実装することが不可欠です。

州政府や地方自治体がゼロトラストセグメンテーションを導入する必要がある10の理由をご紹介します。

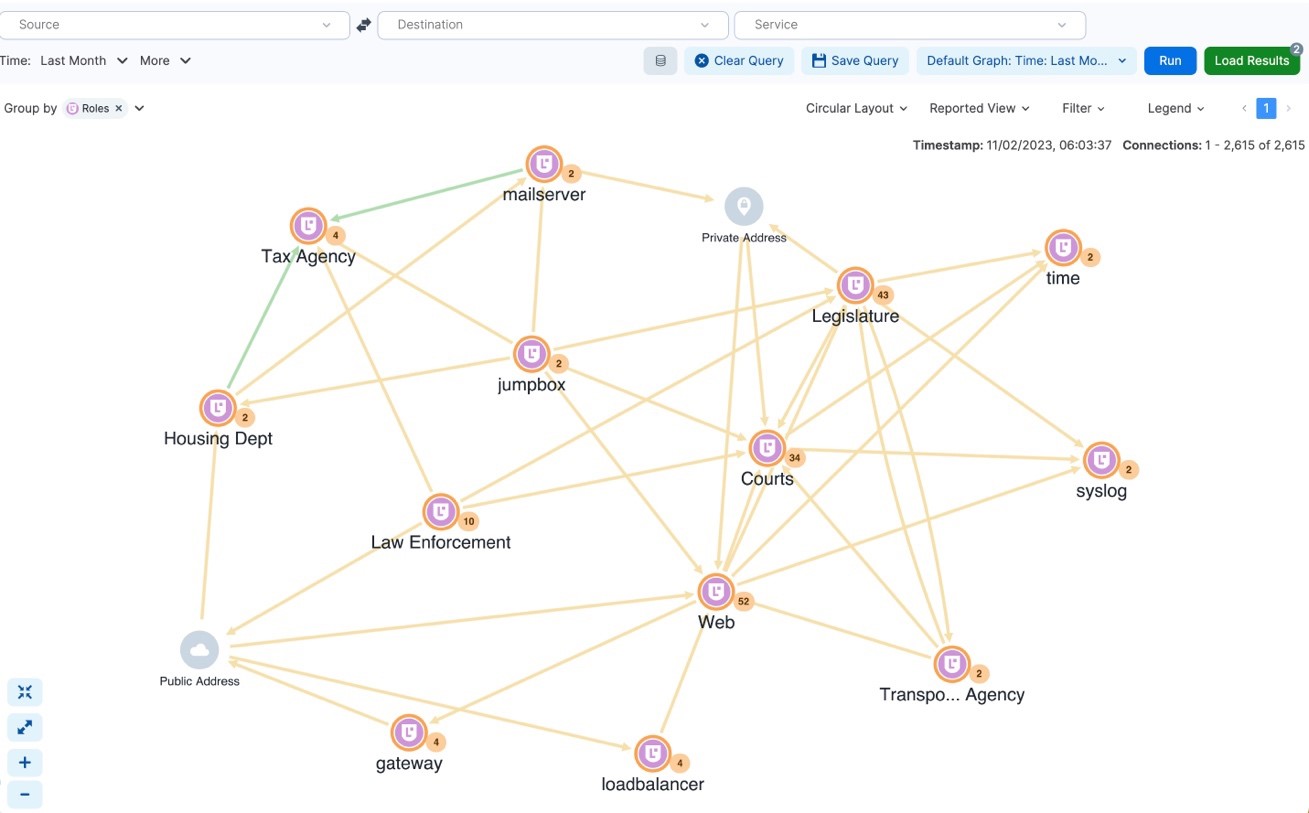

1. マイクロセグメンテーションにより、攻撃対象領域全体にわたって一貫したエンドツーエンドの可視性を実現

目に見えないものを強制することはできません。政府機関の脆弱性を確認し、避けられない侵害を封じ込めるための重要な最初のステップは、現在のネットワークトラフィックを視覚化できることです。

ゼロトラストセグメンテーションにより、すべての機関環境のすべてのリソースにわたるすべてのアプリケーションの動作を完全に把握し、すべての依存関係を明らかにすることができます。これは、何をセグメント化するかを決定するための最初のステップです。

2. 重要なデータとリソースを保護する

ネットワーク接続を完全に可視化したら、ゼロトラストセグメンテーションを使用して最も重要なデータ、アプリケーション、システム、リソースの保護を開始できます。

マイクロセグメンテーションはゼロトラストインフラストラクチャの基盤であり、既存のネットワーク境界に依存することなく、信頼の境界をすべてのワークロードに直接プッシュできます。データセンター全体から特定のワークロードの特定のプロセスまで、あらゆるものをセグメント化できます。

侵害やランサムウェア攻撃が避けられない場合、ゼロトラストセグメンテーションは攻撃を即座に発生源に封じ込め、 重要な要素を保護 し、攻撃の影響を制限します。ゼロトラストセグメンテーションは、セキュリティチームがシステムへのアクセスを理解し、システムアクセスを制限するセキュリティポリシーを実装し、ルールに一致しないすべてのトラフィックを報告および分析できるようにすることで、データを保護し、運用を稼働させるのに役立ちます。

3. ランサムウェアのリスクを大幅に軽減する

ランサムウェアを含むすべての攻撃には、移動が好きであるという共通点があります。ランサムウェアが国際的なサイバー犯罪組織によって作成されたものであれ、日和見主義的な小規模なハッカーによって作成されたものであれ、ランサムウェアはすべて、ワークロード間でできるだけ早く伝播したいと考えています。

ほぼすべての攻撃は、プロトコル RDP、SMD、SSH など、既知のポートの小さなセットを使用します。脅威アクターがこれらのポートを使用するのは、通常、最新のオペレーティングシステムでは開いたままになっているが、ITチームには気づかれず、忘れられてしまうことが多いためです。これにより、ネットワークにアクセスするための簡単で静かな場所になります。

ゼロトラストセグメンテーションを使用すると、セキュリティチームは、すべてのリソースでこれらのポートを即座にブロックするセキュリティポリシーを有効にし、ランサムウェアのリスクを大幅に軽減できます。チームは、ポートと通信する必要があるリソースのみがアクセスできるように例外を簡単に作成できます。

そうすることで、 脆弱性リスクが大幅に軽減されます。1 つのワークロードが感染した場合、ネットワークの残りの部分に広がり、代理店内の他のリソースに影響を与えることはできません。

4. デプロイ前のポリシーのテスト

多くの公共部門の機関は限られた予算と人員に依存しているため、定期的なロールバックや調整を必要とせずに、セキュリティを最初から正しく実装することが重要です。

セキュリティチームは、イルミオのシミュレーションモードを使用してこの問題を回避できます。イルミオは、新しいルールを展開することなく、一度展開したであろう効果をシミュレートします。これにより、チームはシミュレーション モードでポリシーを変更および微調整できます。

イルミオのシミュレーションモードを使用すると、セキュリティチームはポリシーの修正に費やす時間を短縮し、アプリケーション所有者との良好な関係を維持し、セキュリティが政府機関の運営に影響を与えないようにすることができます。

5. ランサムウェアに対するインシデント対応を自動化する

どのセキュリティアーキテクチャでも、ワークフローチェーンの中で最も遅いリンクはキーボードと椅子の間です。最新のサイバー攻撃のほとんどは、人間(場合によっては検出ツール)が攻撃に対応し、封じ込めることができるよりも速く広がります。攻撃対応には 自動化されたソリューションが必要です。

ゼロトラストセグメンテーションは、SOARソリューションとの統合を通じて、外部ソースからのポリシー変更の自動変更を提供します。

たとえば、Splunkがワークロード間で現在許可されているポートを使用する新しいゼロデイマルウェアに関するアラートを受信した場合、Illumioの Splunk用SOARプラグイン はSplunkからIllumioにAPI呼び出しを送信します。イルミオは、手動介入を必要とせずにポートを閉鎖するために、強制境界を自動的に展開します。

6. リモートユーザー向けのゼロトラストセキュリティの取得

ほんの数年前まで、公共部門の重要なリソースのほとんどは、安全なオンプレミスのデータセンターからアクセスされていました。しかし、今日の現実では、これらのリソースの多くはどこからでも、つまりリモートでアクセスできるようになりました。

多くの機関が従来のVPNアクセス方法をZTNA(ゼロトラストネットワークアクセス)ソリューションに置き換えていますが、必然的に発生した侵害やランサムウェア攻撃の拡散を阻止し、封じ込めるだけでは十分ではありません。

ZTNAとZTSを組み合わせることで、セキュリティチームは、ワークロードがネットワーク境界とネットワーク内の両方で最小限の権限でアクセスできるようにすることができます。ゼロトラストセグメンテーションは、 Appgateなどの既存のZTNAソリューションと簡単に統合して、エンドツーエンドのゼロトラストセキュリティを提供します。

7. レガシーおよびサポート終了リソースの保護

多くの政府機関は、サードパーティ製ソフトウェアの展開をサポートしていないことが多いレガシーリソースやサポート終了リソースを使用して運用を続けています。あるいは、ソフトウェアの展開が可能であっても、それを禁止するコンプライアンス規制があります。

ゼロトラストセグメンテーションは、エージェントの有無にかかわらず、ゼロトラストセキュリティアーキテクチャを可能にします。

イルミオは、 Preciselyなどのツールを介してIBMハードウェアと直接統合することもできます。これにより、イルミオはIBMサーバーからのテレメトリを消費し、ポリシーをサーバーに直接プッシュできるため、IBMハードウェアを完全なゼロトラストセキュリティアーキテクチャに完全に統合できます。

8. 身代金の支払いによる法的影響を回避する

ランサムウェアが組織を乗っ取ると、身代金を支払う方が簡単で安価であると認識されることがよくあります。しかし、公共部門の機関にとって、そうすることは政府の制裁に違反するリスクを伴います。

特に米国の機関は、米国政府の 外国資産管理制裁リストに掲載されている国に身代金を送金した場合、テロリストと「取引」したとして連邦法的責任を負うリスクがある。そして2023年10月には、米国を含む 40か国がサイバー犯罪者に身代金を支払わないことに合意しました。この声明は、具体的な任務や結果の基礎を定めたものではないが、世界の政府によるさらなる行動につながる可能性がある。

ランサムウェア攻撃は避けられませんが、ゼロトラストセグメンテーションにはランサムウェアが含まれており、政府機関が業務を維持するために必要なデータやリソースへのアクセスを阻止します。これは、政府機関がシステムをオンラインに戻すために身代金を支払うよう圧力をかけられるのではなく、侵害後に修復する時間があることを意味します。

9. コンプライアンス要件を満たす

ほぼすべての州および地方機関は、特定のセキュリティ要件への準拠を要求する何らかの規制に該当します。

多くの場合、これらの要件は、2022年1月にホワイトハウスが発行した最近の OMBゼロトラストメモ に基づいています。この義務により、連邦政府機関は、 CISA ゼロトラスト成熟度モデル (ZTMM) で定義されているゼロトラストセキュリティモデルを実装する必要があります。この義務は州政府や地方自治体に特化したものではありませんが、多くの公共部門機関はこれらのガイドラインに従っています。

CISAのモデルには、ID、デバイス、ネットワーク、アプリケーションとワークロード、データを含む5つの保護の柱が含まれています。ゼロトラストセグメンテーションにより、政府機関は1つの統合セキュリティプラットフォームを介して5つの柱すべてを保護できます。これにより、政府機関は連邦政府機関が使用するのと同じレベルのサイバーセキュリティを実装できます。

10. 効率的で測定可能なROIを確認する

資金とリソースが限られているため、政府機関がセキュリティ投資の収益率を最大限に確保できることがこれまで以上に重要になっています。

ゼロトラストセグメンテーションは、信頼性が高く、スケーラブルで、迅速な侵害封じ込めを提供し、セキュリティ侵害が災害にならないことという安心感を迅速に実現します。さらに良いことに、 ESG調査 によると、ZTSを採用した組織は、年間5件のサイバー災害を回避でき、さらに14件のデジタルトランスフォーメーションプロジェクトを加速でき、非常に効果的な攻撃対応プロセスを持つ可能性が2.7倍高いことが示されています。イルミオの顧客が信頼できるセキュリティROIをどのように感じているかをご覧ください。

詳細については、概要をご覧ください: 州および地方自治体のためのイルミオ。

ゼロトラストセグメンテーションについて詳しく知る準備はできていますか?無料相談とデモについては、今すぐお問い合わせください。

.png)

.webp)