次世代ファイアウォールの歴史と課題

約16年前の2007年、パロアルトネットワークスは、ネットワークセキュリティを永遠に変える最初の製品を発表しました。「次世代ファイアウォール」(NGFW)という用語はまだ造られていませんでした。それは、2009年にガートナーがこの用語を導入したときに起こりました。当時、パロアルトの製品は、以前の用語「ユニファイドスレッド管理」(UTM)に該当していました。パロアルトはUTMやNGFWを発明したわけではありませんが、それ以来、UTMやNGFWはその分野を決定づける製品となり、すべての競合他社が評価されています。この投稿では、わかりやすくするために NGFW のあだ名を使用します。

現在「クラウド」と呼ばれているものは確かに 2007 年に存在していましたが、データセンターはまだ主に従来の方法、つまりデータとコンピューティングのソフトでねばねばしたセンターを囲むハードでカリカリしたセキュリティのシェルで構築されていました。最も大胆な組織だけが、AWS(アマゾンウェブサービス)やその他の新しい クラウドサービスに資産を移行していました。データセンターには、まだ定義された既知の境界がありました。データセンター内の資産と外部の資産の間の境界線は明確でした。

NGFW:データセンターの境界を保護するのに最適

強力なセキュリティ機能を備えたNGFWは、このモデルにぴったりでした。NGFWはすぐにデータセンターのゲートキーパーとなり、特定のネットワークから入ってくるもの(そして、程度ははるかに低いが、出てくるもの)を注意深く制御しました。強力なカスタムCPUがパケットを迅速に分析して移動し、セキュリティ担当者は、一連の新しいツールによって資産が保護されていることを知って、夜も少しだけよく眠れました。

パロアルトネットワークス 、チェック・ポイント、フォーティネットなどの NGFW ベンダーは、 ネットワークセグメンテーション が「ホットな新製品」として流行する中、データセンター内での優位性、アプリケーション間のトラフィックの監視と制御という新たな目標を自らに設定しました。

しかし、ここでは、彼らははるかに大きな課題に直面しました。NGFWは、データセンターの境界を保護するための当然の選択でした。ハードウェア、ライセンス、サポートの法外なコストは、明らかな利点によって正当化され、データセンターへのインターネット接続は内部の接続に比べて比較的遅く、帯域幅とともに価格が上昇するという事実によって価格が抑制されました。しかし、内部では、そのような明確な費用便益比には程遠いものは見つかりませんでした。DDoS緩和やトラフィックシェーピングを例にとると、 NGFW機能のかなりの割合は、内部には価値がありませんでした。しかし、あなたはそれに関わらず、それらの代金を支払ったのです。

10G のスループットという目を見張るようなコストでは内部使用の抑止力には十分ではなかったかのように、冗長性のためにすべてのコストが 2 倍になりました。過剰で、多くの場合、目の前のタスクに関係のない一連の機能に対して、従来のファイアウォールの5倍の費用を正当化することは非常に困難でした。

とはいえ、業界や政府の規制では、少なくとも特定のクラスのアプリケーションについては、内部で一定の管理が必要です。HIPPAと PCI が顕著な例として思い浮かびます。そのため、顧客は、境界を保護するNGFWデバイスといくつかの重要な特定のアプリケーションを使用し、従来のステートフルな非NGFWが内部保護の余裕を補うハイブリッドソリューションに落ち着きました。この新旧の不幸な結婚生活はしばらくの間うまくいきました。パブリッククラウドが主流に受け入れられるまで。

クラウドでのNGFWの複雑さの管理

パブリッククラウドは、セキュリティの世界をひっくり返しました。しかし、すべての人に当てはまるわけではなく、必ずしも明白な方法で行われるわけではありません。

NGFW は、シャーシを通過するすべてのパケットに対して驚異的な量の処理を実行することに注意してください。Intel アーキテクチャは、ユビキタスであるにもかかわらず、NGFW 内で実行される膨大な量の低レベルの作業には適していません。パロアルトは、低レベルのパケット検査と操作をすべて行うためにCavium Network Processorsを選択しました。フォーティネットは、この作業を行うために独自の社内顧客プロセッサを設計しました。

今日のNGFWは、わずか10年前の基準からすると、政府機関クラスのスーパーコンピューターであり、確かにコストの一部を占めています。NGFW ベンダーは、製品の仮想バージョンでクラウドへの移行に迅速に対応しましたが、Intel アーキテクチャの制限により、パフォーマンスは全体的にひどいものでした。

その結果、クラウドネットワークの境界でのセキュリティの処理方法に大きな変化が加えられました。多くの場合、数十の仮想ファイアウォールが負荷分散されていました。ネットワークは、実店舗の時代よりもはるかに多くのインターネットピアリングポイントを持つように再設計され、ファイアウォールごとのパフォーマンス要件が低くなりました。また、ファイアウォールベンダーは、1つまたは2つのファイアウォールでは機能しなくなったため、VM(仮想マシン)実装を6パックと10パックで販売し始めました。

構築と管理が複雑に思える場合は、資産の一部のみをクラウドに移行した一般的な企業を哀れに思います。IaaS(Infrastructure-as-a-Service)とPaaS(Platform-as-a-Service)の両方が急増するにつれて、ネットワークの境界はますます不明瞭になり始めました。IT関連の「クラウド」の定義は、遠くから見ても多数のコンピュータ(水蒸気に似ている)を1つにまとめて見ているという考えから派生していましたが、「不明瞭なものや傷のあるもの」という別の定義を使用することがより適切になり始めました。

データセンターがクラウド内のアプリケーションとアプリケーションの一部をランダムにホストし始め、他のアプリケーション(およびアプリケーションの一部)がオンサイトに残るようになると、それらを保護し、セキュリティポリシーを適用することが非常に困難になりました。これは主に、セキュリティが通常適用される境界を定義することがほぼ不可能になったためです。そして、境界が明確な場合でも、セキュリティハードウェア、ソフトウェア、構成の膨大な量が圧倒的になりました。

その結果、セキュリティは大きく後退しました。

将来を見据えて:マイクロセグメンテーション環境におけるNGFWの機能

こうして、初期の頃は マイクロセグメンテーションとして知られていた領域が始まり、現在ではゼロトラストセグメンテーション(ZTS)と呼ばれることが多くなりました。

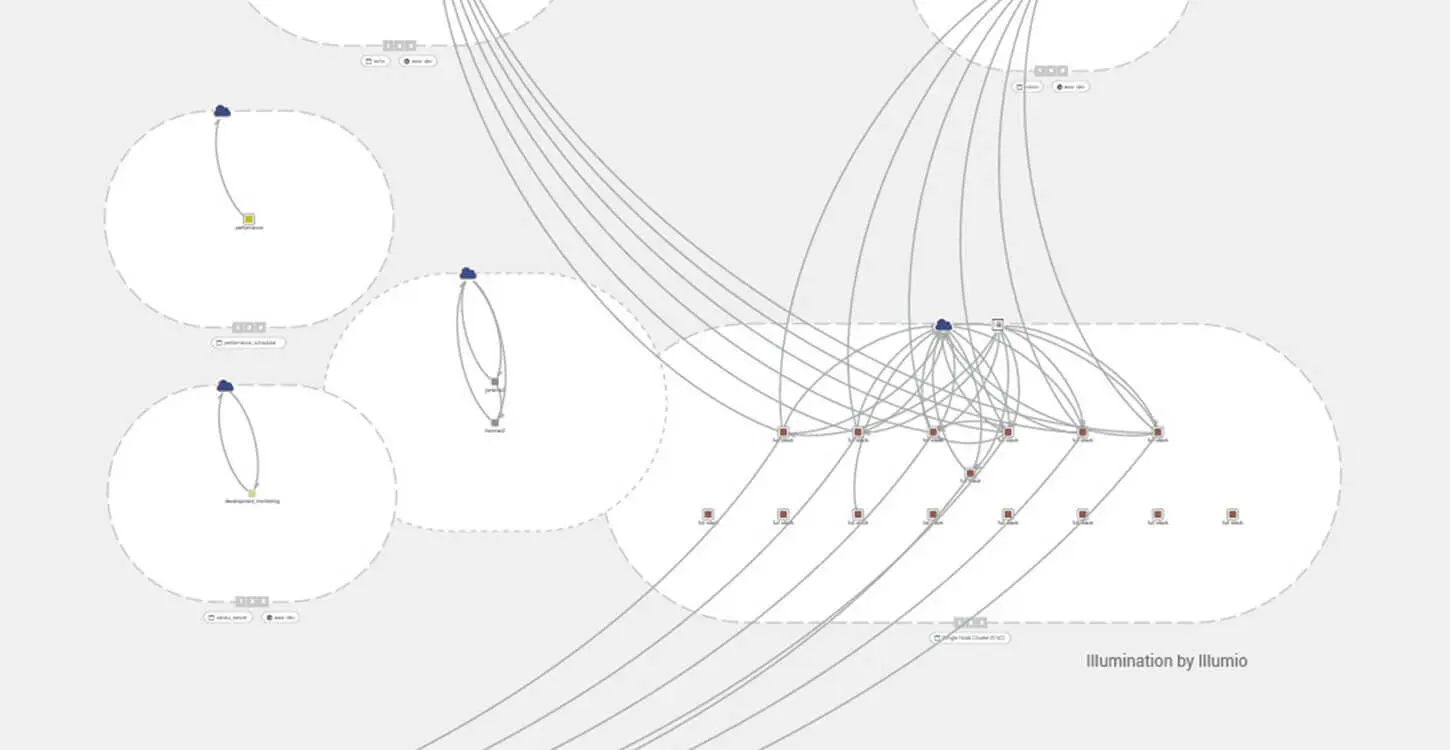

マイクロセグメンテーションの概念は単純で、すべてのサーバーにポリシーを適用(ファイアウォール)し、他のすべてのサーバーへのインバウンドトラフィックとアウトバウンドトラフィックの両方を制御します。基本的に、マイクロセグメンテーションは、ネットワークセグメンテーションのアイデアを究極に拡張したものにすぎません(サーバーごとに1つのファイアウォール)。マイクロセグメンテーションは、サーバーごと(または少なくともアプリケーションごとに)セキュリティに対処することで、データセンターの周囲および内部の「あいまいな境界」に対処するための強力な新しいツールをセキュリティチームに提供しました。

歴史的に、マイクロセグメンテーションは、NGFW機能に必要なディープインスペクションの領域に飛び込むことなく、ポートとプロトコルを扱ってきました。

CTO オフィスでは、私の仕事は「もしも?」を演じて、将来の潜在的な問題とその可能な解決策を見据えることです。したがって、イルミオの現在の研究には、マイクロセグメンテーション環境でNGFW機能を実装する可能性の検討が含まれています。

来週私のブログを読んで、イルミオの研究とマイクロセグメンテーションの将来の発展の可能性について詳しく学びましょう。

.png)