セキュリティグラフがサイバーノイズを実際のリスクアクションに変える方法

脆弱性が追跡されます。エンドポイントにパッチが適用されます。アラートは静かです。紙の上では勝っているように見えます。

しかし、何かがおかしいという感覚を振り払うことはできません。

もしかしたら、忘れ去られたクラウドサーバーかもしれません。ポリシーの設定が間違っています。あるいは、すでに中にいる攻撃者が静かに横方向に動いています。

これが今日のサイバーセキュリティの現実です。問題はデータの不足ではありません。それは、そのデータがどのように接続されているかを確認し、次に何をすべきかを知ることができないということです。

サイバー業界ではゼロトラスト博士として知られるチェイス・カニンガム博士は、『 攻撃者のように考える』の中で、本当の危険はネットワークの内部関係、つまり攻撃者が気づかれずに潜んでいるユーザー、デバイス、システム間の隠れたリンクにあると説明しています。

これらの経路を特定するには、アラート以上のものが必要です。セキュリティグラフが必要です。すべてがどのようにつながっているかが見えなければ、それを保護することはできません。

データ量の多い世界でセキュリティグラフが必要な理由

最新のIT環境では、毎日数十億のデータポイントが生成されています。デバイスの接続と切断、ユーザーはどこからでもログインし、ワークロードはスピンアップおよびスピンダウンします。

これにより、セキュリティチームはアラートに溺れてしまいます。彼らに必要なのは、より多くのデータではなく、より良いコンテキストです。

セキュリティグラフは、そのノイズの海を意味のある関係の地図に変えます。アナリストは、ログを掘り下げる代わりに、システム、ユーザー、アプリケーションがどのように相互作用するかを視覚化できます。

何が何に語るのか?誰が何にアクセスしたのか?チョークポイントはどこにあるのか?

「セキュリティグラフは、隠れた攻撃経路を明らかにし、資産の関係を明らかにし、イベントの超高速相関を可能にします」とチェイス氏は説明します。

グラフ理論は新しいものではありません。チェイス氏によると、法執行機関は1970年代から犯罪ネットワークをマッピングするためにリンク分析を使用してきました。

現在、サイバーセキュリティは同じロジックを適用して、複雑な脅威を検出し、攻撃経路を理解し、シグナルとアクションの間のギャップを縮小しています。

セキュリティグラフは、隠れた攻撃経路を明らかにし、資産の関係を明らかにし、イベントの超高速相関を可能にします。

ユースケース #1: リアルタイム攻撃パスのマッピング

セキュリティグラフはインシデント対応で活躍します。ユーザーがフィッシングメールに引っかかり、攻撃者がその認証情報を使用して内部システムにアクセスしたとします。彼らの道をどのようにたどるのでしょうか?

グラフを使用すると、システム間でログを手動でつなぎ合わせる必要はありません。侵害されたユーザーから、接続されたシステムを経由する 横方向の移動 、そして最終的に流出ポイントに至るまで、攻撃者のジャーニーを視覚化して確認できます。

セキュリティグラフは、攻撃者がどこまで行ったか、どのシステムに触れたか、封じ込めたり修復したりする必要がある場所を理解するためのコンテキストを提供します。

「グラフ分析は、攻撃キャンペーンの点と点を自動的に結び付けることができます」とチェイス氏は言います。

彼は、セキュリティグラフは、MITRE ATT&CKのようなフレームワークと連携すると特に強力になると考えています。グラフをコーディングして、資格情報の盗難に続いて横方向の移動、データのステージングや流出など、既知の敵対者のパターンを検出できます。

ユースケース #2: 最初に保護するものに優先順位を付ける

すべての脆弱性が同じように作成されるわけではありません。Common Vulnerability Scoring System (CVSS) スコアは孤立した中のリスクを示しますが、セキュリティグラフはコンテキストでリスクを示します。

パッチが適用されていない Web サーバーは、それ自体では緊急ではありません。個人を特定できる情報(PII)でいっぱいのデータベースから1ホップ離れていると、突然それが重要になります。

チェイス氏によると、「グラフ分析は、弱点がどのように組み合わさって重要な資産を危険にさらすかを示す攻撃グラフを作成することで解決策を提供します。」

これは、セキュリティチームがグラフベースの分析を使用して、欠陥を連鎖させて重要な資産に到達する方法を示す攻撃グラフを作成できることを意味します。パッチ適用は、単独で怖く見えるものではなく、実際にビジネスを危険にさらすものによって優先順位を付けることができます。

グラフ分析は、弱点がどのように組み合わさって重要な資産を危険にさらすかを示す攻撃グラフを作成することで、解決策を提供します。

Chase 氏は、脆弱性、設定ミス、アクセス許可が実際の攻撃シナリオにどのように組み合わさるかをマッピングする「エンタープライズ レジリエンス ナレッジ ベース」を作成する MITRE の CyGraph などのツールを引用しています。

ユースケース #3: ボードにより良いストーリーを伝える

リスクは理解できるかもしれませんが、それ を示す ことができますか?今日の取締役会は、セキュリティリスクがビジネスリスクであることを知っています。技術的な詳細を翻訳して、取締役会レベルの目標に共鳴させるのはセキュリティリーダー次第です。

セキュリティグラフは、アナリストにとって単なるツールではありません。それらは強力なコミュニケーション補助です。

これらは、セキュリティリーダーが漠然としたリスク言語から、データに裏付けられた視覚的なストーリーテリングに移行するのに役立ちます。

攻撃者がアプリケーションの目に見えない脆弱性を重要なシステムにどのように利用するかを示すことができます。顧客データベースへの上位 5 つのパスを示すことができます。これらのパスを中断するためにどのセグメントを強制する必要があるかをボードに正確に説明できます。

「グラフの視覚化は、セキュリティアナリストを支援し、技術者以外の利害関係者とのコミュニケーションを改善します」とChase氏は説明します。

取締役会はシンプルさと明確さを求めており、グラフはセキュリティチームがそれを実現するのに役立ちます。

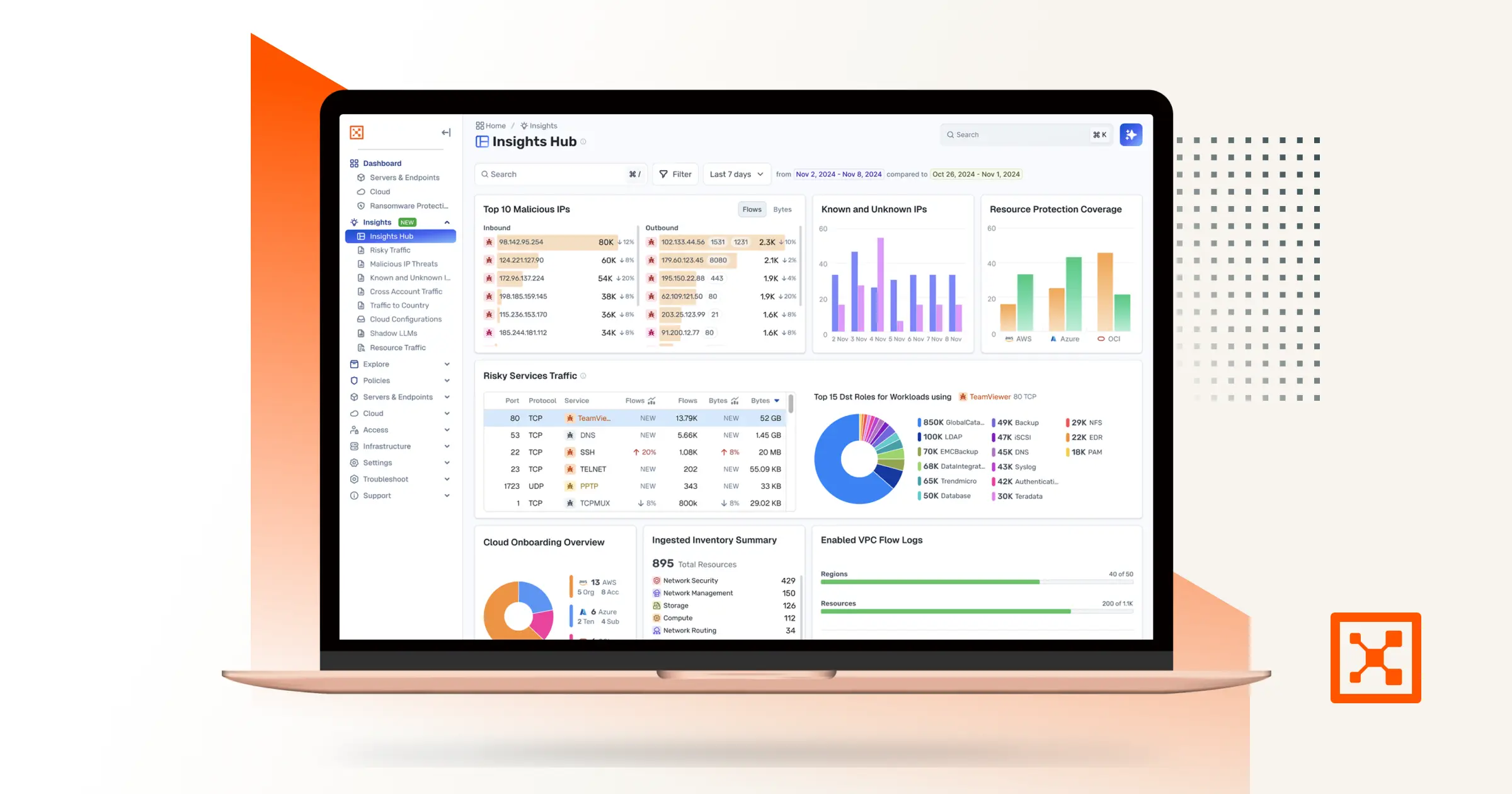

Illumio Insights:セキュリティグラフに基づいて構築されたリアルタイムのオブザーバビリティ

Illumio Insightsは グラフ理論を現実のものにします。これは、ハイブリッド環境全体の動的で生きたセキュリティグラフに基づいて構築された AI クラウド検出および対応 (CDR) ソリューションです。

AI を活用し、サードパーティのデータで強化された Insights は、環境全体のアプリケーション、エンドポイント、ワークロード間のリアルタイム通信をマッピングします。トラフィックの流れを継続的に視覚化し、ポリシー違反を強調表示し、攻撃者が悪用する可能性のあるリスクの高い露出経路を明らかにします。

この情報により、セキュリティチームはネットワークで何が起こっているかを理解し、インシデントが発生する前にリスクをプロアクティブに封じ込めるために必要なコンテキストを得ることができます。

インサイトはアラートノイズをカットするため、どこに焦点を合わせるべきかがわかります。これにより、事後対応型トリアージからプロアクティブ制御に移行できます。ネットワークを一元的に把握できるため、次にどのセキュリティギャップに対処すべきかがわかります。

言い換えれば、Insights はセキュリティ グラフの約束を、チームが今日実行できるアクションに変えます。

セキュリティグラフが今重要な理由

攻撃は衰えることはなく、環境もシンプルになっていません。

セキュリティグラフは、今日のハイパーコネクテッドネットワークに不可欠です。最新の横方向移動のマルチベクトル脅威から防御する唯一の方法は、ネットワークのトラフィックフローを確認し、そのリスクを理解し、次に何に対処するかに優先順位を付けることです。

今こそ、孤立したアラートから相互接続された洞察に移行する時です。セキュリティグラフが鍵です。

開始 イルミオインサイトの無料トライアル 今すぐアラート疲労を実用的な明確さに変えましょう。

.png)