マイクロセグメンテーションに基づいて構築されたゼロトラスト戦略がクラウドリスクをどのように解決するか

データセンターの時代は終わりました。私たちはクラウドの時代にいますが、すぐに減速する気配はありません。

組織は、基盤となるホスティング インフラストラクチャを維持するタスクをクラウド ベンダーに引き継いでいます。これにより、アプリケーションとデータに集中する時間が増え、継続的デプロイ業務が合理化されます。

しかし、クラウドの提供とメリットが増えるにつれて、サイバー犯罪者の新たな機会も増えています。

このブログ投稿では、クラウドセキュリティの主なリスク、それがクラウド環境にどのような影響を与えるか、そしてマイクロセグメンテーションを活用したゼロトラストアプローチが避けられないクラウド侵害を封じ込める準備に役立つ理由について説明します。

脆弱なクラウドセキュリティの4つの課題

クラウドは比類のない柔軟性と拡張性を提供します。しかし、組織が無視できない新たなセキュリティリスクももたらします。ここでは、組織を危険にさらしているクラウドセキュリティの主な問題を紹介します。

1. クラウドベンダーはインフラストラクチャを保護しますが、データは保護しません

これは、侵害が発生するまでは、あまりにも頻繁に仮定です。

クラウドベンダー は、ホスティングインフラストラクチャを保護するためにベストエフォートアプローチを適用します。たとえば、ネットワークトラフィックエンジニアリングや、ホスティングインフラストラクチャを介した 分散型サービス拒否(DDoS)攻撃 の防止などの優先事項に対処します。

しかし、そのインフラストラクチャにデプロイされたアプリケーションとデータを保護するタスクは、お客様の責任です。

実際には、これは不均一な握手です。クラウド ベンダーがプラットフォームに組み込んでいる重要なセキュリティ機能にもかかわらず、クラウド セキュリティの責任の大部分は顧客にあります。そうでなければ、侵害への近道です。

2. クラウド環境を完全に制御することはできません

クラウドの利点の 1 つは、コンピューティング インスタンスを簡単に作成し、リソースとそれらの間のすべての依存関係を完全に自動化できることです。つまり、 DevOps はオーケストレーション ソリューションに運用の詳細を含めることができ、手動プロセスを排除できます。

ただし、すべてのリソースが完全に制御できるわけではありません。

- 完全に制御されたリソースには、企業所有のクラウド仮想マシン (VM) またはクラウド ストレージが含まれます。

- ただし、パートナー、請負業者、またはそれらのリソースへのリモートアクセスなど、サードパーティのアクセスに依存している場合は、部分的にしか制御できません。

平均的なハイブリッドクラウド環境には、クラウドからデータセンター、リモートアクセスデバイスまで、さまざまなレベルの制御を持つリソースが多数混在しており、すべて同じアーキテクチャ内にあります。

.webp)

ベスト プラクティスを使用して、独自の企業クラウド リソースを保護できます。しかし、パートナーや請負業者があなたのリソースにアクセスするために使用しているリソースを適切に保護してくれると信頼できますか?

3. 基本的な人的ミスはクラウドのリスクのトップ

クラウドリソースのすべての所有者が、彼らが主張したり信じたりしても、セキュリティのベストプラクティスを適用しているわけではないと想定する必要があります。

そして、クラウドセキュリティの問題の出発点は、基本的な人的ミスである可能性があります。これは、自分のチームが同様の間違いを犯す可能性があることを意味します。

実際、クラウドから発生するすべてのセキュリティ侵害の半分以上は 、人為的ミスによるものです。必要なのは、脆弱なパスワードを選択したり、SSH キーを定期的にローテーションしたり、リスクのあるクラウド ワークロードにパッチを適用したりしないという単純な間違いだけです。

これには、DevOps の優先順位に影響を与えることなく、信頼の境界をすべてのワークロードにできるだけ近づけるセキュリティ ソリューションが必要です。

4. 見えないものを確保できる

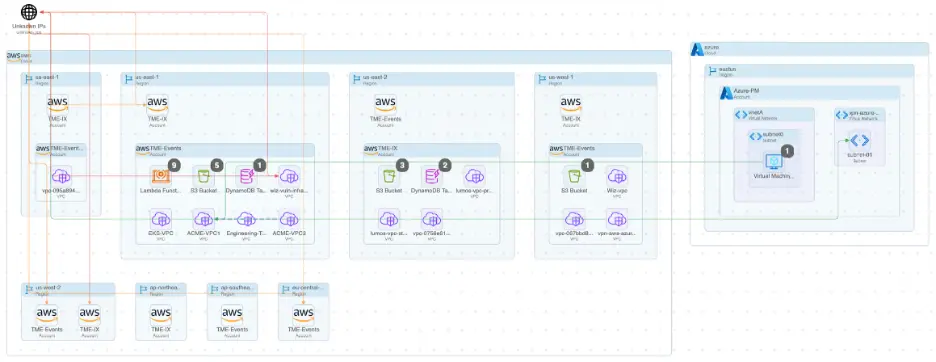

クラウド環境は常に変化しています。また、多くの組織は、複数のクラウドベンダーを使用して、ハイブリッド、マルチクラウド戦略を構築しています。これにより、セキュリティチームに固有の可視性の課題が生じます。

アプリケーション、ワークロード、依存関係は、複数のクラウドベンダー間で常に変化しています。この複雑さにより、交通の流れやリソースの関係をリアルタイムで完全に理解することが困難になります。この重要な可視性がなければ、セキュリティの意思決定者は、保護を構成する際に推測に頼らざるを得ません。これにより、攻撃者が利用する潜在的なギャップが残ります。

適切な 可視性ツール は、あらゆる規模のクラウド環境全体のすべてのトラフィックとアプリケーションの依存関係を深くリアルタイムで可視化することで、このギャップに対処する必要があります。これらの関係をマクロレベルとミクロレベルの両方で視覚化し、害を及ぼす前に異常や潜在的な脅威を特定するのに役立つソリューションを探してください。

ゼロトラスト:最新のクラウドセキュリティへの最良のアプローチ

ゼロトラストセキュリティアーキテクチャはこれを可能にしますが、それは絶対に必要です。クラウドはサイバー犯罪者の遊び場になっています。クラウドソースの脅威の最近の例をいくつか示します。

- Kobalos は、侵害されたホストをコマンド アンド コントロール (C2) サーバーとして使用し、クラウド ワークロードから機密データを盗みます。

- FreakOut は、クラウド VM でのクリプトジャッキングに侵害されたホストを使用します。暗号通貨を無料でマイニングし、他人のクラウドコストを押し上げます。

- IPStorm は、クラウド ホスト間のオープン ピアツーピア (P2P) セッションを使用して、悪意のあるコードを配信および実行します。

- Drovorub は、オープン ポートを使用してクラウド ホストからデータを盗み出します。

これらの例には、侵害されたクラウド ワークロードに到達すると、すぐに他のワークロードに広がるという共通点があります。これにより、多くの場合、脅威ハンティングツールがホストを検出する前に、多数のホストを迅速に侵害することができます。

これが、脅威ハンティング ソリューションがマルウェアの拡散を防ぐのに苦労することが多い理由です。脅威の検出には優れていますが、脅威が特定される頃にはすでに広がっていることがよくあります。その時点で、脅威の意図を明らかにすることよりも、拡散を阻止することが優先されます。

肝心なのは、脅威が検出 される前に 拡散をブロックする必要があるということです。

マイクロセグメンテーションは、ゼロトラスト戦略の基盤です

ゼロトラストアーキテクチャは、すべての脅威が拡散する際に使用する1つの共通ベクトル、つまりセグメントを強制することから始める必要があります。

セグメントは、大きくても小さくすることもできます。

- マクロセグメントは、 保護サーフェスと呼ばれる重要なリソースのコレクションを保護します。

- マイクロセグメントは 、あらゆる規模のすべてのクラウドワークロードに直接信頼の境界を押し広げます。

マイクロセグメンテーション は望ましい目標です。複数のワークロードが同じ基盤となるクラウドセグメントにデプロイされている場合でも、すべてのワークロードをソースに直接適用します。

マイクロセグメンテーションは、潜在的に大きな数に拡張できる必要があります。これは、従来のネットワークベースのソリューションによって設定されたセグメンテーションのスケーリング制限から切り離す必要があることを意味します。ネットワークセグメントはネットワークの優先順位に対処するために存在しますが、ワークロードセグメントはワークロードの優先順位に対処するために存在します。一方のソリューションが他方のソリューションにうまく対応できません。

Illumio CloudSecure:ハイブリッドマルチクラウド全体で一貫したマイクロセグメンテーション

クラウドプロバイダーは独自のワークロードを保護するツールを提供していますが、これらのツールは通常、複数のクラウド、データセンター、またはエンドポイントで機能しません。また、環境ごとに個別のセキュリティツールを使用すると、サイロ化が生まれます。これにより、セキュリティ侵害時にセキュリティの盲点を特定し、点と点を結びつけることが難しくなり、侵害への対応が遅くなります。

イルミオ・ゼロトラスト・セグメンテーション(ZTS)プラットフォームの一部として、イルミオ・クラウドセキュアは、クラウド・ワークロードに一貫したマイクロセグメンテーションを提供し、データセンターやエンドポイントに展開されたワークロードとシームレスに連携し、すべて単一のプラットフォーム内で実現します。イルミオのプラットフォームを使用すると、あらゆる環境、あらゆる規模にわたるすべてのネットワークトラフィックを表示および制御できます。

.webp)

CloudSecure は、エージェントレスアーキテクチャでクラウドワークロードを確認し、適用するのに役立ちます。すべてのネットワークトラフィックとアプリケーションの依存関係をクラウドから直接検出します。ネットワーク全体で同じポリシーモデルを使用し、Azure Network Security Groups (NSG) や AWS Security Groups などのクラウドネイティブセキュリティツールを通じて適用を展開します。

たとえば、ワークロード間でDNSが開いたままになっている場合、イルミオはそのDNSトラフィックを監視し続け、正常な動作をチェックします。通常、DNS トラフィックはクエリあたり 500 バイト未満です。しかし、イルミオがDNSセッションを通過する10ギガバイトのデータが移動することを検出した場合、それはDNSトラフィックに不審な何かが隠れているという危険信号である可能性があります。イルミオは、脅威ハンティングツールが最初にトラフィックを見つけて分析するのを待たずに、このトラフィックをすぐにブロックします。

その結果、ゼロトラストアーキテクチャが実現し、環境がエージェントベースまたはエージェントレスアプローチを使用しているかどうかにかかわらず、1つのシームレスなソリューションですべてのセグメントを明確に確認して保護できます。

複雑さを伴わずにクラウド侵害を封じ込める

クラウドセキュリティは、もはや後回しにすることはできません。

クラウドは比類のない柔軟性と拡張性を提供する一方で、サイバー犯罪者に新たな機会をもたらします。セキュリティを維持するために、組織はマイクロセグメンテーションに基づいたゼロトラストアプローチを必要とし、侵害が拡大する前に封じ込めます。

Illumio CloudSecureでマイクロセグメンテーションを構築することで、あらゆる環境でワークロードを大規模に保護するために必要な可視性と制御を得ることができます。

次の避けられないクラウド侵害に備えてください。ダウンロード クラウドレジリエンスのプレイブック.

.png)