連邦OMBゼロトラストメモにより、政府機関に期限を通知

2021年5月、バイデン政権は、SolarWindsとColonial Pipelineの攻撃を受けて、 国のサイバーセキュリティを改善するという大統領令14028 号を発令しました。この命令は、サイバーレジリエンスを高め、政府機関のリスクを軽減することを目的としていました。わずか60日でゼロトラストアーキテクチャを実装するための計画を策定するよう指示されました。この 命令を受けて、イルミオ連邦局長のマーク・シンセビッチ氏は、政府機関がアーキテクチャを構築し、連邦システムに実装するための運用ロードマップが必要であると指摘した。

このロードマップは、1月26日に行政管理予算局(OMB)から発表 された 覚書M-22-09 が定めたもので、期限が定められた連邦ゼロトラストアーキテクチャ戦略指令です。

この法案は、各機関に対し、メモの発行から 22 日以内に 24 年度から 60 年度までの実施計画を OMB と CISA に提出するよう指示しています。このメモには、政府機関が技術レベルで何を達成することが期待されているか、いつまでに何をする必要があるか、必要な予算計画が明確に記載されています。一部のマイルストーンには 12 か月の期間があります。他の人は24ヶ月。このメモは、2024 会計年度末までに政府機関がゼロトラストの条件でどのような状態になると予想されるかについての重要なガイダンスを提供します。

このメモは、OMB が政府機関に実装を期待していることと、プラットフォームやソリューションが提供できるものとの間の直接的な見通しを提供します。定義が不明確な要件とベンダーが提供できるものの間で思い切る必要はありません。

メモの要求は野心的です。しかし、政府機関がゼロトラスト体制を進めるまでに3年近くの猶予があり、2024年12月までに、大多数は必要なことの大部分を達成するか、それを行う方法について明確な計画を持っているだろうと私は想像しています。ただし、このメモでは、進捗状況の測定方法と成功の測定方法は明記されておらず、これらの指標の定義と追跡は、導入を促進するために不可欠です。

CISAの5つのゼロトラストの柱

覚書に概説されている戦略的目標は、サイバーセキュリティ・インフラセキュリティ庁(CISA)のゼロトラスト成熟度モデルと一致しており、5つの柱があります。

- 同一性

- デバイス

- ネットワーク

- アプリケーションとワークロード

- データ

マークがブログで指摘したように、ゼロトラストを達成するために政府機関が実装できるテクノロジーは1つではありません。しかし、イルミオは覚書で取り上げられている目標の多くに貢献し、直接支援することができます。たとえば、アイデンティティの柱の下で、連邦政府は「政府が許可して使用し、これらのデバイスでのインシデントを防止、検出、対応できるすべてのデバイスの完全なインベントリ」を用意する必要があります。

イルミオは、リスクとデバイス間の関係を理解するためのコンテキストによる完全な可視性を提供することで、政府機関のエンドポイント検出および対応(EDR)機能を強化できます。EDR ツールを使用すると、個々のデバイスで何が起こっているかを知ることができます。イルミオのマッピング機能を使用すると、デバイス間の相互作用と関係を確認し、何を許可すべきか、何を許可すべきでないかをより明確に把握できます。

そしてもちろん、メインフレームなどの特定のシステムは、オペレーティングシステムにインストールするように設計されているため、EDRツールと互換性がありません。しかし、イルミオはこれらのシステムからフローデータを取り込み、それらとその相互作用を同じ依存関係マップ上で表現することができます。そして、この詳細なリアルタイムの依存関係マップは、ゼロトラストセグメンテーションに向けた重要な第一歩です。

ネットワークとアプリケーション・ワークロードの保護

ネットワークに関する覚書のキーワードは、「政府機関は、多くの異なるアプリケーションやエンタープライズ機能への可視性やアクセスを強化するために、広範な企業全体のネットワークを維持する慣行から脱却しなければならない」と主張しています。ネットワークセクションの全体的な目標は、ネットワーク境界を分離された環境に分割することです。つまり、セグメンテーションを実装するということです。

ワークロードに関しては、覚書は政府機関に対し、「仮想プライベートネットワーク(VPN)やその他のネットワークトンネルに依存せずに、安全な方法でアプリケーションをインターネットにアクセスできるようにする」よう指示しています。内部向けの連邦情報セキュリティ管理法 (FISMA) モデレート アプリケーションを少なくとも 1 つ特定し、完全に運用可能にし、パブリック インターネット経由でアクセスできるようにする必要があります。

まとめると、ネットワーク上の何も信頼できるとは思えず、周囲の他のすべてが信頼できないかのようにすべてのアプリケーションを保護する必要があるというメッセージです。代わりに、ネットワーク上のリソースが悪意のある攻撃者によって侵害される可能性があるという侵害の考え方を想定してください。彼らが目的を達成するのを本当に困難にするために何ができるでしょうか?

そして、それが間違いなくイルミオとゼロトラストセグメンテーションの出番です。ホストベースのマイクロセグメンテーションを含むゼロトラストセグメンテーションは、ネットワーク全体の ラテラルムーブメント を正確に制御することを目的としたゼロ トラストアーキテクチャ の基礎です。

セキュリティを構築するためにホストベースのアプローチを採用することで、メモが要求する アプリケーションおよびワークロード レベルでのきめ細かな制御が可能になりますが、これはセグメンテーションに対するネットワークベースのアプローチでは直接的な方法では提供できません。イルミオのゼロトラストセグメンテーションテクノロジーは、メモに記載されているアプリケーションとワークロードの保護要件を満たすために政府機関を直接サポートします。

内部アプリケーションをインターネットから安全にアクセスできるようにする

通常は内部にあるアプリケーションをインターネットから安全にアクセスできるようにすると、認証に成功したすべてのユーザーが内部ネットワーク上でそのアプリケーションに直接アクセスできるようになります。しかし、そのアプリケーションが侵害されたからといって、組織全体が侵害されるわけではありません。侵害の影響を制限するために、そのアプリケーションに対してマイクロセグメンテーションを採用する必要があります。基本的に、各アプリケーションには「マイクロペリメーター」、つまりゼロトラスト「エンクレーブ」が必要です。イルミオは、それを可能にする重要な部分となり得ます。

リスクベースの可視性と監視

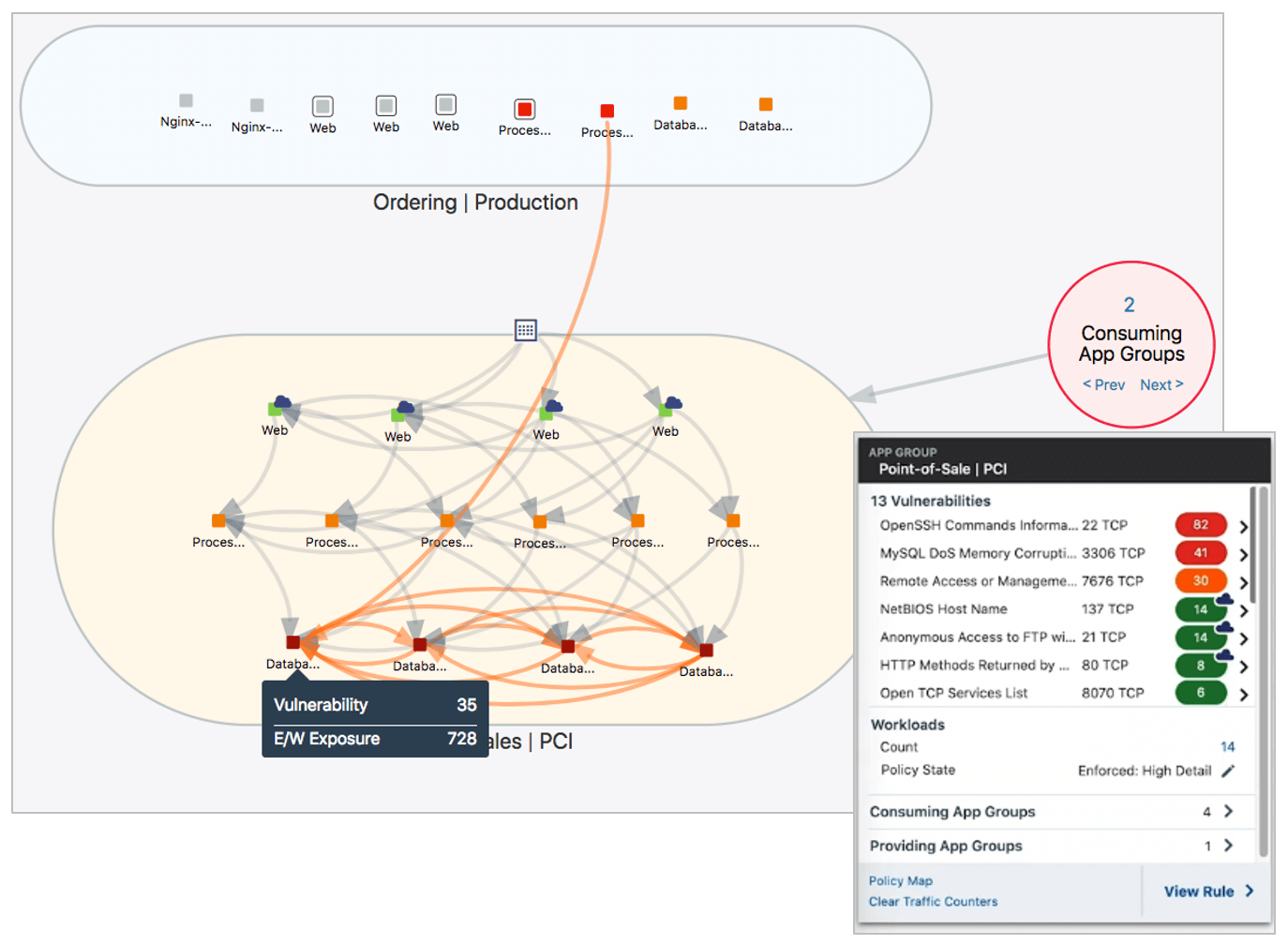

もちろん、可視性と監視はゼロトラストセキュリティ戦略の重要な要素です。イルミオの アプリケーション依存関係マップを使用すると、データセンターやクラウドプラットフォーム全体のアプリケーションとワークロード間のトラフィックフローをリアルタイムで観察できるため、依存関係と接続性を理解して適切にセグメント化できます。

イルミオは、監視プラットフォームがネットワーク検査のオーバーヘッド(そしてしばしば過小評価されているリスク)なしに活用できる多くの有用な情報を収集しています。たとえば、イルミオは、 サードパーティの脆弱性データをアプリケーションの依存関係マップに重ね合わせ て、セキュリティとパッチ適用の決定に優先順位を付けるためのリスクベースのアプローチを採用しています。

脆弱性フィードデータと脅威フィードデータを統合することで、リスクベースの可視性が可能になります。Illumioは、お気に入りのスキャナーからポリシーコンピューティングエンジン(PCE)に脆弱性スキャンデータを取り込みます。これにより、ワークロード接続のビューでオーバーレイできる各ワークロードに関する脆弱性メタデータが提供されます。これにより、定量的なエクスポージャーまたはリスクスコアが得られ、脆弱性がどの程度のリスクを生み出しているか、どのアプリケーションが脆弱なポートに接続しているかを簡単に理解できます。

通常、脆弱性スキャナーはワークロードがどの程度公開されているかを把握しません。しかし、それはまさにイルミオが持っているものです。この2つは強力な組み合わせを成します。例を見てみましょう。

Log4j の脆弱性により、ハッカーは何百万ものサーバーを制御し、広く使用されている欠陥のあるコードによりサーバーをシャットダウンしたり、マルウェアを強制的に拡散させたりすることができました。Log4j の CVSS (Common Vulnerability Scoring System) スコアは 10 でした。

しかし、Log4jを実行しているワークロードは1つだけで、他のワークロードへの接続がほとんどなく、データセンターの奥深くに埋もれているとします。一方、スコア 5 の別の脆弱性は、高度に接続された 10 台のサーバーに存在します。

さて、脆弱性スキャナーのデータだけを見ると、Log4jサーバーにすぐにパッチを適用したほうがよいと結論付けるでしょう。しかし、実際の露出を見ると、脆弱性5の10台のサーバーは密に接続されており、最も露出度が高く、最初にパッチを適用する必要があることがわかります。

それが、イルミオのリスクベースの可視性によって確認できるものです。脆弱性管理には優先順位付けが欠けていることが多く、イルミオは最も露出度が高く、最初に悪用される可能性が最も高い脆弱性に優先順位を付けるのに役立ちます。

イルミオでゼロトラストセグメンテーション計画を策定する

したがって、OMB メモが何を要求しているかという観点から考えてみましょう。60日以内(3月末)、政府機関は、メモの目標をどのように達成するかを詳述したゼロトラストアーキテクチャの実装計画を作成する必要があります。これには、2024年度末までに完了する必要がある計画目標と、2022年度と2023年度に完了する必要がある計画目標の予算をどのように編成するかが含まれますが、時間の制約により困難な作業はさらに困難になっています。最善の方法は、小規模から始めて 3 年間にわたって拡大することです。

60 日間の計画の大部分は、政府機関が敵対者の横方向の動きをどのように阻止できるかを示す必要があります。これは優先順位リストの一番上にあるはずです。ゼロトラストセグメンテーションを展開する前に、リアルタイムのアプリケーションとワークロードの依存関係マップが必要です。

何をセグメント化したいかを確認する必要があります。そのため、不 必要に開いているポートをロックダウンするとともに、可視性が重要です。後者は、イルミオが「封じ込めスイッチ」と呼ぶもので実現できますが、これは実際には特定のポートの周りのマイクロセグメントです。イルミオは脆弱性データを取り込んで最もリスクの高いポートに優先順位を付けることができるため、攻撃ベクトルが減少します。また、重要なアプリケーションやワークロードなどの高価値資産 (HVA) をマイクロセグメント化する計画を提案することもできます。

3年間の展開は次のようになります。

- 22年度:ネットワークの可視性を獲得し、脆弱性マップを使用した封じ込めスイッチの展開、HVAのマイクロセグメント化、SIEMとの統合

- 23年度:セグメンテーションの取り組みを拡大して、政府機関のより広い領域(たとえば、生産と開発を分離する)を含め、SIEMとさらに統合し、 執行境界を追加し、機密ネットワークに拡大します

- 24年度:未分類/機密ネットワークのマイクロセグメンテーションのロールアウトを完了し、アプリケーション固有の適用を継続し、新しいサーバービルドに統合します

イルミオゼロトラストセグメンテーションは、これらの結果のすべてを可能にします。また、代理店の一部は、3 年間にわたって展開の異なる場所に同時に配置される可能性があります。イルミオには柔軟性があり、ネットワークアーキテクチャから切り離されているため、管理下のワークロードに無制限に拡張できます。

イルミオは、マルウェアやサイバー攻撃の横方向の移動を阻止し、政府機関がより効果的にミッションを達成できるようにします。詳細については、以下を参照してください。

- 連邦ゼロトラストの専門家と話すには、お問い合わせください。

- 訪問 連邦ソリューションのページ イルミオが政府機関や司令部がリスクベースの可視性とゼロトラストセグメンテーションを備えたゼロトラストアーキテクチャを構築するのをどのように支援するかについて詳しく学びましょう。

.png)