EU コンプライアンス義務を理解する: 電気通信 - 5G 以降

このブログシリーズの パート1 では、コンプライアンスの状況と、さまざまな業界がサイバーセキュリティに関する独自の管理義務やガイダンスをどのように持っているかについて説明しました。その後、私が直接経験したクリティカルシステムおよびオペレーショナルテクノロジー部門の規制とセキュリティ管理に関する 投稿 が続きました。そこから、EUに存在する 金融サービス規制 について議論しました。最後に、GDPR と、サイバーセキュリティに関する一連の NCSC (英国国家サイバーセキュリティセンター) ガイドラインとしての Cyber Essentials/Cyber Essentials Plus です。

今日は、急速に発展しているセキュリティ分野、つまり通信と通信が構築する通信プラットフォームに焦点を当てます。もちろん、5Gが現在の焦点ですが、現在施行されているセキュリティガイダンスと法律は、5Gを超えた未来の舞台も設定しています。

通信業界

近年、業界と政府の間では、セキュリティの脆弱性がますます重要になっている通信ビジネスに与える影響に注目する焦点が大きくシフトしています。この一部は、高レベルの国民国家タイプの影響に関するものです。たとえば、通話とデータがルーティングされる基本プラットフォームである「パケット コア」で、特定のベンダーまたは国のネットワーク機器を使用します。これは、これらのネットワークが世界の将来にとって重要であることを示しており、わずかな可能性でも存在する可能性のある侵害やバックドアは、広範囲に影響を及ぼします。

これは、周辺システム、組織、サプライヤーへの注目にもつながります。たとえば、英国のNCSCは、5Gネットワーク自体に関するガイダンスと法律に移る前に、最初に通信業界へのサプライチェーンに焦点を当てました。

2018年の最初のレビュー から2019年7月に発行された 英国の通信サプライチェーンレビューレポート は、「英国の通信セクターに対する最も重大なサイバー脅威は国家から来ている」と述べていますが、すべてのサポートシステムを単一のベンダーに依存しないようアドバイスしています。セキュリティリスクの概要は次のとおりです。

- 1つのベンダー、特にリスクが高いと見なされるベンダーへの国家的依存。

- ネットワーク機器の障害または脆弱性。

- 「バックドア」の脅威 – ベンダーの機器に悪意のある機能を埋め込むこと。そして

- 機器サポートを提供するため、またはマネージド サービス契約の一部として、ベンダーの管理アクセス。

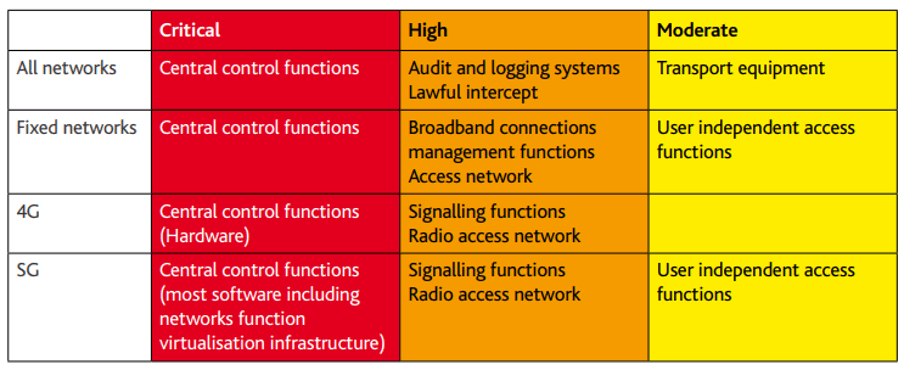

次に、NCSC は、さまざまなネットワークの種類と機能によってセキュリティの機密性が異なることを概説します。

5Gインフラ

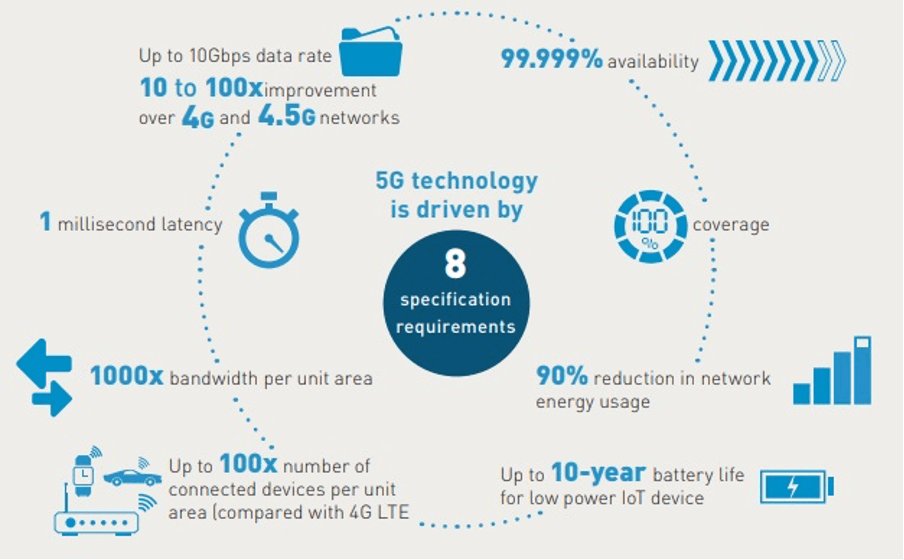

5Gなどの新しいネットワーク技術が成熟するにつれて、デバイスを接続し、これらの接続されたシステムを管理する方法が根本的に変化します。5Gは、遅延を大幅に短縮し、信頼性と稼働時間を大幅に向上させ、特定のエリアで接続されるデバイスの数を最大100倍に増やすなど、単に速度を向上させるだけではありません。5Gにより、IoTデバイスの直接制御、以前のテクノロジーに関連する遅延の問題なしにドローンなどのテクノロジーのリアルタイムリモートコントロール、車車間通信が可能になり、重要なシステムにおける従来の有線/Wi-Fi接続への依存が大幅に軽減されます。

これにより可能になるユースケースは、結果として得られるセキュリティモデルを大幅に変更します。

5Gには、エリクソンが ここで概説したような、多くの組み込みのセキュリティ改善が組み込まれています。改善点には、5G 用語ではサブスクリプション永久識別子 (SUPI) とも呼ばれる IMSI (International Mobile Subscriber) によるエンドツーエンドの暗号化が含まれます。

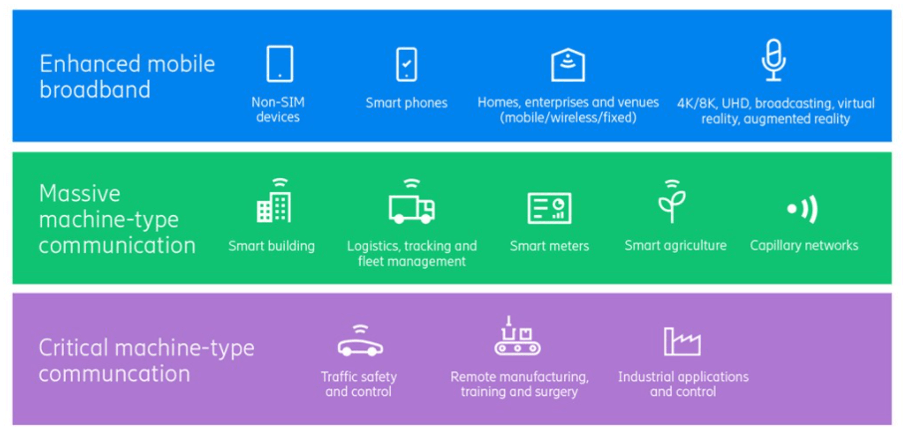

しかし、5Gは、以前のデータ固有の通信ネットワークよりも確実に「重要なインフラストラクチャ」です。自動車などの重要なシステムの信頼性、稼働時間、制御に重点が置かれているため、5G は、エンターテインメントやデータに特化した 4G の使用ではなく、インフラストラクチャの必須のバックボーン部分となります。これは、エリクソンの下の図にきちんと概説されています。

スマートフォンのデータ接続を含む強化されたモバイルブロードバンドのセクションでは、最も明白な5Gのユースケースが強調されていますが、その下に、マシン間通信の全体を示しています。

下部には、重要な産業システム、交通安全などがあり、すべて目的ごとに特注のネットワークではなく、直接通信に5Gを利用しています。

ガイダンス – そして法律

最初のサプライチェーンレビューから、英国のNCSCは最初に 英国の通信セクターのセキュリティを見直しました。

その結果、「最もスコアの高い攻撃ベクトルの大部分は、次の5つのカテゴリのいずれかに当てはまります。

- オペレーターの管理プレーンを介した悪用

- 国際信号面を介した搾取

- 仮想化ネットワークの活用

- サプライチェーンを介した搾取

- ネットワークを運用し、保護する国家能力の喪失(依存関係)」

ここから、急速な発展は、 以前の電気通信保証スキーム - CAS(T) の廃止と、異なる権限を持つ 電気通信セキュリティ要件 (TSR) ガイダンスの起草でした。

これは現在まだドラフト段階ですが、次の領域で特定の要件が含まれていることが知られています。

- スコープ内システムの攻撃対象領域を理解する

- 接続性、つまりラテラルムーブメントの削減により、攻撃の影響を最小限に抑えます。

- 経営領域とコア領域の強力なセグメント化

最後に、関連する要件が新しく制定された法律である 電気通信セキュリティ法案に可決されるのを見てきました。

カバーすべきことはたくさんあります!この投稿全体で述べたように、これらの新しいガイダンスセット、法律、およびレビューの開発は、基本的なレビューから実際の法律まで、英国で2年以内に非常に迅速に行われています。

より広範な欧州連合では、より広範な ENISAテレコムパッケージ の一部である 指令2009/140ECのはるかに古い第13a条 に基づいて取り組んでいます。2009年に書かれたこの本は、4Gと5Gに関する多くの追加のユースケースやシナリオをまだ考慮していませんが、次のような(比較的曖昧な)点が含まれています。

「加盟国は、公衆通信ネットワーク又は公的に利用可能な電子通信サービスを提供する事業者が、ネットワーク及びサービスのセキュリティにもたらされるリスクを適切に管理するために、適切な技術的及び組織的措置を講じることを確保するものとする。これらの対策は、最先端の技術を考慮して、提示されるリスクに適したレベルのセキュリティを確保するものとします。特に、セキュリティインシデントがユーザーおよび相互接続されたネットワークに与える影響を防止し、最小限に抑えるための措置を講じる必要があります。」

NCSCからのガイダンスなどのガイダンスに沿ったものにするために、これに対する大幅な更新が期待できます。

結論は

英国でNCSCプロセスが概説する分析、ガイダンス、およびその後の法律の急速なエスカレーションは、5Gに裏打ちされた電気通信への移行がもたらす巨大な潜在的な攻撃対象領域と影響、および生活の多くの分野での明らかな利点を示しています。急速に改善され、具体的なガイダンスが提供された結果、業界内の関連プロジェクトの数が増加しています。

イルミオでは、多くの通信プロジェクトに携わり、これらの複雑で重要なインフラストラクチャ環境が必要とする可視性とセグメンテーションの要件を支援してきました。

マイクロセグメンテーションに対するイルミオのアプローチについては、以下をご覧ください。

.png)