EU コンプライアンス義務を理解する: 運用テクノロジーと重要システム

EUのコンプライアンス義務を理解するための 最初の投稿 では、コンプライアンスの状況全体と、さまざまな業界タイプや分野がそれぞれサイバーセキュリティに関する独自の管理義務やガイダンスを持っていることについて説明しました。今日は、非常に興味深い分野である重要システムと運用技術に特有の規制とセキュリティ管理に焦点を当てます。

わかりやすくするために、一般的に使用される頭字語をいくつか定義することから始めましょう。

- OT – 運用技術 (IT、情報技術とは対照的)

- IT – 情報技術、一般的なコンピューター システム、およびネットワーク

- ICS – 産業用制御システム

- SCADA – 監視制御とデータ収集

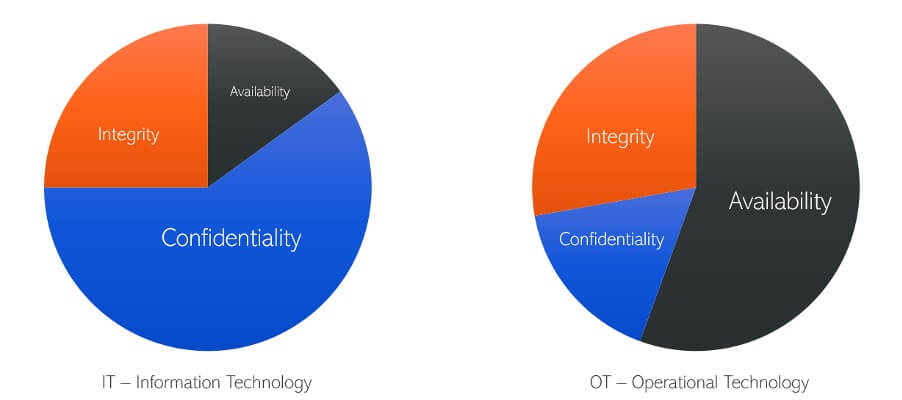

基本的な要件はまったく異なるため、業界に存在するコンプライアンスに飛び込む前に、OTとITセキュリティの主な違いを理解することが重要です。現場で働いている人、または現場で経験のある人にとって、おそらく下の図のバリエーションを見たことがあるでしょう。

OT環境では、システムの障害やデータの不整合により、世界に実際の物理的な影響を与える可能性があります。たとえば、安全システムの故障や生産ラインの停止は、IT における同様の障害よりも物理的に有害な結果につながる可能性があります。もちろん、これはシステム自体(ソフトウェアを含む)がレジリエンスと冗長性を念頭に置いて構築されていることを意味し、関連する コンプライアンス義務 ではこれを考慮に入れています。

そうは言っても、適用される可能性のあるコンプライアンスタイプのいくつかを見てから、 マイクロセグメンテーション と制御がそれらにどのように影響するかについて説明しましょう。

EUで見られる主な義務は次のとおりです。

- ネットワークおよび情報セキュリティ指令 (NIS-D)。これはEU全体の一連のサイバー規制であり、すべての州からの意見を取り入れて一元的に作成されますが、国ごとに現地でガイダンスと監視が提供されます。

- LPMです。 LPMは、フランスのOT固有の義務、または「重要情報インフラストラクチャ保護法」です。これは部分的にNIS-Dの基礎であり、必須サービスのオペレーターの同様の概念を含んでいます。LPM との違いは、LPM が義務であるため、義務の「範囲内」と見なされるシステムは、LPM セキュリティ ガイダンスに準拠する必要があることです。フランスでは、この法律はANSSI(Agence nationale de la sécurité des systèmes d'information – フランス国家サイバーセキュリティ庁)によって管理されており、地域のNIS-Dも監督しています。

マイクロセグメンテーションをOTシステムコンプライアンスにどのように適用するか

NIS-D と LPM はどちらも、いくつかの重要な分野について明示的に言及しています。

LPM の場合、20 のカテゴリは次のとおりです。

- 情報保証ポリシー

- セキュリティ認定

- ネットワークマッピング

- セキュリティのメンテナンス

- 伐採

- ログの相関と分析

- 検出

- セキュリティインシデントの処理

- セキュリティ アラートの処理

- 危機管理

- 識別

- 認証

- アクセス制御と権限管理

- 管理アクセス制御

- 管理システム

- システムとネットワークにおける分離

- トラフィックの監視とフィルタリング

- リモートアクセス

- システムのセットアップ

- 指標

NIS-Dについては、地方加盟国が特定のガイダンスを発行します。たとえば、英国では、 これは NCSC (National Cyber Security Centre) の サイバー評価フレームワーク (CAF) によって処理されています。詳細については、この ウェビナーをチェックし、 この論文をお読みください。

NIS-D には、マイクロセグメンテーションとネットワークフローの可視性に関連する特定の領域が同数あります。

- リスク管理プロセス: 組織のプロセスにより、重要なサービスに関連するネットワークおよび情報システムに対するセキュリティ・リスクが 特定、分析、優先順位付け、管理されるようになります。

- データセキュリティ: 重要なサービスにとって重要な データの送信に使用されるデータリンクを最新の状態に理解 している

- 転送中のデータ: 重要なサービスの提供に重要なデータを伝送する すべてのデータリンクを特定し、適切に保護 しました。

- 設計による安全: ネットワークと情報システムは、 適切なセキュリティゾーンに分離されています。重要なサービスの運用システムは、信頼性が高く、より安全なゾーンに分離されています。

- レジリエンスを考慮した設計: エッセンシャル・サービスの運用システムは、適切な技術的および物理的手段によって 、他のビジネス・システムや外部システムから 分離されています。独立したユーザー管理によるネットワークとシステムインフラストラクチャの分離。インターネットサービスには、オペレーティングシステムからアクセスできません。

- 脆弱性管理: あなたは、公に知られている脆弱性に対する重要なサービスの エクスポージャーについて、現在の理解 を維持しています。

- セキュリティ監視: ネットワーク境界だけでなく、監視範囲には 内部 監視とホストベースの監視が含まれます。

LPMとNIS-Dの両方にとって、イルミオが役立つことがわかります。

マイクロセグメンテーションで規制遵守を達成する方法

義務を理解した上で、これらの(およびその他の)コントロールを満たすために、現場でマイクロセグメンテーションをどのように使用できるでしょうか?以下にいくつかの例を示します。

- OT 環境と IT 環境の両方のアプリケーション依存関係マッピング、IT/OT 境界を重要に組み込んでいます。これは、ワークロードレベルでのデータ収集、またはおそらく OT 側のネットワークインフラストラクチャからのフロー収集によって実現でき、リッチで忠実度の高いマップを提供します。

- OTおよびIT環境の環境セグメンテーションは、重要な監視、ロギング、および制御チャネルを維持しながら。ネットワークセキュリティの概念としてのゼロトラストは、このシナリオほど適用できることはありません。

- IT から、または OT 環境自体から OT 環境への新しいフロー/接続に対するアラート。新しい接続の開始は、2つの理由から監視することが重要です。1つ目は、OTはおしゃべりな環境よりも静的な環境であり、IT側は動的である傾向があります。第二に、意図的(ICS/SCADAシステムにアクセスするための標的型悪意のある活動)であれ、偶発的であれ(多くの注目を集めるOT侵害は、実際には重要なシステム側にアクセスするコモディティマルウェアによる巻き添え被害に近いものであろうと)、ネットワークの重要な側への不正アクセスの成功は、マイクロセグメンテーションソリューションが基本的に防ぐものです。

- OTインフラストラクチャに対する脆弱性評価。NIS-Dからわかるように、脆弱性管理が鍵となります。たとえば、Illumioは脆弱性をスキャンしませんが、観察されたグループ化およびアプリケーションフローに脆弱性をマッピングし、重要な経路を示し、マイクロセグメンテーションポリシーとパッチ適用の優先順位付けに役立ちます。

進化し続ける状況

重要なシステムの俊敏性と監視が変化するにつれて、重要度の低いネットワークやアプリケーション、場合によってはインターネットへの接続が増えています。shodan.io でOTプロトコルを簡単に検索すると、目を見張るものがあります。同時に、これらのシステムの接続性とセキュリティに対する監視も強化されています。この並置は、マイクロセグメンテーションポリシーを明確に定義して維持する前であっても、可視性が非常に重要になることを意味します。

私の最初の投稿で述べたように、さまざまな義務は、厳格で義務付けられた法律 (LPM の場合) から、NIS-D の場合の現在のより指針となる立場まで、さまざまな施行を提供します。ここでの違いの一部は、成熟度と存在期間に帰着します。

ガイダンスの解釈が重要になるのは、より広範で明確で定義されていないケースであり、GDPRと同様に、NIS-Dは意図だけでなく、技術的な実装と特定の構成も考慮します。

いずれにせよ、接続が進むこれらの重要システムの可視性とセグメンテーションが、それらを保護するための基本的な制御であることは明らかだと思います。

EU における金融業界の義務について探っていく次回の投稿にご期待ください。

イルミオASPの詳細については、 ソリューションアーキテクチャのページをご覧ください。

.png)