EUコンプライアンス義務シリーズを理解する:金融サービス

このブログシリーズの パート1 では、コンプライアンスの状況と、さまざまな業界がサイバーセキュリティに関する独自の管理義務やガイダンスをどのように持っているかについて説明しました。その後、クリティカルシステムおよびオペレーショナルテクノロジー部門の規制とセキュリティ管理に関する 投稿が続き ましたが、これは私が直接経験した分野であり、サイバーセキュリティが発展する中で私を魅了する分野です。

(ある意味では)正反対の業界タイプに移り、ここでは、金融機関や銀行に適用されるEUおよび欧州固有の義務のいくつかについて詳しく説明します。SWIFT CSPとPCI-DSSに関する世界的な義務については、他の場所で詳しく説明していますが、このシリーズのテーマに従って、特にEUに適用される統制とガイダンスに焦点を当てます。多くの人にとって、これらの義務の影響は、ヨーロッパで最大のITセキュリティプロジェクトのいくつかを形成しています。

前と同様に、最初にいくつかの頭字語を定義しましょう。

- FMI – 金融市場インフラ。これらは、銀行業務プロセス自体を支えるシステムです。

- CPMI – 決済および市場インフラ委員会。CPMIは、決済、清算、決済システムの安全性を促進し、監視を行うための勧告を行う国際機関です。

- IOSCO – 国際証券監督委員会機構。これは、世界の証券および先物市場を規制する機関です。

- ECB – 欧州中央銀行。ユーロを共通通貨として採用したEU19カ国の中央銀行。

- SIPS – システム上重要な支払いシステム。これについては以下で具体的に詳しく説明しますが、これにはほとんどの銀行が使用している国際バックボーン決済システムの最終候補リストが含まれていると言えば十分です。

先に進む前に、SIPSについて少し掘り下げてみましょう。SIPSは主要な決済システムであり、障害が発生した場合には通常、全国的な影響を及ぼします。ここで定義されているものの場合、それらは個々の国とは対照的に、少なくともヨーロッパ全体の範囲を持ち、多くの場合、その範囲と使用においてグローバルです。

関連するガイダンスの下にある主なシステムは、TARGET2、EURO1、およびSTEP2-Tです。SIPS規制の下では、ECBはこれら3つのシステムを監督する責任があります。さらに、ECBとベルギー国立銀行/ベルギー国立銀行はマスター カード清算管理システム SIPSの監督を担当し、フランス銀行は CORE(FR)の監督を担当しています。

世界的な例として、米国連邦準備制度は、CLSシステムの主要な監視責任を受け入れ、ECBがG10の各国中央銀行とともに参加する協力的な監視の枠組みを主導しています。ユーロシステム内では、ECBは、他のユーロシステムの中央銀行と緊密に協力して、CLSによるユーロ建ての支払いの決済に主な責任を負っています。

システム上重要な決済システムの基本原則

SIPS として分類されるためには、システムは以下のガイドラインに従う必要があります。これらは、銀行界では「十戒」と呼ばれることもあります。

- 十分な根拠のある法的根拠。

- 参加者が参加を通じて被る各財務リスクに対するシステムの影響を明確に理解できるようにするルールと手順。

- 信用リスクと流動性リスクの管理手順を明確に定義し、システム運営者と参加者のそれぞれの責任を明記し、それらのリスクを管理および封じ込めるための適切なインセンティブを提供します。

- 価値の日に、できれば日中、少なくとも一日の終わりに迅速な最終決済を行います。

- 多国間ネッティングが行われる場合、少なくとも、単一の決済義務が最大の参加者が決済できない場合に、毎日の決済を適時に完了できるようにする必要があります。

- 決済に使用される資産は、できれば中央銀行に対する請求権であるべきです。他の資産が使用される場合、信用リスクや流動性リスクがほとんどまたはまったくないものとします。

- 高度なセキュリティと運用の信頼性、および日常の処理をタイムリーに完了するための緊急時対応の取り決め。

- ユーザーにとって実用的で、経済にとって効率的です。

- 公正でオープンなアクセスを可能にする、客観的かつ公開された参加基準。

- 効果的で説明責任があり、透明性のあるガバナンスの取り決め。

リストの 7 番目のエントリは、これに焦点を当てるサイバーセキュリティに関するガイダンスに流れ込む部分であるため、強調しました。

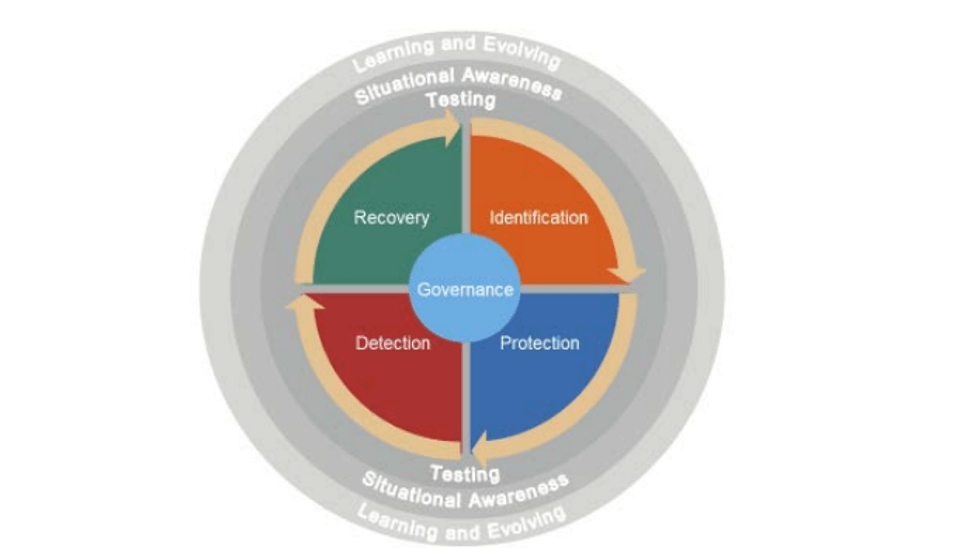

これらのSIPSを保護する方法に関する指示を提供するために、CPMIは2016年にIOSCOとともに、金融市場インフラのサイバーレジリエンスに関するガイダンス(ガイダンス)をまとめました。 これには、この規模と影響のシステムの保護に関する詳細なガイダンスが含まれており、測定戦略とともに、いくつかの主要な重点分野が定義されています。

たとえば、高レベルのセキュリティ セクションには次のようなものがあります。

識別: これは、そもそもどのシステムを保護する必要があるかを判断する組織の能力に関係します。これには、ビジネス機能、プロセス、資産、情報が含まれます。正しく識別することで、次の取り組みの優先順位付けが可能になります。

この領域の改善の鍵は、価値の高いシステムと、それらが確立した依存関係を迅速に特定することです。ほとんどの場合、これらのシステムは複雑なブラウンフィールド環境としてすでに存在しており、すべての重要な依存関係とパスを特定するために重要な作業が必要です。

保護: 特定したら、重要なシステムをサイバー攻撃や侵害から保護することを目的として、効果的な制御を実装する方法。

私にとって、 ゼロトラスト はここで重要な役割を果たします。可能な限りデフォルト拒否アーキテクチャに近いアーキテクチャを採用することで、保護が内在し、攻撃の範囲が縮小されます。さらに、侵害が成功した場合の爆発半径は本質的に小さくなります。

検出: 実用的であるため、スコープ内のシステムに対する攻撃が成功した場合に使用する必要がある検出方法、封じ込め、および緩和戦術の概要を説明します。

識別および保護部分に直接接続されているため、通常の動作をすでに確立し、ネットワーク、アプリケーション、およびユーザーアクセスによってデフォルト拒否構成を導入していれば、攻撃の検出ははるかに簡単です。

テスト: 補遺として、テスト セクションには、前の 3 つのセクションに関係するシステムを準備およびテストし、攻撃に耐えるために繰り返しの証明を通じて回復力のある方法で構成する最善の方法が含まれています。

私は以前、 イルミオ を使用してこれらのセクションのマッピングについて 書き ました。重要なアプリケーションとフローを特定し、ゼロトラストポリシーアーキテクチャによって攻撃から保護し、アプリケーションの動作の変化を検出し、最後にガイダンスの範囲内の組織が安全な構成を証明するのに役立ちます。

2018年、ECB自身が「 金融市場インフラに対するサイバーレジリエンス監視期待 (CROE) 」と題した追加記事を発表し、勧告を実施するためのステップに関する追加のガイダンスを提供し、より抽象的な概念を明確で現実世界の技術例にマッピングし、最後に、FMIの成功を測定する方法に関して明確な期待を提供します。

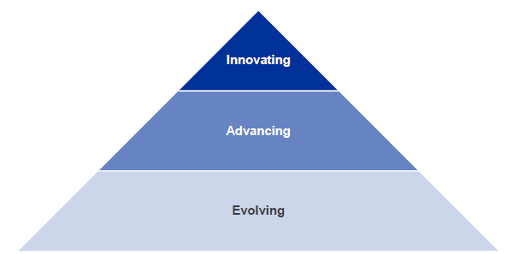

CROEは、すべての機関のセキュリティ向上を支援するためにFMI間のコミュニケーションを奨励しており、2016年の元の論文で概説されている3つの測定レベルに引き続き言及しています。

進化: 取締役会が承認したサイバーレジリエンス戦略とフレームワークに沿って、 サイバーリスクを特定、管理、軽減するために、FMI全体で重要な能力が確立、進化、維持されます。実践のパフォーマンスは監視および管理されます。

進んで: このレベルでの実践には、進化するレベルの要件を満たすことに加えて、FMIのビジネスライン全体に統合され、FMIにもたらされるサイバーリスクをプロアクティブに管理するために時間の経過とともに改善されてきた、より高度なツール(高度なテクノロジーやリスク管理ツールなど)の実装が含まれます。

革新: FMIのサイバーレジリエンスとそのエコシステムを強化し、外部の利害関係者と積極的に協力することで、急速に進化するサイバー脅威の状況の中で、FMI全体の能力が必要に応じて強化されます。このレベルには、サイバーリスクを管理し、サイバーレジリエンスを強化するために、FMIおよびより広範なエコシステムの人材、プロセス、テクノロジーのイノベーションを推進することが含まれます。これには、新しいコントロールやツールの開発、または新しい情報共有グループの作成が必要になる場合があります。

まとめると

文書と責任チームと話した私の経験は、これらのシステムが日常生活に与える影響(つまり、システムが侵害された場合に壊滅的な国、さらには世界的な影響を与える可能性)についての理解が大幅に高まっていることを示しています。これらの開発はまだごく最近のものであり、ガイダンスの実施はまだ始まったばかりであることがわかります。とはいえ、この記事の最初の部分で述べたように、私は、これらのガイドラインが、実装されるシステムの種類、ドキュメントの主要な測定可能な領域へのマッピング、およびシステム自体の設計と設計の方法を決定するなど、10 年にわたる高レベルの IT および IT セキュリティ プロジェクトをどのように形成しているかを直接見てきました。

イルミオでは、両方のドキュメントに直接マッピングされる3つの主要な領域、 つまりアプリケーション依存関係マッピングによる識別に焦点を当てています。これにより、組織は重要なシステムとアプリケーションのリアルタイム マップを操作し、それらの間の通常の依存関係とアプリケーション フローを確立できます。また、次のセクションである保護に必要な境界を正確にスコープ設定することもできます。

イルミオのプラットフォームは、その性質上、本質的にゼロトラストです。必要なアプリケーションフローのみを許可するポリシーを定義でき、潜在的な侵害パスとラテラルムーブメントを大幅に制限できます。マッピングとポリシー構成の組み合わせにより、新しい通信パスの表面化、 アプリケーション ワークロード の動作の変更、侵害されたワークロードを迅速かつ安全に隔離する機能を通じて、3 番目の重要な柱である脅威を簡単に検出できます。

イルミオが金融サービス組織をどのように保護しているかの詳細については、この ソリューションページをご覧ください。そして、次回は、GDPRやTSRなど、EU全体の他の義務についての考えにご参加ください。

.png)