サイバーレジリエンスに再び焦点を当てる:サイバーレジリエンスを向上させるための3つのベストプラクティス

サイバーセキュリティ啓発月間シリーズの締めくくりにあたり、サイバーレジリエンスと、ネットワーク上でアクティブな侵害が検出されたという不幸な状況で何ができるかに注目します。

サイバーレジリエンスの向上には、次のことが含まれます。

- 攻撃者が取るアクションを予測する。

- 組織がこれらの攻撃に対して最も望む対応能力。

- これらの機能が整備され、トレーニングされ、必要な瞬間に備えて運用上の準備ができていることを確認します。

目標は、 ランサムウェア 攻撃やその他の侵害時に事後対応型から回復力のある状態に移行することです。しかし、その前に、侵害がどのように機能するか、そして侵害を成功に導く資質を知る必要があります。

イルミオのチーフエバンジェリストであるナサニエル・アイバーセンから、組織のサイバーレジリエンスの構築がなぜそれほど重要なのかについてお話を聞いてください。

サイバーレジリエンスを向上させるための3つのベストプラクティスを読み続けてください。

ランサムウェア攻撃の仕組み

成功した攻撃のほぼすべてが、次のパターンに従います。

- 検出は失敗します。スキャナー、ヒューリスティック、アルゴリズム、AI 主導の干し草の山から針を見つけるソリューションがすべてあるにもかかわらず、攻撃者は依然として成功を収めています。また、検出されずにネットワーク境界やユーザーのラップトップに侵入できる場合、ゆっくりと時間をかけて、フットプリントを拡大する方法を静かに学ぶことができます。ランサムウェアやマルウェアのインストールは最初のステップではなく、最後のステップです。

- 侵害は広がります。1台のマシンへの信頼性の高いアクセスが安定すると、攻撃者は検出を回避するために必要なだけ静かに、忍耐強く探索し、潜伏し、学習を開始します。悲しいことに、セグメンテーションのないフラットネットワークは、この動きに対して無防備です。

- 重要な資産が侵害されます。攻撃者が重要なシステムをすぐに侵害することはめったにありません。多くの場合、ユーザーデスクトップまたは運用技術 (OT) システムから開始されます。その後、10 から 20 のシステムを徐々にフィルタリングしてから、重要なデータベース、アプリケーション、またはサービスにたどり着きます。そこに到達すると、データを盗み出す可能性があり、規制の枠組みに違反する可能性があります。最後の侮辱として、マルウェアはシステムをロックし、身代金を要求することさえあります。

この単純化された正確な説明から、攻撃を成功させる重要な性質を学びます。

ランサムウェア攻撃は 日和見主義 的であり、土地が提供するもので生計を立てています。

最初の攻撃は、既知のエクスプロイト、ゼロデイエクスプロイト、ソーシャルエンジニアリングによるフィッシングメッセージ、またはラップトップをイーサネットポートに接続するだけで、最初のネットワークアクセスポイントを提供します。スキャンでは、ホスト、開いているポート、実行中のサービス (利用可能な 攻撃対象領域) が列挙されます。

アクセスは、エクスプロイト、盗まれた資格情報、既存の信頼、つまり日和見的な 攻撃ベクトルなど、機能するあらゆるものを使用して取得されます。

ランサムウェアの「ペイロード」は、アクセスを維持し、拡散を継続するために上記が繰り返されている間、実行されます。

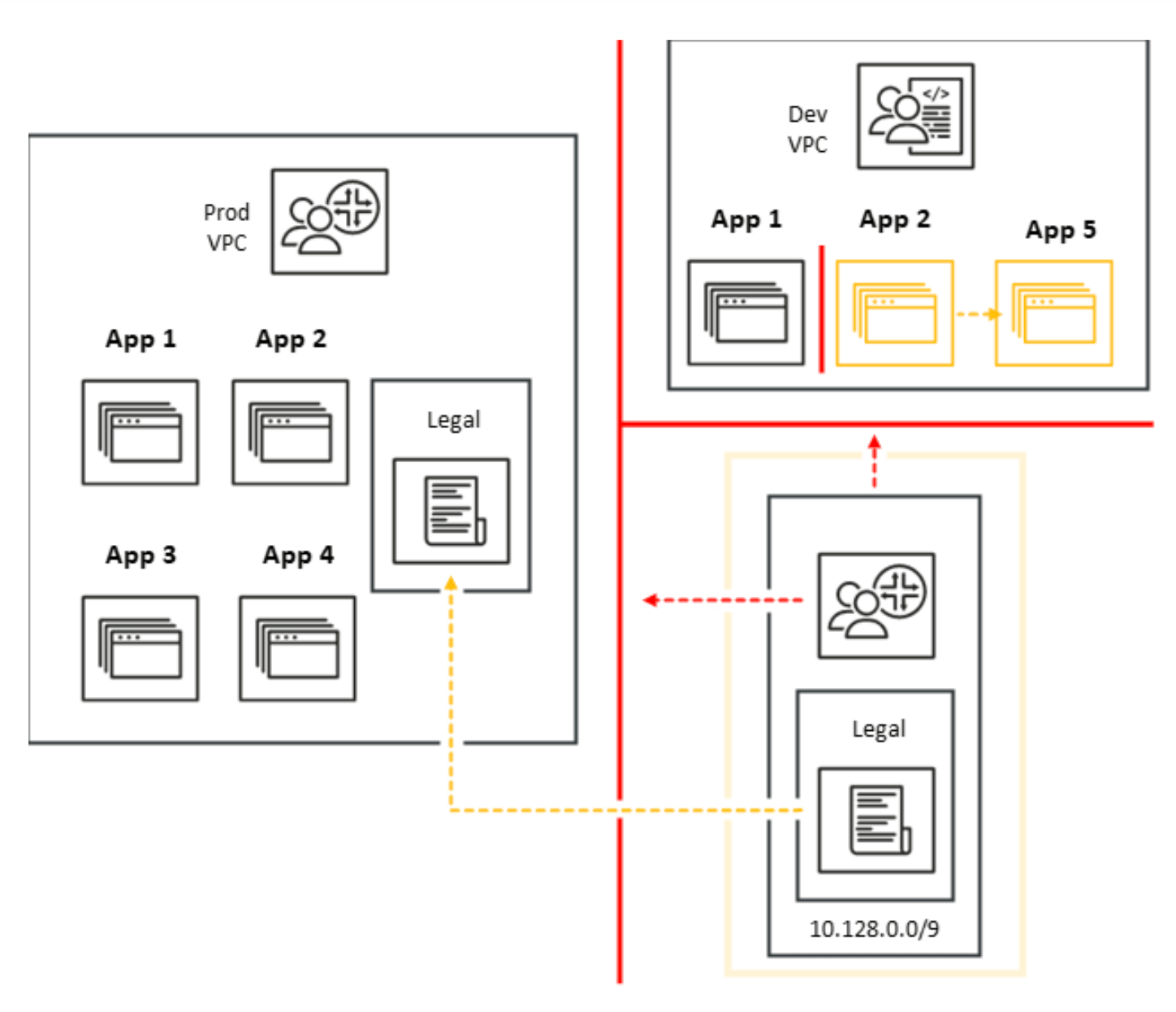

これを簡単に要約すると、侵害は移動する必要がありますが、ゼロトラストセグメンテーションでは侵害は許されません。

サイバーレジリエンスを向上させるための3つのベストプラクティス

未知のエクスプロイトツールのコレクションを使用している可能性が高い未知の攻撃者に直面しても、どうすれば回復力を維持できるでしょうか?ここでは、3つのベストプラクティスを紹介します。

プロアクティブおよびリアクティブの両方のランサムウェア封じ込め戦略を実装する

少数のユーザーのラップトップで侵害が疑われる、または発見されたと言われた場合、汚染されたシステムを隔離することと、重要なシステムを安全に保つための追加の障壁を設置するという 2 つのことをすぐに実行したいと思うでしょう。

これにより、侵害に先立って行うことが通知されます。

侵害が発生する前に、次の機会があります。

- 管理アクセスに関するセグメンテーションを強化します。

- リスクベースの可視性が環境全体をカバーするようにして、簡単に

- コンピューティング環境全体の任意のポートまたはプロトコルを検出して追跡します。

- 厳密に制限的で事後対応的なセグメンテーションポリシーを事前に配置します。

これらのポリシーを日常的にアクティブにしないかもしれませんが、攻撃がアクティブだった場合、どのような環境を瞬時に閉鎖したいのでしょうか?これらは、セキュリティチームが事前に作成し、実装するためのトレーニングを受ける必要がある事後対応型ポリシーです。

不要で危険なポート、通常は悪用されるポートをプロアクティブに閉じる

高度に接続されたポートは、通常、特定の環境のほとんどまたはすべてと通信するため、リスクを集中させます。これは、環境全体がそれらをリッスンしており、ある環境から別の環境に拡散しようとするハッカーの試みから保護する必要があることを意味します。

ピアツーピアポートは、任意のマシンから任意のマシンに動作するように書き込まれているため、リスクがあります。問題は、誰もそれらを普遍的に動作させることを望んでいないことであり、最も一般的なランサムウェアベクトルのいくつかはこれらのポートを使用しています。実際、すべてのランサムウェア攻撃の 70% は、リモート デスクトップ プロトコル (RDP) を使用してネットワークを侵害しています。

既知のポートには問題があります。これらの脆弱性には長い歴史があり、多くの公開されたよく知られた脆弱性があります。また、使用を意図していない場合でも、デフォルトでオンになっていることがよくあります。それらをすぐに閉じると、攻撃対象領域が減少します。

ゼロトラストセグメンテーションは、リスクの高いポートを数時間以内に制御できるため、侵害が広がるリスクを大幅に軽減できます。

影響を受けていない高価値のアプリケーションや感染したシステムを隔離します

攻撃者は、ほとんどのユーザーシステムにはランサムウェアの需要を成功させるのに十分なデータがないため、 価値の高い資産 にアクセスしたいと考えています。

環境内の最も重要なシステムとデータをすでに知っているはずですが、これらのアプリケーションのそれぞれに厳重な リングフェンス を設置して、ハッカーがそれらに横方向に侵入することをほとんど不可能にしてみてはいかがでしょうか?

これは、ゼロトラストセグメンテーションを使えば、どの組織でも数週間でできる、手間がかからず、報酬の高いプロジェクトです。

ゼロトラストセグメンテーションがサイバーレジリエンスを生み出す

ゼロトラストセグメンテーションは、クラウド、ユーザーデバイス、データセンター資産全体のセグメンテーションに 最小権限アクセスの原則 を適用します。インシデントに対応する場合、最も重要な機能は、アプリケーション、環境、場所、またはグローバルネットワーク全体の任意のポートでネットワーク通信を迅速にブロックすることです。

この基本的な機能により、侵害を封じ込め、クリーンゾーンと汚染ゾーンを確立するための制御が提供され、チームは自信を持ってシステムを復元し、「クリーン」ゾーンに配置することができます。それがなければ、「モグラたたき」のゲームは何ヶ月も続きます。

侵害は、移動するオープンなネットワークポートに依存しています。しかし、ゼロトラストセグメンテーションは、侵害の拡大を阻止するために 利用できる最も強力なソリューション です。

今すぐより強力なサイバーレジリエンスの構築を始めましょう

開いていないポートは、侵害の試みを実行できません。

つまり、セグメンテーションポリシーを強化するたびに、効果的に次のことが可能になります。

- 運用ネットワークのサイズを縮小します。

- 検出、ラテラルムーブメント、マルウェアの伝播のパスを排除します。

接続の制御を改善することは、より強力なサイバーレジリエンスを構築するために必要な最も重要な機能の1つです。リスクに基づいたゼロトラストセグメンテーションの導入により、思っているよりも短い時間でサイバーレジリエンスを根本的に向上させることができます。

今年のサイバーセキュリティ啓発月間は、セキュリティ体制を改善する方法を振り返り、焦点を合わせ、計画する機会を提供しました。ご参加いただきありがとうございます。

.png)

.webp)