Gerenciamento de vulnerabilidades na segurança cibernética: um guia completo para organizações

O gerenciamento de vulnerabilidades pode existir em software, hardware, configurações de rede ou dependências de terceiros. Descubra por que esse processo contínuo pode fazer a diferença entre uma empresa segura e uma violação catastrófica em nosso guia completo.

INTRODUÇÃO

No cenário digital atual, as organizações enfrentam uma variedade de ameaças cibernéticas em constante evolução. De ataques sofisticados de ransomware a vulnerabilidades de dia zero, a necessidade de medidas robustas de segurança cibernética nunca foi tão crítica. No centro dessas medidas está o gerenciamento de vulnerabilidades, uma abordagem proativa para identificar, avaliar e mitigar as fraquezas de segurança antes que elas possam ser exploradas.

O que é gerenciamento de vulnerabilidades?

O gerenciamento de vulnerabilidades é um processo contínuo, proativo e muitas vezes automatizado que identifica, avalia, trata e relata vulnerabilidades de segurança em sistemas e software. Diferentemente das avaliações únicas, é um ciclo contínuo que garante que as organizações fiquem à frente de possíveis ameaças.

Esse processo é parte integrante da estratégia geral de segurança de uma organização, com o objetivo de reduzir a superfície de ataque e evitar possíveis violações. Ao identificar e abordar sistematicamente as vulnerabilidades, as organizações podem manter a integridade, a confidencialidade e a disponibilidade de seus sistemas e dados.

Componentes principais do gerenciamento de vulnerabilidades

- Descoberta: Identificação de todos os ativos no ambiente da organização, incluindo componentes de hardware, software e rede. Esse inventário abrangente é crucial para entender o escopo das possíveis vulnerabilidades.

- Avaliação: avaliar ativos identificados para vulnerabilidades conhecidas usando ferramentas como scanners de vulnerabilidades. Essa etapa envolve a análise da gravidade e do impacto potencial de cada vulnerabilidade.

- Priorização: Determinar quais vulnerabilidades abordar primeiro com base em fatores de risco, como capacidade de exploração, impacto potencial e a criticidade dos ativos afetados. Essa abordagem baseada em riscos garante a alocação eficiente de recursos.

- Remediação: aplicar correções ou mitigações para eliminar ou reduzir vulnerabilidades. Isso pode envolver a correção de software, a reconfiguração de sistemas ou a implementação de controles de compensação.

- Relatórios: documentar descobertas e ações tomadas para lidar com vulnerabilidades. Os relatórios fornecem visibilidade da postura de segurança da organização e apoiam os esforços de conformidade.

É essencial distinguir entre gerenciamento de vulnerabilidades e avaliação de vulnerabilidades. Embora as avaliações sejam avaliações periódicas que fornecem uma visão geral das vulnerabilidades em um determinado momento, o gerenciamento de vulnerabilidades é uma estratégia contínua e abrangente que abrange todo o ciclo de vida da identificação e mitigação de vulnerabilidades.

Por que o gerenciamento de vulnerabilidades é importante?

A implementação de um programa robusto de gerenciamento de vulnerabilidades oferece vários benefícios que são essenciais para a postura de segurança cibernética e o sucesso operacional geral de uma organização.

1. Redução de riscos

Ao identificar e abordar proativamente as vulnerabilidades, as organizações podem minimizar sua superfície de ataque, tornando mais difícil para os agentes de ameaças explorarem os pontos fracos. Essa abordagem proativa reduz significativamente a probabilidade de ataques cibernéticos bem-sucedidos.

2. Conformidade

Muitas estruturas regulatórias e padrões do setor, como GDPR, HIPAA e PCI DSS, exigem avaliações regulares de vulnerabilidades e correções oportunas. Um programa estruturado de gerenciamento de vulnerabilidades garante a adesão a esses requisitos, evitando possíveis penalidades legais e financeiras.

3. Continuidade operacional

Vulnerabilidades não resolvidas podem levar a interrupções do sistema, violações de dados e outras interrupções. Ao gerenciar as vulnerabilidades de forma eficaz, as organizações mantêm a integridade e a disponibilidade de seus sistemas, garantindo operações comerciais ininterruptas.

4. Economia de custos

O custo de uma violação de dados pode ser substancial, abrangendo não apenas perdas financeiras imediatas, mas também danos à reputação de longo prazo. Investir no gerenciamento de vulnerabilidades ajuda a evitar tais incidentes, resultando em economias significativas de custos ao longo do tempo.

5. Postura de segurança aprimorada

Um programa abrangente de gerenciamento de vulnerabilidades contribui para uma postura geral de segurança mais forte. Ele permite que as organizações se mantenham à frente das ameaças emergentes, se adaptem à evolução dos vetores de ataque e criem resiliência contra possíveis incidentes cibernéticos.

Ao abordar proativamente as vulnerabilidades, as organizações podem proteger seus ativos, reputação e resultados financeiros, garantindo sucesso a longo prazo em um cenário de cibersegurança cada vez mais complexo.

O ciclo de vida do gerenciamento de vulnerabilidades

Um programa eficaz de gerenciamento de vulnerabilidades segue um ciclo de vida estruturado:

1. Descoberta e inventário de ativos

Manter um inventário atualizado de todos os ativos é crucial. Ferramentas automatizadas podem ajudar na identificação de componentes de hardware, software e rede, garantindo uma cobertura abrangente.

2. Verificação e identificação de vulnerabilidades

Utilize scanners para detectar vulnerabilidades. A integração dessas ferramentas com os mapas em tempo real da Illumio aprimora a visibilidade e o contexto.

3. Avaliação e priorização de riscos

Aproveite as pontuações do CVSS e o contexto comercial para avaliar os riscos. O Vulnerability Exposure Score (VES) da Illumio fornece priorização contextual, com foco nas vulnerabilidades que representam a maior ameaça.

4. Remediação e mitigação

Aplique patches e atualizações imediatamente. Quando a correção imediata não for possível, implemente controles compensatórios, como microssegmentação, para conter possíveis ameaças.

5. Verificação e monitoramento

Monitore continuamente os sistemas para garantir que as vulnerabilidades sejam tratadas de forma eficaz. As ferramentas da Illumio facilitam a avaliação e a validação contínuas.

6. Relatórios e conformidade

Documente as ações tomadas e gere relatórios para partes interessadas e auditores, demonstrando conformidade e informando estratégias futuras.

Desafios no gerenciamento de vulnerabilidades

No cenário digital em rápida evolução de hoje, as organizações enfrentam vários desafios para gerenciar vulnerabilidades de forma eficaz. Compreender esses obstáculos é crucial para desenvolver uma estratégia robusta de gerenciamento de vulnerabilidades.

1. Volume de vulnerabilidades

O grande número de vulnerabilidades descobertas diariamente pode ser avassalador. De acordo com um estudo da IBM, organizações com mais de 1.000 funcionários identificam uma média de 779.935 vulnerabilidades durante as verificações, com aproximadamente 28% permanecendo inalteradas ao longo de seis meses. Esse volume torna difícil priorizar e resolver cada vulnerabilidade imediatamente.

Solução da Illumio: Os mapas de vulnerabilidade da Illumio fornecem uma representação visual das vulnerabilidades no contexto das dependências de aplicativos, ajudando as organizações a se concentrarem primeiro nos problemas mais críticos.

2. Restrições de recursos

Muitas organizações operam com pessoal e orçamentos limitados de cibersegurança, dificultando a solução de todas as vulnerabilidades identificadas. Essa escassez de recursos pode levar a atrasos nos esforços de correção e correção.

Solução da Illumio: Ao se integrar aos scanners de vulnerabilidade existentes e fornecer avaliações contextuais de risco, a Illumio permite que as equipes de segurança priorizem os esforços de remediação de forma eficaz, otimizando o uso dos recursos disponíveis.

3. Ambientes complexos

As infraestruturas de TI modernas geralmente abrangem ambientes híbridos e multinuvem, juntamente com uma combinação de sistemas legados e aplicativos modernos. Essa complexidade pode impedir avaliações abrangentes de vulnerabilidades e esforços de remediação.

Solução da Illumio: A plataforma da Illumio oferece visibilidade em tempo real em diversos ambientes, facilitando práticas consistentes de gerenciamento de vulnerabilidades, independentemente da complexidade da infraestrutura.

4. Patch atrasado

A aplicação oportuna de patches é essencial para mitigar as vulnerabilidades, mas as organizações geralmente enfrentam desafios para implantar patches imediatamente. Fatores como potencial tempo de inatividade, problemas de compatibilidade e coordenação entre equipes podem contribuir para atrasos.

Solução da Illumio: A contenção de violações e a microssegmentação da Illumio permitem que as organizações implementem controles compensatórios, reduzindo o risco associado ao atraso na aplicação de patches ao limitar a possível disseminação de ameaças.

5. Operações isoladas

Em muitas empresas, as operações de segurança estão fragmentadas em diferentes equipes e ferramentas, levando a esforços desarticulados de visibilidade e resposta. Essa abordagem isolada pode fazer com que vulnerabilidades críticas sejam negligenciadas ou tratadas de forma inadequada.

Solução da Illumio: Ao fornecer uma plataforma unificada que se integra a várias ferramentas de segurança, a Illumio promove a colaboração entre as equipes, garantindo uma abordagem coesa ao gerenciamento de vulnerabilidades.

A abordagem da Illumio para o gerenciamento de vulnerabilidades

A Illumio oferece uma perspectiva única sobre gerenciamento de vulnerabilidades, com foco na visibilidade em tempo real, contenção de violações e microssegmentação.

Contenção de violações e microssegmentação

Ao controlar a comunicação entre cargas de trabalho, a contenção de violações e a microssegmentação limitam a propagação das violações e aprimoram a segurança geral.

Mapas de vulnerabilidade

Os mapas de vulnerabilidade da Illumio combinam dados de scanners com mapas de dependência de aplicativos, fornecendo informações sobre possíveis caminhos de ataque e exposição.

Pontuação de exposição à vulnerabilidade (VES)

O VES calcula o risco com base na gravidade e na exposição, permitindo que as organizações priorizem os esforços de remediação de forma eficaz.

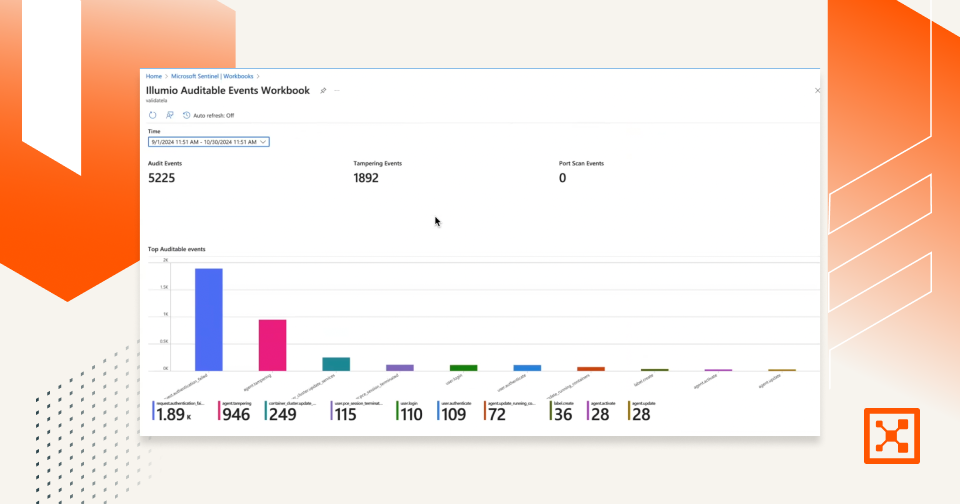

Integração com ferramentas de terceiros

A integração perfeita com as plataformas garante uma cobertura abrangente e fluxos de trabalho simplificados.

Implementando um programa eficaz de gerenciamento de vulnerabilidades

Estabelecer um programa robusto de gerenciamento de vulnerabilidades é crucial para organizações que desejam identificar, avaliar e corrigir proativamente as vulnerabilidades de segurança. A abordagem estruturada a seguir descreve as principais etapas e as melhores práticas para criar e manter um programa eficaz.

1. Desenvolver políticas e procedimentos abrangentes

Comece formulando políticas claras e bem documentadas que definam o escopo, os objetivos e os processos do seu programa de gerenciamento de vulnerabilidades. Essas políticas devem descrever:

- Funções e responsabilidades: atribua tarefas específicas às equipes de TI, segurança e outras partes interessadas.

- Frequência de avaliação: determine com que frequência as verificações e avaliações de vulnerabilidades ocorrerão.

- Cronogramas de remediação: defina prazos para lidar com as vulnerabilidades identificadas com base em sua gravidade.

- Tratamento de exceções: estabeleça procedimentos para gerenciar vulnerabilidades que não possam ser corrigidas imediatamente.

Ter políticas estruturadas garante consistência, responsabilidade e conformidade com os requisitos regulatórios.

2. Promova a colaboração interfuncional

O gerenciamento eficaz de vulnerabilidades exige colaboração entre vários departamentos:

- Liderança executiva: fornece orientação estratégica e aloca os recursos necessários.

- Equipes de TI e segurança: conduzem avaliações, implementam correções e monitoram sistemas.

- Equipes de desenvolvimento: abordem vulnerabilidades em aplicativos e bases de código.

- Agentes de conformidade: garanta a adesão aos padrões e regulamentações do setor.

A comunicação e a coordenação regulares entre esses grupos facilitam a mitigação oportuna e eficaz da vulnerabilidade.

3. Implemente processos de melhoria contínua

O gerenciamento de vulnerabilidades é um processo contínuo que deve evoluir com ameaças emergentes e mudanças organizacionais. Para garantir a melhoria contínua:

- Revisões regulares: avalie periodicamente a eficácia de suas estratégias de gerenciamento de vulnerabilidades.

- Ciclos de feedback: incorpore as lições aprendidas em incidentes anteriores para refinar os processos.

- Mantenha-se informado: mantenha-se atualizado sobre novas vulnerabilidades, cenários de ameaças e melhores práticas.

A melhoria contínua aprimora a resiliência e a adaptabilidade de sua postura de segurança.

4. Invista em programas de treinamento e conscientização

O erro humano continua sendo um fator significativo nas violações de segurança. Educar os funcionários sobre as melhores práticas de segurança cibernética é essencial:

- Treinamento de conscientização sobre segurança: conduza sessões regulares para informar a equipe sobre ameaças comuns, como phishing e engenharia social.

- Treinamento específico para cada função: forneça treinamento direcionado para equipes diretamente envolvidas no gerenciamento de vulnerabilidades.

- Familiarização com as políticas: garanta que todos os funcionários entendam as políticas de segurança da organização e suas responsabilidades.

Uma força de trabalho bem informada atua como uma linha crucial de defesa contra possíveis incidentes de segurança.

Casos de uso do mundo real

Estudo de caso: Overland Footwear

- Desafio: Proteger uma rede com vários dispositivos de terceiros.

- Solução: Implementou a contenção de violações e a microssegmentação da Illumio.

- Resultado: Alcançou maior visibilidade e reduziu os riscos de vulnerabilidade.

Estudo de caso: Grande companhia de seguros

- Desafio: gerenciar milhares de vulnerabilidades exploráveis.

- Solução: utilizou os mapas de vulnerabilidade e a segmentação da Illumio.

- Resultado: Redução das vulnerabilidades de 5.000 para 9 em aplicativos críticos.

Práticas recomendadas para gerenciamento de vulnerabilidades

- Verificação regular: agende verificações frequentes para identificar novas vulnerabilidades.

- Priorize com base no risco: concentre-se nas vulnerabilidades que representam a maior ameaça.

- Implemente controles de compensação: use a microssegmentação quando os patches não estiverem imediatamente disponíveis.

- Mantenha uma documentação abrangente: mantenha registros detalhados das vulnerabilidades e dos esforços de remediação.

- Mantenha-se informado: mantenha-se atualizado com as mais recentes divulgações de ameaças e vulnerabilidades.

Conclusion

O gerenciamento eficaz de vulnerabilidades é essencial para proteger as organizações contra ameaças cibernéticas. Ao compreender o ciclo de vida do gerenciamento de vulnerabilidades, enfrentar os desafios e implementar as melhores práticas, as organizações podem aprimorar sua postura de segurança. As soluções inovadoras da Illumio, incluindo contenção de violações, microssegmentação e mapas de vulnerabilidade, fornecem as ferramentas necessárias para gerenciar vulnerabilidades de forma proativa e eficiente.

Perguntas frequentes (FAQs)

1. O que é gerenciamento de vulnerabilidades?

O gerenciamento de vulnerabilidades é o processo contínuo de identificar, avaliar e mitigar vulnerabilidades de segurança em sistemas e software.

2. Por que o gerenciamento de vulnerabilidades é importante?

Ele reduz o risco de ataques cibernéticos, garante a conformidade com os regulamentos, mantém a continuidade operacional e economiza custos associados a violações de dados.

3. Como o Illumio aprimora o gerenciamento de vulnerabilidades?

O Illumio oferece visibilidade em tempo real, contenção de violações, microssegmentação e mapas de vulnerabilidade para identificar e mitigar vulnerabilidades de forma eficaz.

4. O que é o Vulnerability Exposure Score (VES)?

O VES é uma métrica fornecida pela Illumio que calcula o risco com base na gravidade e na exposição, ajudando a priorizar os esforços de remediação.

5. Com que frequência as verificações de vulnerabilidade devem ser realizadas?

Exames regulares, como semanais ou mensais, são recomendados, com escaneamentos mais frequentes para sistemas críticos.

6. Quais desafios estão associados ao gerenciamento de vulnerabilidades?

Os desafios incluem gerenciar um grande volume de vulnerabilidades, restrições de recursos, ambientes complexos e atrasos na aplicação de patches.

7. O que é contenção de violações e microssegmentação?

É uma abordagem de segurança que limita a propagação de violações ao controlar a comunicação entre cargas de trabalho.

8. Como funcionam os mapas de vulnerabilidade?

Eles combinam dados de scanners com mapas de dependência de aplicativos para visualizar possíveis caminhos de ataque e exposição.

9. O Illumio pode se integrar aos scanners de vulnerabilidade existentes?

Sim, o Illumio se integra perfeitamente às plataformas de scanner de vulnerabilidades.

10. Quais são as melhores práticas para o gerenciamento de vulnerabilidades?

Verificação regular, priorização baseada em riscos, implementação de controles de compensação, manutenção da documentação e manutenção de informações sobre novas ameaças.

.png)

.webp)