Inteligência de ameaças: um guia completo para organizações

As organizações usam diferentes tipos de inteligência de ameaças para identificar possíveis ameaças à segurança cibernética que podem enfrentar. Leia sobre inteligência de ameaças com nosso guia.

O que é inteligência contra ameaças?

A inteligência de ameaças se refere à coleta, processamento e análise de dados para entender os motivos, alvos e métodos de ataque de um agente de ameaças. Ele transforma dados brutos em insights acionáveis, permitindo que as equipes de segurança tomem decisões informadas e baseadas em dados. Essa abordagem proativa muda as organizações de uma postura reativa para uma proativa na defesa contra ameaças cibernéticas.

Este guia investiga as nuances da inteligência de ameaças, explorando seus tipos, importância, estratégias de implementação, casos de uso específicos do setor e tendências futuras

Dados versus informações versus inteligência

Compreender as distinções entre dados, informações e inteligência é crucial:

- Dados: fatos brutos e não processados sem contexto (por exemplo, endereços IP, arquivos de log).

- Informações: dados processados que fornecem algum contexto (por exemplo, uma lista de endereços IP suspeitos).

- Inteligência: informações analisadas que oferecem insights acionáveis (por exemplo, entender que um endereço IP específico está associado a um agente de ameaças conhecido que tem como alvo seu setor).

Tipos de inteligência contra ameaças

A inteligência de ameaças é categorizada em quatro tipos principais:

- Inteligência estratégica de ameaças: análise de alto nível com foco nas tendências e motivações mais amplas dos agentes de ameaças. Ele ajuda os executivos a tomar decisões informadas sobre políticas de segurança e alocação de recursos. cite turn 0 search 21

- Inteligência tática de ameaças: detalha técnicas, táticas e procedimentos específicos (TTPs) usados pelos atacantes. Ele ajuda as equipes de segurança a entender e mitigar ameaças específicas.

- Inteligência operacional de ameaças: fornece informações sobre as capacidades, intenções e oportunidades dos agentes de ameaças. Ele se concentra em entender os TTPs e os comportamentos dos agentes de ameaças — os vetores de ataque que eles usam, as vulnerabilidades que exploram, os ativos que visam e outras características definidoras.

- Inteligência técnica de ameaças: concentra-se em indicadores específicos de comprometimento (IOCs), como endereços IP maliciosos, hashes de arquivos ou nomes de domínio. É altamente detalhado e geralmente usado para detecção imediata de ameaças.

Ciclo de vida da inteligência de ameaças

O processo de desenvolvimento da inteligência contra ameaças envolve vários estágios:

- Coleta: coleta de dados brutos de várias fontes, incluindo inteligência de código aberto (OSINT), fóruns da dark web, registros internos e feeds de ameaças do setor.

- Processamento: organizar e filtrar os dados coletados para remover redundâncias e informações irrelevantes.

- Análise: Interpretação de dados processados para identificar padrões, tendências e insights acionáveis.

- Disseminação: Compartilhar a inteligência analisada com as partes interessadas relevantes em um formato utilizável.

- Feedback: Coletar informações sobre a utilidade da inteligência para refinar os esforços futuros de coleta e análise.

Fontes comuns de inteligência contra ameaças

- Inteligência de código aberto (OSINT): informações publicamente disponíveis em sites, agências de notícias e relatórios.

- Dark Web: dados de fóruns e mercados clandestinos onde os agentes de ameaças operam.

- Registros internos: dados dos próprios sistemas de uma organização, como registros de firewall e sistemas de detecção de intrusão.

- Feeds compartilhados do setor: plataformas colaborativas nas quais as organizações compartilham dados e indicadores de ameaças.

Por que a inteligência contra ameaças é importante

No cenário moderno de segurança cibernética, a inteligência de ameaças desempenha um papel fundamental:

- Tomada de decisão aprimorada: fornece contexto aos alertas de segurança, permitindo a priorização com base no impacto potencial.

- Detecção proativa de ameaças: identifica ameaças emergentes antes que elas possam explorar vulnerabilidades.

- Conformidade regulatória: auxilia no cumprimento dos requisitos de conformidade, entendendo e mitigando as ameaças relevantes.

- Resposta a incidentes: oferece insights que aceleram o tempo de resposta e a eficácia durante incidentes de segurança.

Benefícios da inteligência de ameaças para organizações

A implementação de um programa robusto de inteligência contra ameaças oferece inúmeras vantagens:

- Detecção e resposta aprimoradas a ameaças: permite uma identificação e neutralização mais rápidas de ameaças.

- Postura de segurança aprimorada: fornece uma compreensão abrangente do cenário de ameaças, permitindo melhores estratégias de defesa.

- Redução da fadiga de alertas: ajuda a filtrar falsos positivos, permitindo que as equipes de segurança se concentrem nas ameaças genuínas.

- Gerenciamento de risco informado: auxilia na identificação e priorização de riscos com base no impacto potencial.

- Melhor comunicação: facilita discussões mais claras entre equipes técnicas e executivos sobre ameaças e necessidades de segurança.

- Vantagem competitiva: protege a reputação da marca e constrói a confiança do cliente ao demonstrar um compromisso com a segurança.

Como implementar a inteligência de ameaças de forma eficaz

1. Estabeleça objetivos

- Alinhe-se às metas de negócios: garanta que o programa de inteligência contra ameaças apoie os objetivos gerais da organização.

- Defina as partes interessadas: identifique quem usará a inteligência, das equipes técnicas à liderança executiva.

2. Escolha as ferramentas certas & Technologies

- Plataformas de inteligência contra ameaças (TIPs): centralize a coleta e a análise de dados de ameaças.

- Integrações de SIEM e SOAR: integre inteligência às informações de segurança existentes e aos sistemas de gerenciamento de eventos para respostas automatizadas.

- Feeds de ameaças: pagos versus gratuitos:

- Os feeds gratuitos fornecem informações básicas e dados fornecidos pela comunidade.

- Os feeds pagos geralmente oferecem inteligência curada, enriquecida e altamente contextualizada. Normalmente, eles são mais adequados para proteção em nível corporativo.

- Os feeds gratuitos fornecem informações básicas e dados fornecidos pela comunidade.

Dica profissional da Illumio: não confie apenas em feeds de ameaças. Combine dados de feed com visibilidade contextual de sua própria rede para maximizar sua relevância e eficácia.

3. Crie capacidades internas

- Contrate ou aprimore as habilidades dos analistas de ameaças: crie uma equipe com as habilidades necessárias para interpretar e agir com base na inteligência de ameaças.

- Promova a colaboração entre departamentos: as equipes de segurança devem se comunicar regularmente com as equipes de TI, jurídicas, de risco e executivas.

- Estabeleça políticas de governança: garanta a privacidade dos dados, o fornecimento ético e a conformidade legal ao coletar informações.

4. Coleta e gerenciamento de dados

- Organize dados de alta qualidade: priorize a relevância dos dados em vez do volume. Colete somente o que está alinhado com seu perfil de risco.

- Garanta o fornecimento ético legal &: evite complicações legais aderindo a fontes verificadas e cumprindo regulamentos como o GDPR.

5. Análise e ação

- Correlacione com a telemetria interna: sobreponha informações externas aos dados da sua rede para obter insights profundos e contextuais.

- Crie relatórios acionáveis: a inteligência deve resultar em uma orientação clara e fácil de entender para as partes interessadas.

- Priorize e coordene as respostas: desenvolva um manual para responder a vários tipos de ameaças com base na gravidade do risco.

Casos de uso de inteligência de ameaças por setor

1. Serviços financeiros

- Detecte e bloqueie campanhas de phishing direcionadas a portais bancários on-line.

- Evite ameaças internas monitorando comportamentos anômalos dos funcionários.

- Correlacione informações sobre ameaças com sistemas de detecção de fraudes para alertas em tempo real.

2. Assistência médica

- Identifique ameaças de ransomware direcionadas aos registros eletrônicos de saúde (EHRs).

- Monitore a dark web em busca de dados roubados de pacientes.

- Cumpra a HIPAA por meio de modelagem proativa de ameaças.

3. Comércio eletrônico & de varejo

- Monitore os dados comprometidos do cartão de crédito do cliente.

- Acompanhe as ameaças da cadeia de suprimentos, incluindo fornecedores terceirizados vulneráveis.

- Defenda-se contra ataques de falsificação de identidade de marca nas mídias sociais e nos mecanismos de pesquisa.

4. Defesa do Governo &

- Rastreie atores de estados-nação visando ativos de infraestrutura e defesa.

- Compartilhe inteligência com parceiros interagências e Centros de Análise e Compartilhamento de Informações (ISACs).

- Monitore ameaças geopolíticas que podem impactar a postura nacional de segurança cibernética.

5. Tecnologia & SaaS

- Identifique chaves de API vazadas ou credenciais de login de repositórios públicos.

- Prevenir ataques de DDoS por meio de alertas antecipados e fortalecimento da infraestrutura.

- Monitore as dependências de software de código aberto em busca de vulnerabilidades de dia zero.

Independentemente do seu setor, a segmentação por meio de ferramentas como o Illumio ajuda a isolar ameaças e reduzir o movimento lateral — essencial quando a inteligência revela ameaças ativas dentro da sua rede.

Plataformas e fornecedores de inteligência contra ameaças

Várias plataformas de inteligência contra ameaças cibernéticas ajudam a automatizar, contextualizar e operacionalizar os dados de ameaças. Os principais fornecedores incluem:

- Futuro registrado — Forte em análise e automação de ameaças em tempo real.

- ThreatConnect — Ótimo para fluxo de trabalho e orquestração.

- Anomali — Conhecida por sua variedade de integrações e banco de dados robusto de ameaças.

- Mandiant — Oferece atribuição de atores de ameaças de elite e insights pós-violação.

Principais características a serem avaliadas:

- Integrações: deve se integrar com seus sistemas de SIEM, SOAR, firewalls e emissão de tíquetes.

- Automação: capacidade de ingerir e agir automaticamente com base em dados de ameaças.

- Personalização: personalize painéis, alertas e relatórios para corresponder aos fluxos de trabalho internos.

- Compartilhamento comunitário: participe de redes de compartilhamento de ameaças como FS-ISAC ou InfraGard.

Como operacionalizar a inteligência contra ameaças

Passar da teoria para a prática exige incorporar a inteligência de ameaças às operações diárias.

- Integre-se às ferramentas SOAR do SIEM &: enriqueça os alertas e automatize as ações de contenção.

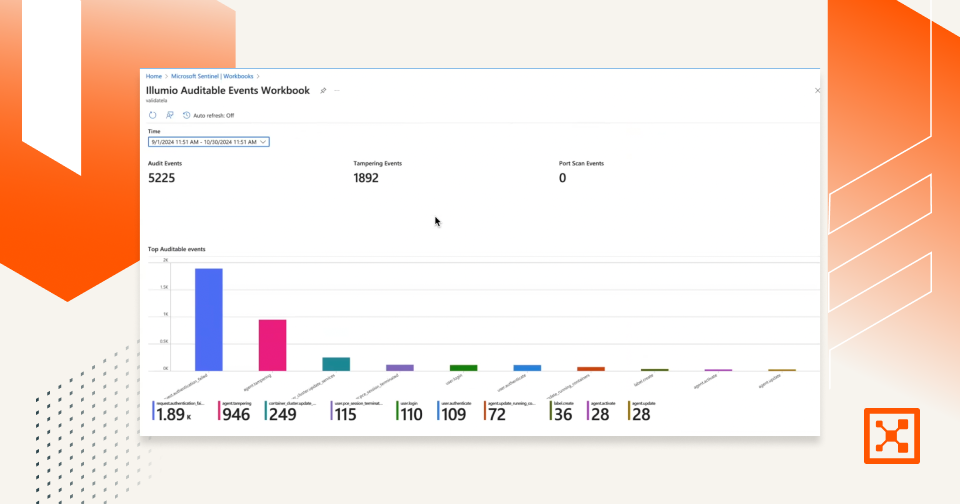

- Desenvolva painéis Intel sobre ameaças: visualize tendências e incidentes de ameaças para todas as partes interessadas.

- Compartilhamento interno: divulgue informações personalizadas entre TI, jurídico, conformidade e diretoria executiva.

- Compartilhamento externo: participe de programas de compartilhamento de inteligência do setor para construir uma defesa coletiva.

Dica profissional da Illumio: a inteligência operacional de ameaças se torna exponencialmente mais poderosa quando combinada com a visibilidade da rede. Ferramentas como o Illumio permitem que sua equipe visualize instantaneamente os fluxos de aplicativos e isole os sistemas afetados, o que é crucial para respostas rápidas e confiantes.

Métricas e KPIs para medir a eficácia

Você não pode melhorar o que você não mede. Acompanhe essas métricas para avaliar seu programa de inteligência contra ameaças:

- Alertas enriquecidos com informações sobre ameaças: a porcentagem de alertas de segurança contextualizados com inteligência externa.

- Tempo de detecção (TTD) /Tempo de resposta (TTR): a rapidez com que sua equipe pode identificar e conter ameaças.

- Redução de falsos positivos: melhor qualidade de alerta devido aos dados contextuais de ameaças.

- Pontuação de relevância: com que frequência as informações sobre ameaças correspondem ao perfil de risco do seu ambiente.

- ROI: calcule a economia financeira resultante de violações evitadas ou de uma resolução mais rápida de incidentes.

Desafios comuns e como superá-los

- Sobrecarga de informações: concentre-se em dados selecionados e relevantes, em vez de se afogar em feeds não filtrados.

- Escassez de analistas qualificados: aprimore as equipes internas e aproveite os serviços gerenciados de inteligência contra ameaças.

- Integração de fontes de dados: use plataformas que suportem APIs e formatos normalizados de dados de ameaças.

- Mantendo os dados atualizados: use a automação para obter feeds atualizados diariamente.

- Quebrando silos: garanta que a inteligência seja visível em todos os departamentos, não apenas no SOC.

Tendências futuras em inteligência de ameaças

- AI & Machine Learning: melhore a previsão de ameaças e a detecção de anomalias em grande escala.

- Ecossistemas de compartilhamento de inteligência de ameaças: maior cooperação entre indústrias e governos.

- Inteligência comportamental: concentre-se nos padrões de comportamento humano para detectar ameaças internas

- Arquiteturas Zero Trust: a microssegmentação aprimorada e o acesso com menos privilégios reduzem o impacto das violações.

- Inteligência nativa em nuvem: adaptando feeds de inteligência a ambientes dinâmicos, em contêineres e sem servidor.

Illumio Insight: À medida que mais organizações adotam o Zero Trust, a inteligência operacional contra ameaças deve evoluir para monitorar cargas de trabalho em movimento, não apenas terminais estáticos.

Estudos de caso do mundo real

Estudo de caso 1: Instituição financeira impede campanha de phishing

Um banco regional usou uma plataforma de inteligência de ameaças cibernéticas para detectar um domínio de phishing imitando seu portal de login. Graças à automação, o domínio foi bloqueado em sua infraestrutura em minutos, economizando os dados do cliente e a reputação da marca.

Estudo de caso 2: Organização de saúde evita ransomware

Um sistema hospitalar monitorou conversas na dark web e detectou uma gangue de ransomware planejando explorar um servidor de imagens vulnerável. A correção e a segmentação preventivas ajudaram a evitar a interrupção dos serviços aos pacientes.

Estudo de caso 3: Varejista interrompe a falsificação de identidade de marca

Um grande player de comércio eletrônico descobriu contas falsas de mídia social que se faziam passar por suporte ao cliente. A inteligência de ameaças cibernéticas sinalizou os imitadores, que foram retirados antes do lançamento de uma campanha maliciosa.

Perguntas frequentes (FAQs) sobre inteligência de ameaças

Quais são as melhores fontes de inteligência contra ameaças?

Uma combinação de OSINT, monitoramento da dark web, telemetria interna e feeds premium de ameaças é ideal.

Quanto custa normalmente a inteligência contra ameaças?

Isso varia — de ferramentas gratuitas a plataformas corporativas de seis dígitos, dependendo de sua escala e necessidades.

As pequenas empresas podem se beneficiar da inteligência contra ameaças?

Absolutamente. Até mesmo o monitoramento básico das tendências de phishing ou malware pode reduzir significativamente o risco.

Como a inteligência de ameaças difere de um feed de ameaças?

Os feeds de ameaças fornecem dados brutos. A inteligência de ameaças analisa e contextualiza esses dados para ação.

Preciso de uma equipe dedicada de inteligência contra ameaças?

Não necessariamente. Equipes pequenas podem aproveitar os serviços gerenciados ou a automação para se manterem eficazes.

Como a segmentação Zero Trust aprimora as informações sobre ameaças?

Ele contém ameaças, limita o movimento lateral e oferece um contexto claro do aplicativo para seus dados de ameaças.

O que é inteligência estratégica em cibersegurança?

Ele fornece uma visão de alto nível sobre as tendências e motivações globais de ameaças, úteis para decisões de liderança.

O que são indicadores de comprometimento (IOCs)?

Os IOCs são artefatos forenses, como IPs, hashes ou URLs, que sinalizam atividades maliciosas.

Como a inteligência de ameaças pode apoiar a conformidade?

Ele ajuda a atender aos requisitos de monitoramento contínuo e planos de resposta documentados em estruturas como NIST, HIPAA e PCI-DSS.

A inteligência contra ameaças é útil após um ataque?

Sim. A análise pós-incidente com informações sobre ameaças pode revelar como o ataque ocorreu e evitar a recorrência.

Conclusion

A inteligência contra ameaças não é mais uma “coisa boa de se ter” para as empresas — ela é essencial. Ao transformar dados brutos em informações práticas e contextuais, as organizações podem se defender proativamente contra as ameaças sofisticadas de hoje.

Com a combinação certa de ferramentas, experiência interna e plataformas como a Illumio, a inteligência contra ameaças evolui de uma função estática para um mecanismo de segurança vivo e dinâmico.

Comece aos poucos. Meça tudo. Escale de forma inteligente. É assim que as organizações constroem resiliência diante de um cenário volátil de ameaças.

.png)

.webp)