O que é Shift Left Security?

O que é Shift Left Security?

A segurança Shift left é uma abordagem de desenvolvimento que integra a segurança mais cedo, ou " à esquerda, " no ciclo de vida de desenvolvimento de software (SDLC). Em vez de esperar até os estágios de teste ou implantação para identificar vulnerabilidades, as práticas de segurança são incorporadas desde os estágios iniciais de codificação e design. Essa estratégia proativa ajuda as equipes a detectar e corrigir problemas mais cedo, reduzir riscos e acelerar a entrega.

Ao “virar para a esquerda”, as organizações podem evitar as consequências caras e demoradas de corrigir vulnerabilidades após o software já ter sido criado ou lançado.

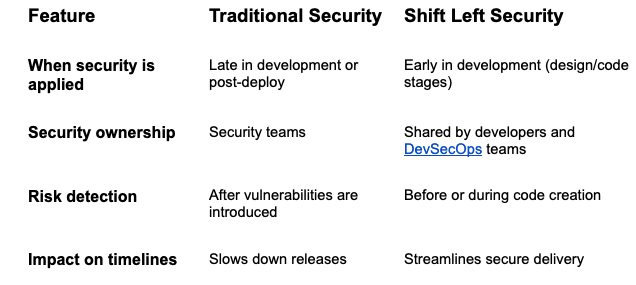

Shift Left versus segurança tradicional

Shift left é fundamental para as práticas modernas de DevSecOps, com o objetivo de tornar a codificação segura parte do fluxo de trabalho diário do desenvolvedor.

Por que a segurança Shift Left é importante

- Reduz a dívida de segurança: detectar vulnerabilidades precocemente é muito mais barato do que corrigi-las na produção.

- Capacita os desenvolvedores: os desenvolvedores podem identificar e corrigir problemas diretamente, sem gargalos.

- Permite lançamentos mais rápidos: o código seguro é entregue com mais eficiência.

- Melhora a colaboração: segurança, desenvolvimento e operações trabalham juntos como uma equipe unificada.

- Minimiza as superfícies de ataque: testes e validações precoces ajudam a evitar que falhas exploráveis cheguem à produção.

À medida que os ataques cibernéticos se tornam mais sofisticados, integrar a segurança logo no início do processo é uma necessidade estratégica.

Principais componentes da segurança Shift Left

- Práticas de codificação segura

- Aplique padrões e diretrizes de segurança no nível do código.

- Eduque os desenvolvedores com treinamentos regulares e campeões de segurança.

- Digitalização automatizada de código

- Use ferramentas de teste estático de segurança de aplicativos (SAST) e de linting.

- Integre digitalizações diretamente em pipelines de CI e IDEs.

- Modelagem de ameaças

- Avalie os riscos durante as fases de projeto e arquitetura.

- Identifique possíveis casos de uso indevido desde o início.

- Teste de unidade de segurança

- Inclua casos de teste que validem o comportamento seguro e as condições extremas.

- Execute como parte do processo de criação automatizado.

- Gerenciamento de segredos

- Detecte segredos codificados e imponha o uso de cofres secretos.

- IaC e segurança de contêineres

- Examine modelos de infraestrutura como código e imagens de contêiner em busca de configurações incorretas e vulnerabilidades.

Perguntas frequentes

1. A segurança shift left é apenas para desenvolvedores?

Não. Embora os desenvolvedores desempenhem um papel fundamental, é um esforço colaborativo entre equipes de segurança, DevOps e engenharia para incorporar a segurança em todo o SDLC.

2. Como o shift left é diferente do DevSecOps

O DevSecOps é a cultura e a prática mais amplas de integrar a segurança ao DevOps. Shift left é uma de suas principais estratégias, enfatizando os primeiros testes de segurança.

3. Mudar para a esquerda retarda o desenvolvimento?

Muito pelo contrário. Ao detectar problemas com antecedência, as equipes evitam atrasos causados por surpresas de segurança ou retrabalhos de última hora.

Como a Illumio apoia a segurança Shift Left

Embora a segurança do shift left se concentre em detectar vulnerabilidades no início do desenvolvimento, proteger o ambiente de produção continua sendo fundamental. A Illumio complementa as estratégias de mudança para a esquerda ao conter o impacto de quaisquer problemas não detectados que entrem em produção.

Por meio da visibilidade e segmentação de aplicativos em tempo real, a Illumio ajuda as organizações a evitar movimentos laterais e reduzir o raio de explosão das vulnerabilidades exploradas, mesmo que elas passem pelas primeiras verificações de segurança.

Conclusion

A segurança Shift left move a segurança mais cedo no ciclo de vida do desenvolvimento, capacitando as equipes a criar software seguro com mais rapidez e menos riscos. Ao combinar testes proativos, capacitação de desenvolvedores e automação, as organizações podem incorporar a segurança à base de cada aplicativo, em vez de aplicá-la posteriormente.

.png)