Operacionalizando o Zero Trust — Etapas 2 e 3: Determinar em qual pilar Zero Trust focar e especificar o controle exato

Esta série de blogs expande as ideias apresentadas em meu post de março, “Zero Trust não é difícil... Se você é pragmático”.

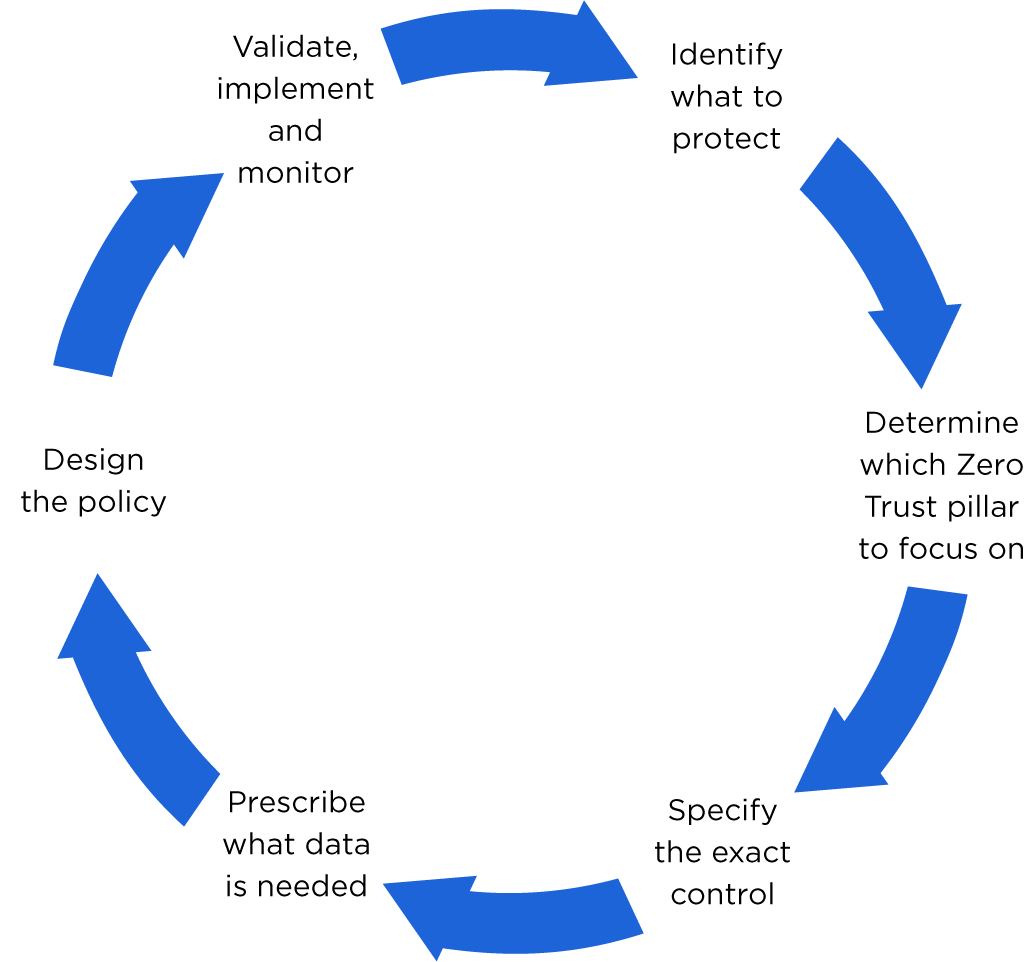

Nesse post, descrevi seis etapas para alcançar o Zero Trust. Aqui, vou me aprofundar em duas das seis etapas descritas para fornecer uma estrutura sólida que possa ser usada por profissionais de microssegmentação em organizações grandes e pequenas para tornar seus projetos mais bem-sucedidos. Antes de começar, aqui está uma representação visual de cada etapa:

Etapa 2: Determine em qual pilar do Zero Trust focar

Na parte 1 desta série, examinei “Identificar o que proteger” e recomendei que, para atingir sua meta de longo prazo — a adoção do Zero Trust em toda a empresa —, era sensato começar aos poucos e procurar candidaturas que correspondessem idealmente a pelo menos 2 dos 3 critérios listados abaixo:

- Tenha um forte motivador para adotar os princípios de segurança Zero Trust, ou seja, um requisito regulatório ou de conformidade, uma constatação de auditoria que precisa ser resolvida ou uma resposta a uma violação.

- São marcados como aplicativos críticos.

- Tenha vontade de ser cobaia.

Imagine que eu tenha pesquisado minha organização e encontrado um aplicativo que lida com dados PCI e, portanto, precisa estar em conformidade com os requisitos do PCI-DSS. Também acontece que uma auditoria descobriu que o “acesso excessivo à rede” foi marcada como um componente crítico no meu sistema de pagamentos de clientes e, depois de muito convencimento, a equipe de aplicativos concordou em trabalhar comigo na adoção de uma estrutura Zero Trust para proteger adequadamente sua aplicação. Se eu rapidamente voltar à minha lista de critérios de seleção, posso ver que o aplicativo escolhido atende a todos os 3 requisitos.

Então, agora vou determinar em qual pilar de confiança zero focar nesta iteração — eis quais são os pilares:

Da mesma forma que você deve adotar uma abordagem muito focada ao identificar quais aplicativos proteger neste estágio, você deve aplicar uma atitude semelhante ao determinar como abordar o Zero Trust em si. Tentar abordar cada pilar em um ciclo seria ambicioso e irreal, pois você provavelmente precisaria implementar um conjunto diversificado de controles e tecnologias, o que prejudicaria o objetivo recomendado de fazer um progresso relativamente rápido e mensurável.

Na verdade, a Forrester fornece uma ferramenta de avaliação do modelo de maturidade Zero Trust para ajudar os profissionais a identificar lacunas na adoção do Zero Trust por sua organização, e esses resultados podem ser usados para identificar os pilares específicos do Zero Trust nos quais se concentrar. Vamos supor que você tenha executado essa avaliação no aplicativo escolhido e ela identifique lacunas significativas na proteção das cargas de trabalho que executam o aplicativo — e, especificamente, ela destaca que elas são facilmente acessíveis de toda a minha rede. Isso levaria você a focar essa iteração específica na proteção das cargas de trabalho que hospedam seu aplicativo, garantindo uma excelente visibilidade nessa área.

Etapa 3: especificar o controle exato

A proteção da carga de trabalho abrange muitos recursos de segurança, incluindo, mas não se limitando a, proteção e correção eficazes do sistema operacional e de qualquer aplicativo instalado, controles de proteção contra ameaças baseados em host, como antivírus, EDR, monitoramento da integridade de arquivos, firewall baseado em host, etc.

A etapa 2 da Avaliação de Maturidade Zero Trust identificou o acesso excessivo à rede às cargas de trabalho do aplicativo como a lacuna mais significativa no Zero Trust, então eu recomendo focar no firewall baseado em host ou, de forma mais geral, na microssegmentação, como o controle de segurança a ser aplicado para levar seu aplicativo um passo adiante em sua jornada de Zero Trust.

Portanto, quando você se concentra na proteção da carga de trabalho e na visibilidade e na análise associadas a isso, e esclarece ainda mais que planeja criarcontroles de microssegmentação somente neste estágio, agora está pronto para identificar os dados de entrada necessários para tornar essa visão uma realidade. E é exatamente nisso que vou focar na próxima edição desta série.

Mal posso esperar pela minha próxima postagem para saber mais? Visite nossa página sobre como operacionalizar sua estratégia Zero Trust com microssegmentação para obter informações privilegiadas.

.png)