Mind the Gap: Por que o EDR precisa de segmentação Zero Trust

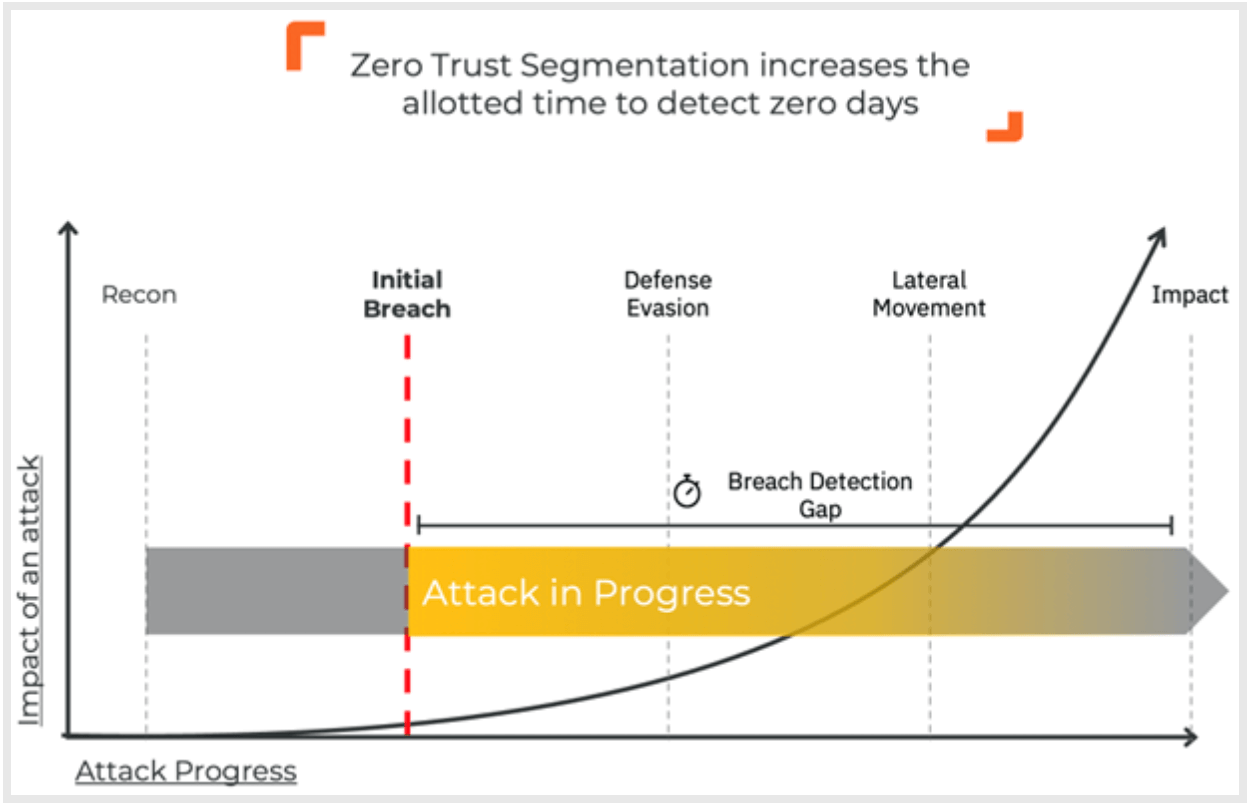

O tempo de permanência, também conhecido como lacuna de detecção de violação, descreve o delta entre a ocorrência da violação inicial e a detecção. Dentro da segurança cibernética, estamos focados em reduzir o tempo de espera para impedir ataques antes que eles possam causar algum dano. Apesar da inovação implacável nas capacidades de detecção, temos que reconhecer que, por definição, é um jogo de gato e rato em que o atacante sempre tem a vantagem.

Como defensores, estamos tentando acompanhar as consequências do mundo real. Nos últimos meses, lemos sobre violações no MediBank, Uber e Plex. Esses incidentes nos lembram que uma violação é inevitável e, especialmente no caso do MediBank, cara.

O futuro da detecção

A inovação em aprendizado de máquina (ML) e inteligência artificial (IA) dos fornecedores de Endpoint, Detection & Response (EDR) deu às equipes azuis um salto significativo em capacidades na última década, mas há um limite para essa tecnologia.

A detecção ainda pode ser evitada.

Por exemplo, uma alteração na linguagem do código do malware, na moderação do agente ou no malware sem arquivo afeta significativamente a taxa de detecção. Nossas ferramentas defensivas ficarão mais inteligentes para resolver essas lacunas, mas isso só fará com que os atacantes desenvolvam soluções alternativas mais criativas.

A cada mudança de comportamento ou código, os fornecedores de EDR precisam se adaptar, o que resulta em um maior tempo médio de detecção (MTTD).

Então, onde isso nos deixa? As empresas investiram mais de 28 bilhões de dólares em segurança de terminais com foco na detecção, enquanto as violações ainda não são detectadas. Na verdade, em média, uma organização leva 277 dias para identificar e conter uma violação, de acordo com o relatório de custo de uma violação de dados de 2022 da IBM.

Um longo período de permanência dá aos invasores a oportunidade de se espalhar pela rede sem serem detectados, estabelecer persistência, criar backdoors secundários e, eventualmente, exfiltrar dados ou implantar ransomware.

Não se preocupe: o EDR é necessário para responder às ameaças

Mas denunciar uma fraqueza não torna o EDR ineficaz. Na verdade, podemos argumentar que o EDR é mais importante do que nunca agora que estamos tentando consolidar dados de todas as fontes em uma única plataforma de segurança com o XDR.

Também é importante destacar a última carta no EDR - resposta. Caçar ameaças sem uma solução de EDR eficiente é quase impossível.

A capacidade de responder a um incidente em grande escala é a única maneira de eliminar um invasor de um ambiente composto, e é aí que precisamos confiar no EDR quando se trata de eliminar ameaças de nossos endpoints.

Um novo paradigma - contenção de violações

A defesa em profundidade, a prática de adicionar camadas independentes de controles de segurança, é nosso melhor avanço. Dessa forma, quando a detecção é insuficiente, temos outras camadas de defesa instaladas.

Isso não significa que devemos parar de nos concentrar em reduzir o tempo de permanência; só precisamos escapar da corrida dos ratos e implementar novas camadas de defesa que não dependam da detecção. Investir na contenção de violações é nosso avanço mais eficaz.

Ao implementar a Segmentação Zero Trust (ZTS) em todos os nossos endpoints com o Illumio Endpoint, podemos impedir proativamente que futuros invasores se espalhem de um único endpoint comprometido para toda a rede. Ao nos concentrarmos na contenção, estendemos o tempo previsto para que nossa solução de EDR detecte uma violação antes que ela se transforme em um desastre, reformulando a maneira como pensamos sobre MTTD e tempo de permanência.

Como manteiga de amendoim e geleia

O Illumio preenche a lacuna entre incidente e detecção, independente do padrão de ataque.

A combinação de tecnologia proativa, como a ZTS, com tecnologia reativa, como EDR, em cada terminal diminui a fraqueza do tempo de permanência e também aumenta significativamente as capacidades de resposta. Na verdade, de acordo com a empresa de segurança ofensiva Bishop Fox, combinar detecção e resposta com o Illumio reduziu radicalmente a propagação de um atacante enquanto detectava 4 vezes mais rápido.

As violações não vão a lugar nenhum. Mas, ao adotar a contenção de violações em cada terminal, sua organização pode ser resiliente a tudo o que ainda está por vir.

Saiba mais sobre por que você precisa da segmentação EDR e Zero Trust.

Entre em contato conosco hoje para agendar uma consulta e demonstração.

.png)