ToolShell: Aviso da CISA às agências federais sobre uma nova vulnerabilidade de execução remota de código

Na semana passada, a CISA emitiu um alerta para o CVE-2025-53770, divulgado publicamente como “ToolShell”. É uma vulnerabilidade crítica de execução remota de código (RCE) que está sendo explorada ativamente em implantações locais do Microsoft SharePoint.

A vulnerabilidade afeta várias versões do SharePoint (2019 e Subscription Edition). Ele permite que um invasor execute código arbitrário com privilégios elevados e sem a necessidade de interação com o usuário.

Isso significa que os atacantes não precisam fazer engenharia social na violação. Eles só precisam encontrar uma maneira de entrar.

Por que o ToolShell deve preocupar os líderes federais de segurança

O SharePoint é amplamente implantado em redes federais como uma ferramenta de colaboração e uma espinha dorsal essencial do gerenciamento de conteúdo e da capacitação de missões. Uma vulnerabilidade é uma porta aberta para seus sistemas mais sensíveis.

O alerta da CISA destaca três fatos importantes que devem levantar bandeiras vermelhas para qualquer equipe de segurança federal:

- A exploração já está acontecendo. Isso não é teórico. A exploração foi observada em tempo real. ․

- A aplicação de patches pode não ser suficiente. Se a vulnerabilidade já tiver sido explorada, a correção fechará a lacuna, mas não removerá nenhum malware ou backdoor já instalado. ․

- Há uma urgência federal. A CISA adicionou o CVE-2025-53770 ao catálogo de vulnerabilidades exploradas conhecidas (KEV). Isso significa que agora é uma correção obrigatória de acordo com a Diretiva Operacional Vinculativa 22-01, e as agências devem corrigi-la até 9 de agosto.

Embora a aplicação de patches seja essencial, não é uma solução mágica, especialmente em ambientes grandes e distribuídos, como redes federais.

A aplicação de patches não é suficiente

A orientação da CISA não se limita a aplicar a atualização da Microsoft.

A agência também recomenda:

- Analisando os registros em busca de sinais de comprometimento

- Procurando comportamento anormal na atividade de terminais e redes

- Restringindo o acesso desnecessário à rede aos servidores do SharePoint

Esse último ponto deve ser destacado: este é um apelo à contenção proativa de riscos.

Mesmo que você aplique o patch a tempo, um atacante pode já estar lá dentro explorando seu ambiente, movendo-se lateralmente e realizando novos ataques. É aí que as defesas perimetrais tradicionais são insuficientes.

Como a Illumio ajuda equipes federais a conter o raio da explosão

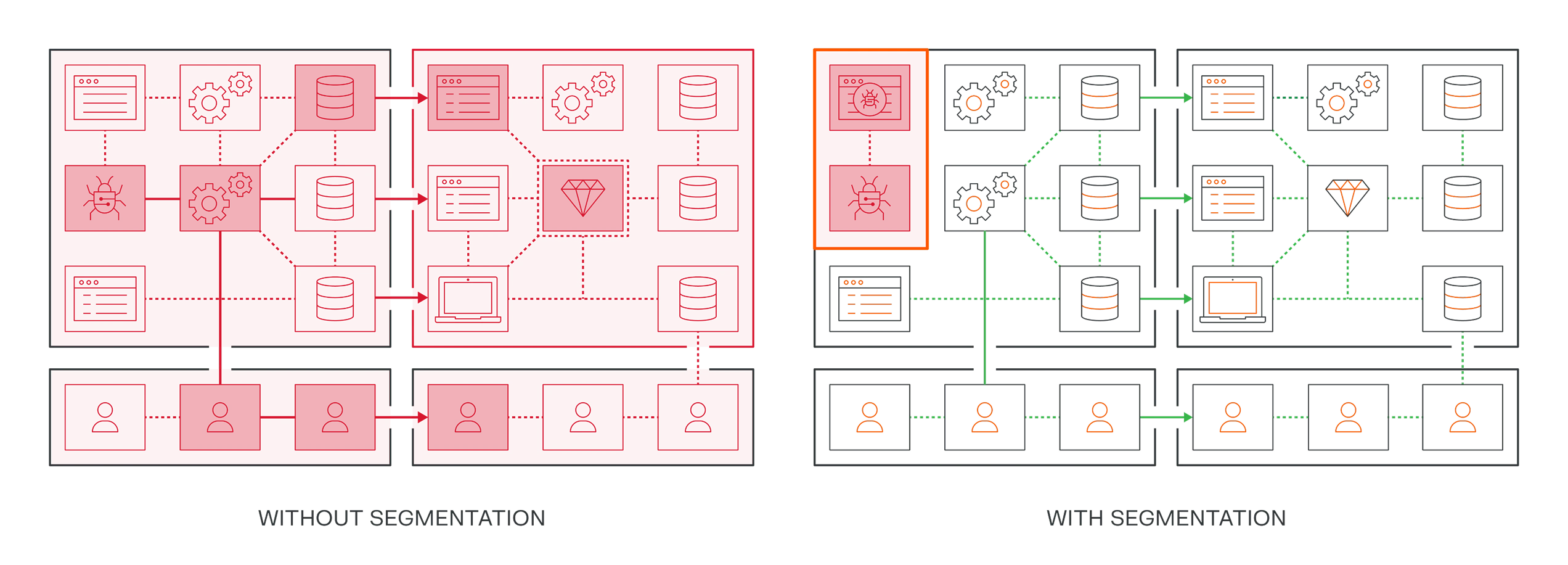

Se sua rede opera em um modelo “permitir por padrão”, o movimento lateral é rápido e fácil. Um invasor que entra por meio de uma vulnerabilidade RCE do SharePoint pode atingir outros alvos de alto valor em segundos.

A Illumio ajuda agências federais a reduzir esse risco de duas maneiras críticas:

1. Detecte e investigue anomalias com o Illumio Insights

Nas redes complexas de hoje, não basta simplesmente ver o que está se comunicando. Você precisa ser capaz de entender e priorizar os riscos.

O Illumio Insights oferece uma visão em tempo real, baseada em IA, dos padrões de comunicação em seu ambiente. Ele mostra exatamente como as cargas de trabalho estão se comunicando entre si, o que é normal e o que não é.

Se um servidor do SharePoint comprometido iniciar repentinamente uma conexão com um sistema que nunca foi contatado antes, o Insights o sinalizará. Se o tráfego violar suas políticas de segurança definidas ou surgirem caminhos de comunicação inesperados, você o verá imediatamente.

Esse nível de observabilidade em tempo real ajuda a identificar os primeiros sinais de movimento lateral e a identificar um comportamento suspeito antes que ele se transforme em um incidente completo.

E com recomendações de políticas com um clique, o Insights não apenas alerta você sobre o problema, mas ajuda você a corrigi-lo rapidamente. Isso significa que sua equipe pode passar da detecção para a contenção em segundos, não em dias.

2. Pare o movimento lateral com a segmentação Illumio

A segmentação Illumio impõe Zero Trust no nível da rede, permitindo que você controle rigorosamente a comunicação entre cargas de trabalho.

Por exemplo, você pode restringir o tráfego de e para servidores vulneráveis do SharePoint, garantindo que eles só possam se comunicar com os sistemas de que absolutamente precisam. Isso significa que mesmo que um sistema esteja comprometido, ele não pode se comunicar livremente com outros, reduzindo drasticamente o risco de movimento lateral.

Você também pode definir políticas de segurança granulares que isolam ativos críticos, como sistemas que lidam com dados confidenciais ou de missão crítica. Isso ajuda a proteger seus recursos mais confidenciais, mesmo que os invasores ignorem as defesas iniciais.

E como a Illumio Segmentation funciona em ambientes híbridos complexos, ela oferece uma maneira consistente e escalável de limitar o tráfego leste-oeste, mesmo entre sistemas que, de outra forma, você consideraria confiáveis.

A segmentação não se trata apenas de bloquear as coisas. Trata-se de viabilizar a resiliência cibernética. Quando ocorre uma exploração como a CVE-2025-53770, a segmentação pode conter o raio da explosão, dando às equipes de segurança um tempo valioso para investigar e responder antes que o ataque se espalhe.

A contenção de violações não é opcional

O CVE-2025-53770 é um perigo real e presente. A exploração ativa está em andamento, os sistemas federais estão em risco e o tempo está passando para o prazo de remediação obrigatória da CISA.

Mas o patch por si só não protegerá você se o atacante já estiver lá dentro.

Não basta reagir. As agências federais precisam estar preparadas para conter a violação. Isso significa minimizar a exposição, detectar atividades suspeitas precocemente e impedir a disseminação do comprometimento antes que ele se torne uma violação que afete a missão.

O Illumio Segmentation e o Illumio Insights oferecem o controle e a visibilidade de que você precisa para enfrentar esse desafio. Juntos, eles ajudam você a reduzir riscos, reduzir o raio de explosão de intrusões inevitáveis e ficar à frente das ameaças em evolução.

Veja, entenda e priorize as vulnerabilidades em seu ambiente com o Illumio Insights. Comece o seu teste gratuito hoje.

.png)

.webp)

.webp)