Três conclusões da nova folha de informações de cibersegurança da NSA

A Agência de Segurança Nacional dos EUA (NSA) publicou uma nova folha de informações sobre segurança cibernética, Advancing Zero Trust Maturity Through the Network and Environment Pillar.

Estou particularmente entusiasmado com este documento porque ele reconhece a Segmentação Zero Trust (ZTS) como um componente essencial da Zero Trust, uma postura que adotei desde o início. Na verdade, no segundo relatório da Zero Trust já escrito, Build Security into your Network's DNA, de novembro de 2010, escrevi o seguinte: “... novas formas de segmentar redes devem ser criadas porque todas as redes futuras precisam ser segmentadas por padrão”.

Com pagamentos de ransomware totalizando 1,1 bilhão de dólares em 2023, é essencial que as organizações criem arquiteturas Zero Trust com a ZTS em sua essência. Isso ocorre porque os ataques de ransomware dependem de redes planas para serem bem-sucedidos. Redes planas são perigosas. Você pode pagar as contas, mas os atacantes as possuem.

Aqui estão minhas três principais conclusões da nova folha de informações.

1. ZTS: Uma tecnologia Zero Trust fundamental

Há muito tempo acredito que a segmentação é a forma como criamos o Protect Surfaces, o conceito fundamental do Zero Trust. No entanto, nos últimos anos, houve uma ênfase acentuada no pilar de identidade do Zero Trust. A identidade é importante, mas o foco singular nesse pilar fez com que poucas organizações entendessem a importância dos controles de segurança de rede na criação de ambientes Zero Trust, tanto no local quanto na nuvem.

É por isso que é tão bom ver a nova folha de informações da NSA reafirmar o valor da segurança de rede na construção do Zero Trust — a ZTS finalmente está recebendo a atenção que merece. De acordo com o Gartner, “até 2026, 60% das empresas que trabalham em prol da arquitetura de confiança zero usarão mais de uma forma de implantação de microssegmentação, contra menos de 5% em 2023”.

O ZTS só se tornará mais importante à medida que a superfície de ataque se expandir e as redes se tornarem cada vez mais complexas e interconectadas. É a melhor maneira de as organizações construírem resiliência e estabelecerem uma arquitetura Zero Trust verdadeira e duradoura.

2. Você não pode criar Zero Trust sem mapeamento de fluxo de dados

Quero parabenizar a NSA por destacar a importância do mapeamento do fluxo de dados na folha de informações. Nos primórdios do Zero Trust, aprendi que você deve primeiro entender como um sistema funciona em conjunto antes de poder criar ambientes Zero Trust com sucesso. Eu venho defendendo o mapeamento de fluxo desde então.

Em 2022, tive a honra de ser indicada para servir no subcomitê do Comitê Consultivo de Telecomunicações de Segurança Nacional do Presidente Biden, onde participei da redação e entrega de um relatório sobre Zero Trust ao presidente. Este relatório documenta o modelo de 5 etapas que venho promovendo há vários anos, com a Etapa 2 focada inteiramente no mapeamento do fluxo de transações.

Saiba mais sobre como a Illumio pode ajudar você a obter visibilidade de ponta a ponta em toda a sua superfície de ataque híbrida.

3. A segurança da rede é Zero Trust

Vejo muitas organizações começando com o pilar de identidade do Zero Trust e, infelizmente, raramente as vejo chegando ao pilar da rede. Essa não é a maneira correta de construir o Zero Trust. A segurança da rede é parte integrante do Zero Trust — proteger a rede é Zero Trust!

Acredito que a nova orientação da NSA ajudará muito as organizações a entender o valor do pilar de rede do Zero Trust e a buscar tecnologias de segurança de rede em sua jornada rumo a uma arquitetura Zero Trust.

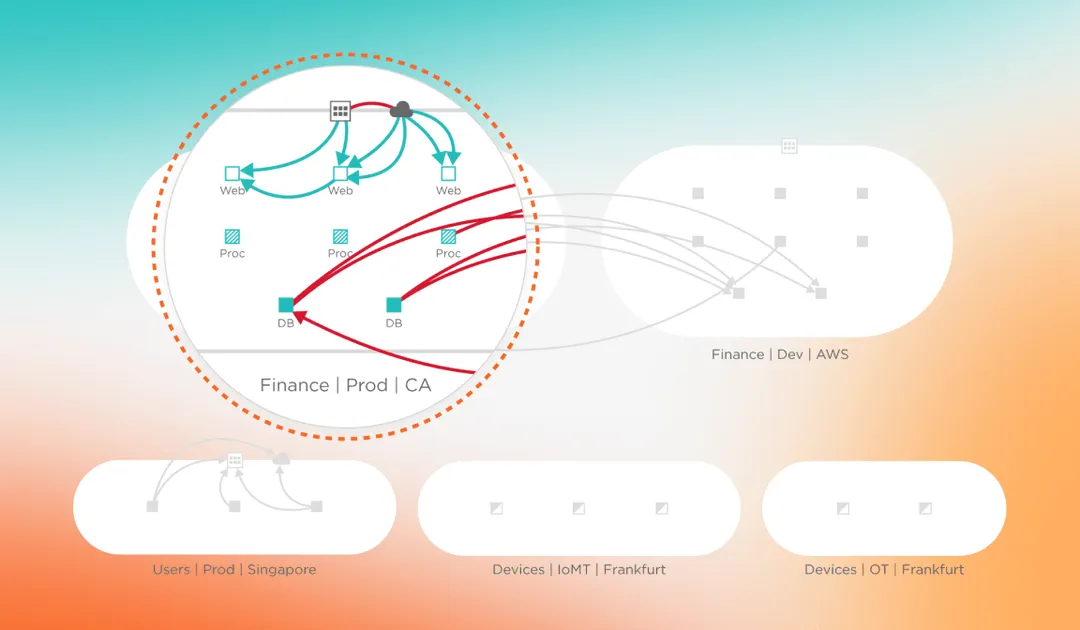

A ZTS é uma tecnologia fundamental do pilar de rede da Zero Trust. O ZTS contém a disseminação de violações e ransomware em toda a superfície de ataque híbrida. Com a plataforma Illumio ZTS, você pode visualizar como as cargas de trabalho e os dispositivos estão se comunicando, criar políticas granulares que só permitem a comunicação desejada e necessária e isolar automaticamente as violações restringindo o movimento lateral de forma proativa ou durante um ataque ativo — em sua nuvem, endpoints e ambientes de data center.

À medida que mais pessoas do mundo se conectam cada vez mais e a superfície de ataque se expande, torna-se ainda mais essencial que as organizações definam, mapeiem e protejam as superfícies de proteção mais importantes em seus ambientes Zero Trust.

No geral, estou impressionado com a ficha de informações da NSA. É um importante validador setorial do poder e do propósito da ZTS e deve servir como uma estrela norte para organizações que buscam construir resiliência cibernética diante das crescentes ameaças atuais.

Entreem contato conosco hoje mesmo para saber mais sobre como começar a usar o Illumio ZTS em sua organização.

.png)

.webp)

.webp)