Características pouco conhecidas do Illumio Core: coleta de dados aprimorada

Nesta série contínua, os especialistas em segurança da Illumio destacam os recursos menos conhecidos (mas não menos poderosos) do Illumio Core.

Usamos ferramentas de detecção há décadas. Mas o número de violações e ataques de ransomware continua aumentando.

Os ataques cibernéticos estão mudando e avançando mais rápido do que nunca. É impossível detectar e evitar todas as violações, mas podemos impedir que elas se espalhem quando elas acontecem.

A Segmentação Zero Trust da Illumio (ZTS) impede a propagação de violações e ataques de ransomware antes que eles cheguem aos seus ativos e dados essenciais. Em vez de tentar impedir ou detectar o próximo ataque, o Illumio ZTS tranca a porta em seus segmentos de rede.

Mas e quanto ao pequeno número de portas que precisam permanecer abertas para que você possa administrar seus negócios? O recurso de coleta de dados aprimorada do Illumio ajuda você a monitorar seus volumes de tráfego para encontrar anomalias e agir, se necessário. Continue lendo para saber mais sobre como esse recurso funciona e o valor que ele pode agregar à sua organização.

A detecção de ameaças não é suficiente para proteger contra violações

Os atacantes estão implantando malware e ransomware mais rápido do que as ferramentas de detecção e resposta conseguem acompanhar. Ameaças de dia zero, como os ataques MOVEit do grupo de ransomware Clop, podem passar rapidamente pelas ferramentas de detecção e se espalhar imediatamente pela sua rede.

Se você não tem como impedir que violações não detectadas se espalhem, os invasores podem acessar seus recursos mais importantes em minutos.

Depois que a primeira carga de trabalho for comprometida, os invasores procurarão imediatamente sessões abertas para que elas possam se espalhar para as cargas de trabalho vizinhas. As portas normalmente abertas e de escuta entre cargas de trabalho incluem RDP, SSH e SMB. Qualquer um deles pode ser facilmente usado pelo malware para entregar sua carga útil às cargas de trabalho vizinhas, espalhando-se pela infraestrutura em velocidade exponencial.

O Illumio ZTS impede que todas as violações se espalhem em qualquer escala, mesmo que não tenham sido detectadas pelas soluções de caça a ameaças. Você pode bloquear as portas que os atacantes usam com mais frequência para violar redes, permitindo apenas o acesso a um pequeno conjunto de sistemas de gerenciamento centralizado. Isso significa que qualquer violação bem-sucedida ficará isolada em seu ponto de entrada e não poderá se mover pelo resto da rede.

Em vez de dedicar recursos para primeiro detectar uma ameaça e depois entender sua intenção, o Illumio simplesmente impede que as ameaças usem sessões e portas abertas entre cargas de trabalho para se espalharem. Illumio tranca as portas antes de tentar entender por que alguém está tentando derrubá-las.

Isso garante que um pequeno problema de segurança não detectado não possa se transformar silenciosamente em um incidente catastrófico.

Coleta de dados aprimorada: protegendo portas que devem permanecer abertas para os negócios

Se você bloquear 100% de todas as portas em todos os lugares, estará 100% seguro contra a propagação de malware pela sua rede. Mas isso também significa que você é 100% incapaz de fazer negócios. Por exemplo, as cargas de trabalho de processamento ainda precisarão de acesso às cargas de trabalho do banco de dados.

Como o Illumio monitora o pequeno número de portas que precisam permanecer abertas para garantir que não estejam sendo mal utilizadas?

Usando o recurso Enhanced Data Collection, os agentes do Illumio virtual Enforcement Node (VEN) aplicam os recursos de firewall incorporados à maioria dos sistemas operacionais modernos. Como esses VENs são implantados diretamente em uma carga de trabalho, eles também podem coletar informações sobre:

- Processos atualmente em execução em todos os hosts gerenciados

- O volume de tráfego usado em portas abertas

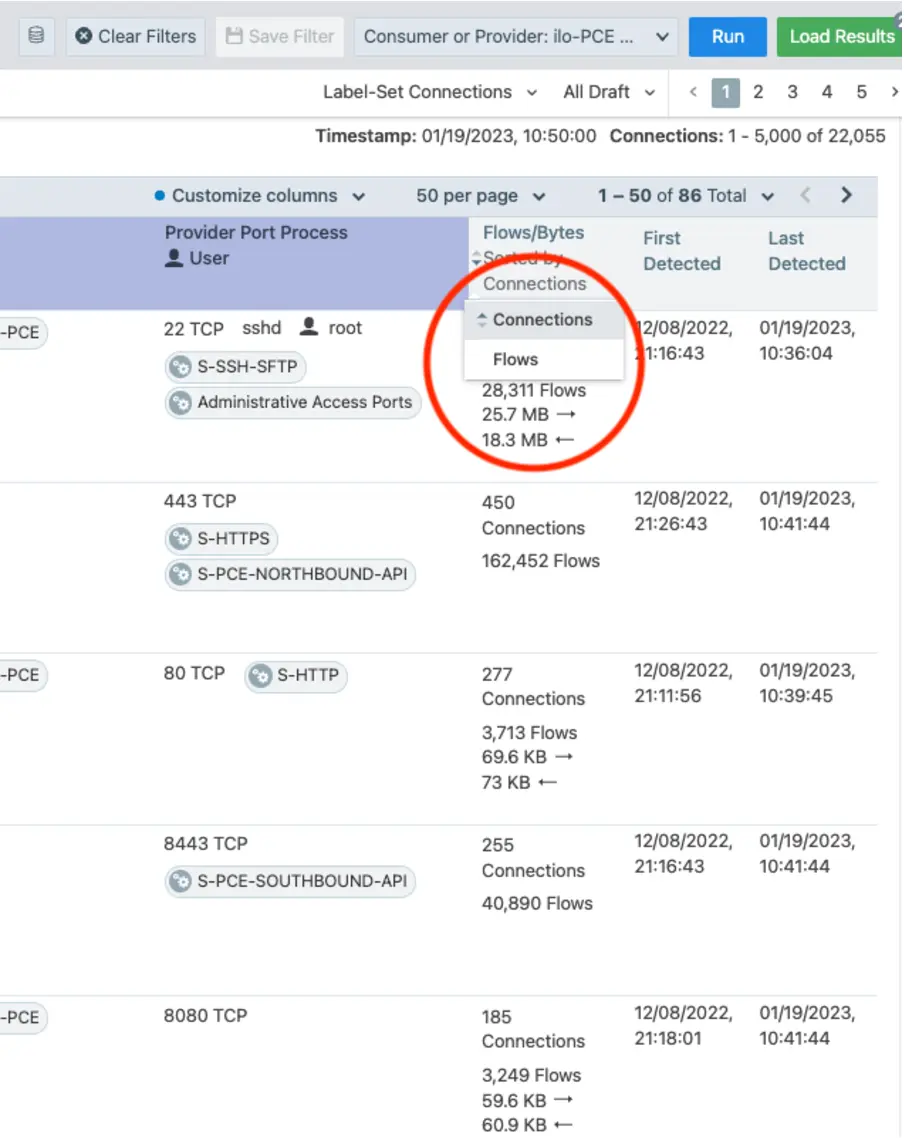

Em seguida, o mecanismo de computação de políticas (PCE) da Illumio exibe e registra o número de bytes vistos em sessões abertas específicas de cargas de trabalho gerenciadas.

Por exemplo, se a porta 53 for deixada aberta em uma carga de trabalho para permitir o acesso ao DNS, o VEN poderá coletar métricas sobre o volume de tráfego visto nessa porta. Se a contagem de bytes mostrar pequenos volumes de tráfego, conforme esperado, isso ajudará a garantir que esse seja um tráfego de DNS válido. Mas se a contagem mostrar 10 gigabytes de tráfego passando pela mesma porta, isso é um sinal vermelho de que não é um tráfego de DNS válido. Isso pode indicar que há uma ameaça ativa de tunelamento de DNS.

Você pode visualizar os volumes de tráfego encontrados pelo recurso de coleta de dados aprimorada e agir automaticamente. Uma solução de gerenciamento de eventos e informações de segurança (SIEM), como a Splunk, pode coletar registros da Illumio. Se detectar volumes de tráfego anômalos em portas abertas, poderá usar sua plataforma de orquestração, automação e resposta de segurança (SOAR) para enviar automaticamente instruções orientadas por API à Illumio para bloquear essas portas. Responder às anomalias de trânsito exige uma resposta automática para evitar o atraso causado pela necessidade humana de tomar uma decisão.

Como funciona a coleta aprimorada de dados

Você pode usar a coleta de dados aprimorada de duas maneiras:

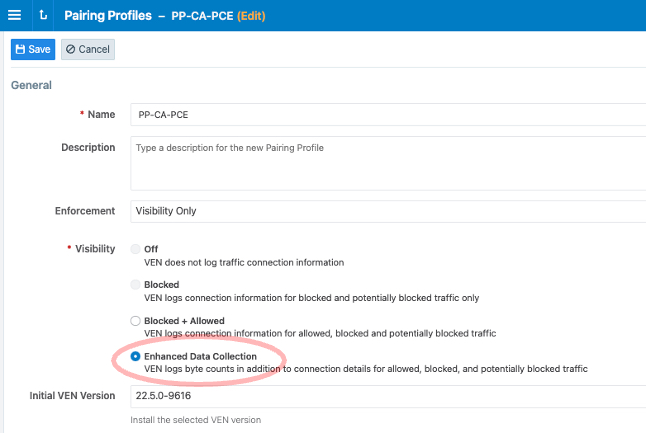

- Perfis de emparelhamento: os VENs começarão a contar bytes para sessões em cargas de trabalho à medida que forem emparelhadas inicialmente.

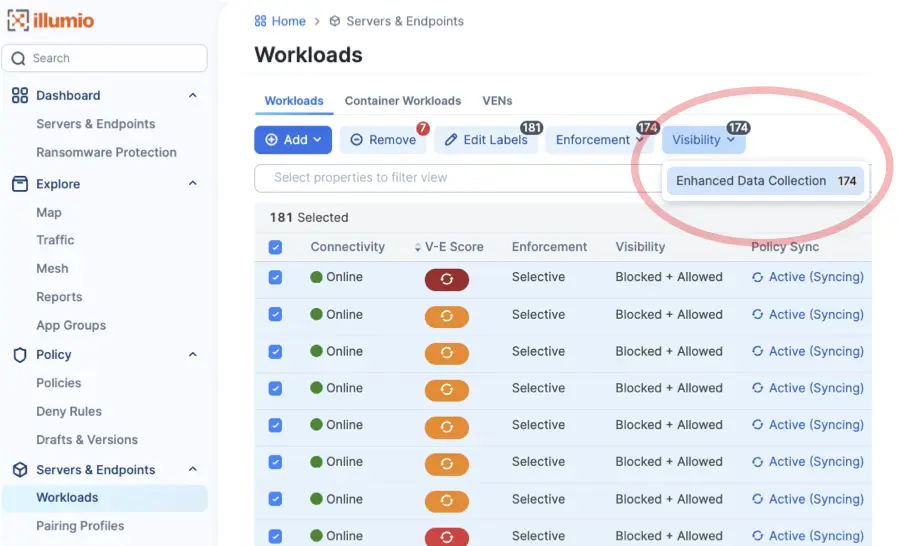

- Cargas de trabalho: os bytes começarão a ser contados nas cargas de trabalho que já estão implantadas.

O recurso coleta e registra volumes de tráfego para todo o tráfego em uma sessão forçada. Você pode então visualizar esses dados na opção Tráfego da interface gráfica de usuário (GUI) PCE da Illumio.

A coleta aprimorada de dados pode detectar comportamentos de ameaças sem precisar interceptar nenhum tráfego. O Illumio detecta volumes de tráfego inteiramente do plano de gerenciamento, monitorando os processos de carga de trabalho gerenciada e o comportamento esperado dessas cargas de trabalho. Isso evita o risco de criar um gargalo no plano de dados.

Prepare-se para a próxima violação ou ataque de ransomware com o Illumio

As soluções de caça a ameaças ainda são uma parte importante de uma arquitetura Zero Trust. Mas para construir sua base Zero Trust, é crucial ter a segmentação Zero Trust.

O Zero Trust não deve tornar sua rede mais complexa; deve simplificá-la. O Illumio ZTS oferece uma solução simples para um desafio complexo de segurança.

Para saber mais sobre como usar a coleta de dados aprimorada, entre em contato conosco hoje mesmo para obter uma consulta e uma demonstração gratuitas.

.png)

_(1).webp)

.webp)