Implemente o Zero Trust para evitar o custo paralisante do tempo de inatividade

O impacto financeiro de um ataque cibernético não se limita apenas ao custo de remediar a rede e seu hardware; ele também inclui possíveis pagamentos de resgate, possíveis danos à marca e perda de receita devido ao tempo de inatividade. Em resposta a um número cada vez maior de violações, os líderes de negócios de todos os setores estão finalmente levando mais a sério o tempo de inatividade causado pelos ataques, sabendo que seus dados, sua reputação e seus resultados financeiros estão em jogo.

Neste post, explorarei isso ainda mais, junto com estratégias para reduzir o impacto das violações e o risco de tempo de inatividade.

De minutos a milhões

O tempo médio de inatividade como resultado de um ataque de ransomware é de cerca de 16 dias. Os relatórios mostram que o custo de um minuto de inatividade pode chegar a dezenas de milhares de dólares, com um único dia de inatividade custando até 13 milhões de dólares. Essas estatísticas demonstram como limitar o tempo de inatividade durante ataques de ransomware pode economizar milhões de dólares. Isso, por sua vez, deixa clara a necessidade de investir em medidas de segurança que reduzam, se não impeçam, o tempo de inatividade após um ataque cibernético.

De acordo com a Agência Nacional de Segurança, o uso de um modelo Zero Trust para proteger um data center, uma nuvem pública e endpoints evita em grande parte a propagação de um ataque de ransomware, o que, posteriormente, reduz o tempo de inatividade da empresa.

A Forrester Research concluiu que o Zero Trust pode mitigar a exposição ao risco de uma organização em 37% ou mais e reduzir os custos de segurança em 31%, o que ajuda a economizar milhões de dólares em orçamentos gerais de segurança de TI.

Reduzindo o tempo de inatividade com a segmentação Zero Trust

Durante um ataque cibernético, muitas empresas buscam proteger os sistemas de TI contra infecções removendo preventivamente sua conectividade. Isso geralmente envolve o desligamento de sistemas ainda não infectados ou a restrição da capacidade de um funcionário de realizar suas atividades geradoras de receita. Isso é extremamente prejudicial para os negócios, como exemplificado pela disseminação absoluta de malware em um grande produtor global de alumínio, que resultou na paralisação da fabricação, custando cerca de 80 milhões de dólares.

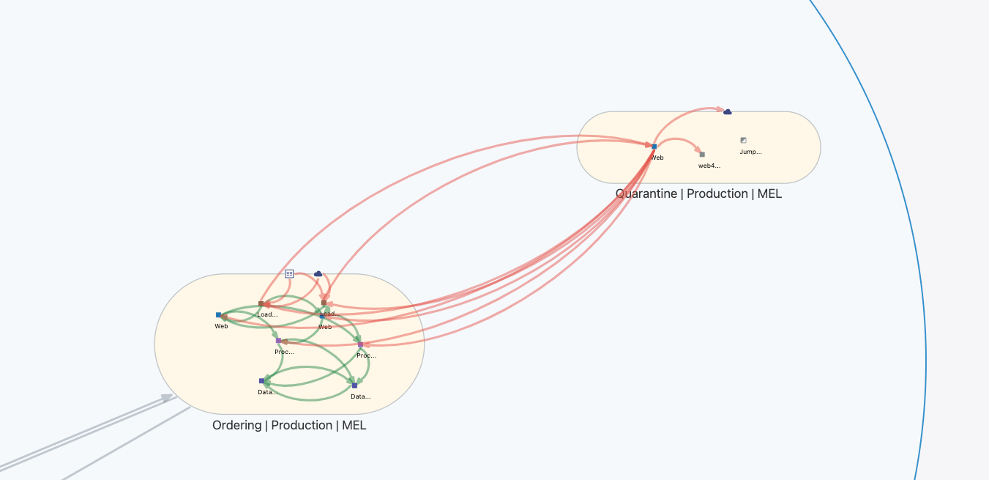

É aí que entra a microssegmentação, um componente essencial da segurança Zero Trust: ela torna desnecessário o desligamento de sistemas ainda não infectados, pois impede o movimento lateral dos atacantes.

A microssegmentação baseada em host facilita a colocação de sistemas infectados em quarentena, seja com uma chamada de API ou com um único clique, que recalcula automaticamente as regras dos sistemas conectados.

Além disso, permite que sistemas não afetados se comuniquem somente com outros sistemas não afetados. Não é necessário alterar a rede, " desligar a tomada, " ou redefinir as regras de firewall zonal.

Uma política de quarentena também restringe todas as conexões de entrada e saída de um sistema infectado, ao mesmo tempo em que permite o acesso SSH/RDP a partir de uma rede de gerenciamento. Esse método tem dois benefícios importantes:

- Ele permite que os serviços comerciais ainda não atingidos pelo ataque continuem, evitando tempo de inatividade desnecessário e interrupções nos negócios.

- Ele preserva o estado na memória do sistema e dos registros infectados, que podem ser utilizados pelas equipes forenses para entender melhor o ataque.

Ganhando o controle Zero Trust durante um ataque

E se você estiver sob ataque, mas não tiver implementado o Zero Trust? Talvez não seja tarde demais para evitar um tempo de inatividade catastrófico. A velocidade com a qual você pode implantar a microssegmentação baseada em host é fundamental e, com algum grau de automação e orquestração, isso pode ser alcançado mesmo no meio de um ataque. A TI pode definir as políticas de microssegmentação de quarentena a partir de cima e, em seguida, mover as cargas de trabalho infectadas identificadas para a quarentena enquanto o ataque está em andamento. A adoção de um protocolo como esse ajudaria de duas maneiras concretas: primeiro, ele fornece visibilidade da conectividade do aplicativo, o que permitiria uma resposta informada a incidentes. Em segundo lugar, ajuda a TI a obter o controle dos sistemas infectados com rapidez suficiente para evitar a propagação lateral da ameaça.

No entanto, adotar o Zero Trust e evitar o movimento lateral de ameaças por meio da microssegmentação deve ser a estratégia de longo prazo para todas as organizações. Estar alguns passos à frente da ameaça é sempre uma postura de segurança melhor do que trabalhar para limitar o raio de explosão após a ocorrência de uma violação.

Um relatório inédito da Bishop Fox, uma empresa de consultoria de segurança, quantifica a eficácia da microssegmentação. O relatório descreve uma metodologia de teste que pode ajudar as organizações a validar os resultados em seus próprios ambientes. Por meio da implementação da estrutura MITRE ATT & CK, a Bishop Fox conduziu várias rodadas de testes com vários graus de granularidade de políticas para medir a capacidade da microssegmentação de limitar efetivamente o movimento lateral.

Zero Trust exige uma mudança de mentalidade entre os líderes

Trabalhar em prol da Zero Trust exige que a liderança de TI adote uma nova mentalidade, novos princípios e novas tecnologias. Com a mudança generalizada para o trabalho remoto, a necessidade de Zero Trust em data centers, nuvens e terminais só aumentou. O esforço que as organizações dedicam à segurança Zero Trust vale a pena para evitar os custos potencialmente paralisantes do tempo de inatividade decorrente da violação inevitável.

Saiba como organizações como a Cathay Pacific e a HGC estão usando a microssegmentação baseada em host da Illumio para reduzir esse risco e acelerar suas jornadas com o Zero Trust.

.png)