Como os gráficos de segurança transformam o ruído cibernético em ação de risco real

As vulnerabilidades são rastreadas. Os endpoints estão corrigidos. Os alertas são silenciosos. No papel, parece que você está ganhando.

Mas você não consegue se livrar da sensação de que algo está errado.

Talvez seja um servidor em nuvem esquecido. Uma política mal configurada. Ou um atacante que já está dentro, movendo-se silenciosamente lateralmente.

Essa é a realidade da cibersegurança nos dias de hoje. O problema não é a falta de dados. É a incapacidade de ver como esses dados se conectam e saber o que fazer a seguir.

Em Think Like an Attacker, o Dr. Chase Cunningham, conhecido na indústria cibernética como Dr. Zero Trust, explica que o verdadeiro perigo está nas relações internas da sua rede: os links ocultos entre usuários, dispositivos e sistemas onde os atacantes passam despercebidos.

Para identificar esses caminhos, você precisa de mais do que alertas. Você precisa de um gráfico de segurança. Se você não consegue ver como tudo se conecta, não consegue protegê-lo.

Por que precisamos de gráficos de segurança em um mundo cheio de dados

Ambientes de TI modernos geram bilhões de pontos de dados todos os dias. Os dispositivos se conectam e se desconectam, os usuários fazem login de qualquer lugar e as cargas de trabalho aumentam e diminuem.

Isso faz com que as equipes de segurança se afoguem em alertas. O que eles precisam não é de mais dados, mas de um contexto melhor.

Os gráficos de segurança transformam esse mar de ruídos em um mapa de relacionamentos significativos. Em vez de vasculhar os registros, os analistas podem visualizar como sistemas, usuários e aplicativos interagem.

O que fala com o quê? Quem acessou o quê? Onde estão os pontos de estrangulamento?

“Os gráficos de segurança revelam caminhos de ataque ocultos, iluminam as relações entre ativos e permitem uma correlação extremamente rápida de eventos”, explica Chase.

A teoria dos grafos não é nova. De acordo com Chase, as agências policiais usam a análise de links desde a década de 1970 para mapear redes criminosas.

Agora, a segurança cibernética está aplicando a mesma lógica para detectar ameaças complexas, entender os caminhos de ataque e reduzir a lacuna entre o sinal e a ação.

Os gráficos de segurança revelam caminhos de ataque ocultos, iluminam as relações entre ativos e permitem uma correlação extremamente rápida de eventos.

Caso de uso #1: mapear caminhos de ataque em tempo real

Os gráficos de segurança brilham na resposta a incidentes. Imagine que um usuário caia em um e-mail de phishing e um invasor usa suas credenciais para acessar sistemas internos. Como você traça o caminho deles?

Com um gráfico, você não precisa juntar manualmente os registros em todos os sistemas. Você pode ver a jornada do atacante visualizada: do usuário comprometido ao movimento lateral por meio de sistemas conectados e, finalmente, até o ponto de exfiltração.

Os gráficos de segurança fornecem o contexto para entender até onde o invasor foi, quais sistemas foram afetados e onde você precisa conter ou remediar.

“A análise gráfica pode conectar automaticamente os pontos de uma campanha de ataque”, diz Chase.

Ele vê os gráficos de segurança sendo particularmente poderosos quando alinhados com estruturas como MITRE ATT & CK. Os gráficos podem ser codificados para detectar padrões conhecidos de adversários, como roubo de credenciais seguido de movimento lateral e, em seguida, preparação e exfiltração de dados.

Caso de uso #2: priorize o que proteger primeiro

Nem todas as vulnerabilidades são criadas da mesma forma. Uma pontuação do Common Vulnerability Scoring System (CVSS) indica o risco no vácuo, mas um gráfico de segurança indica o risco no contexto.

Esse servidor web sem patch não é urgente por si só. Se está a um salto de distância de um banco de dados cheio de informações de identificação pessoal (PII), de repente isso se torna fundamental.

De acordo com Chase, “a análise gráfica fornece uma solução ao criar gráficos de ataque que mostram como os pontos fracos podem se combinar para colocar em risco ativos críticos”.

Isso significa que as equipes de segurança podem usar a análise baseada em gráficos para criar gráficos de ataque que mostrem como as falhas podem ser agrupadas para alcançar ativos críticos. Eles podem priorizar a aplicação de patches não pelo que parece assustador isoladamente, mas pelo que realmente coloca a empresa em risco.

A análise gráfica fornece uma solução ao criar gráficos de ataque que mostram como os pontos fracos podem se combinar para colocar em risco ativos críticos.

Chase cita ferramentas como o CyGraph da MITRE, que criam “bases de conhecimento de resiliência corporativa” para mapear como vulnerabilidades, configurações incorretas e permissões de acesso se combinam em cenários reais de ataque.

Caso de uso #3: conte uma história melhor para o quadro

Você pode entender seu risco, mas você pode demonstrá-lo? Os conselhos de hoje sabem que risco de segurança é risco comercial. Cabe aos líderes de segurança traduzir os detalhes técnicos para que eles correspondam às metas do conselho.

Os gráficos de segurança são mais do que apenas uma ferramenta para analistas. Eles são poderosos auxiliares de comunicação.

Eles ajudam os líderes de segurança a passar de uma linguagem de risco vaga para uma narrativa visual baseada em dados.

Você pode mostrar como um invasor pode usar uma vulnerabilidade invisível em um aplicativo em seus sistemas críticos. Você pode demonstrar os cinco principais caminhos para seu banco de dados de clientes. Você pode percorrer exatamente quais segmentos você precisa aplicar para abrir esses caminhos.

“A visualização gráfica ajuda os analistas de segurança e melhora a comunicação com partes interessadas não técnicas”, explica Chase.

Os conselhos querem simplicidade e clareza, e os gráficos ajudam as equipes de segurança a oferecer isso.

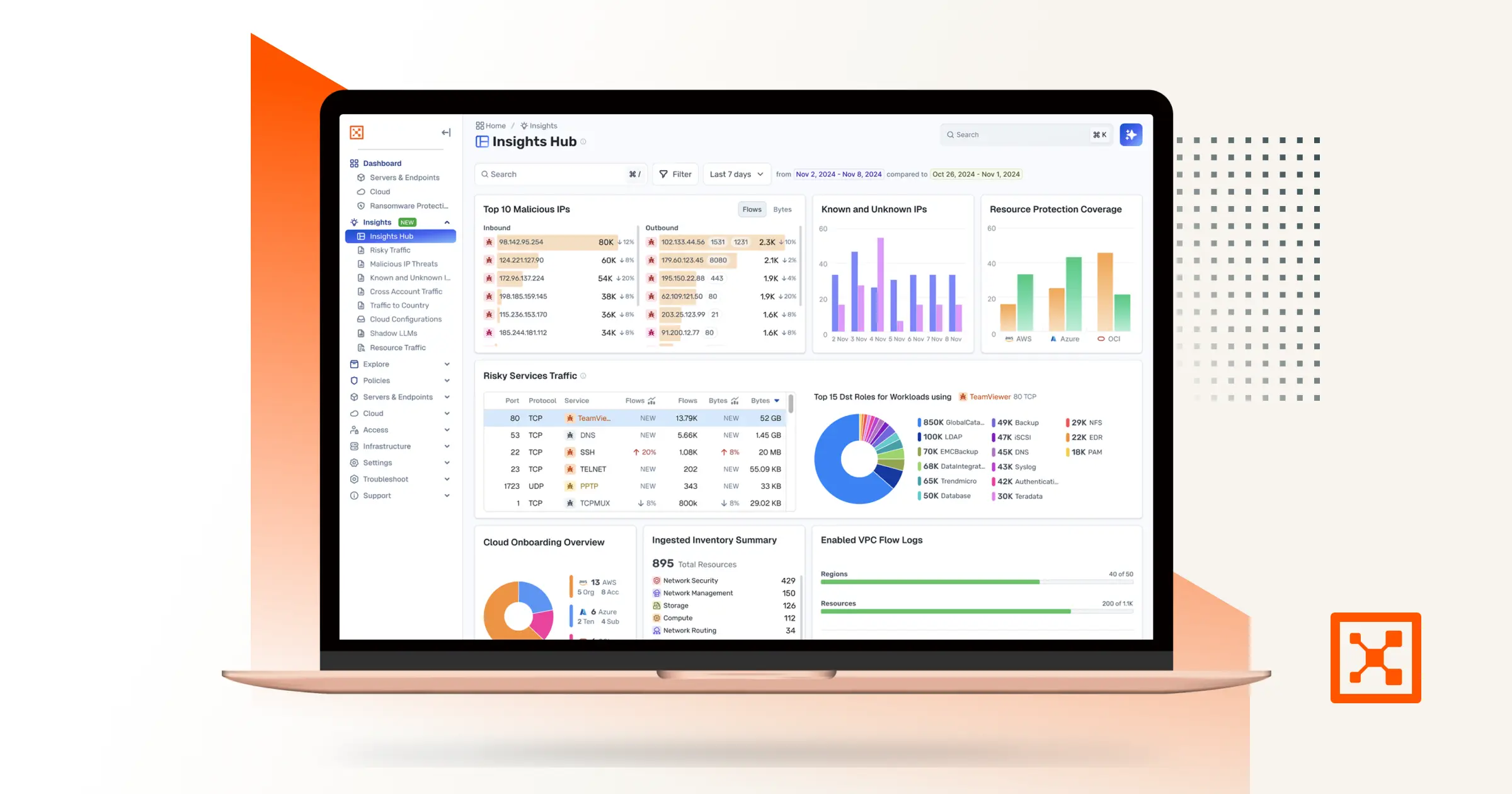

Illumio Insights: observabilidade em tempo real construída em um gráfico de segurança

O Illumio Insights torna a teoria dos grafos real. É uma solução de detecção e resposta em nuvem (CDR) de IA criada em um gráfico de segurança dinâmico e dinâmico de todo o seu ambiente híbrido.

Desenvolvido por IA e enriquecido com dados de terceiros, o Insights mapeia a comunicação em tempo real entre aplicativos, endpoints e cargas de trabalho em seu ambiente. Ele visualiza continuamente os fluxos de tráfego, destaca violações de políticas e mostra caminhos de exposição de alto risco que os invasores poderiam explorar.

Com essas informações, as equipes de segurança obtêm o contexto necessário para entender o que está acontecendo na rede e conter proativamente os riscos antes que um incidente aconteça.

O Insights elimina o ruído de alerta para que você saiba onde se concentrar. Ele permite que você passe da triagem reativa para o controle proativo. Você obtém uma visão unificada da sua rede para saber qual lacuna de segurança deve ser resolvida a seguir.

Em outras palavras, o Insights transforma a promessa de gráficos de segurança em ações que sua equipe pode realizar hoje.

Por que os gráficos de segurança são importantes agora

Os ataques não estão diminuindo e os ambientes não estão ficando mais simples.

Os gráficos de segurança são essenciais nas redes hiperconectadas atuais. A única maneira de se defender contra ameaças modernas, que se movem lateralmente e de vários vetores é ver os fluxos de tráfego da sua rede, entender seus riscos e priorizar o que fazer a seguir.

Agora é a hora de mudar de alertas isolados para insights interconectados. Gráficos de segurança são a chave.

Comece o seu Teste gratuito do Illumio Insights hoje e transforme a fadiga do alerta em clareza acionável.

.png)