3 etapas para iniciar a jornada de confiança zero da sua organização de saúde

Todos os anos em que participo da conferência HIMSS, as sessões de cibersegurança mais movimentadas têm sempre a ver com o Zero Trust para profissionais de saúde — e espero que o HIMSS 2024 não seja diferente. O setor de saúde adotou o conceito de Zero Trust de forma mais rápida e profunda do que quase qualquer outro setor. Embora a Ordem Executiva 14028 tenha impulsionado as agências governamentais na direção do Zero Trust, foi o Zero Trust para a saúde que liderou o processo.

Nesta postagem do blog, detalharei como os profissionais de saúde podem implementar uma estratégia de Zero Trust alinhada com o Modelo de Maturidade Zero Trust (ZTMM) da CISA e o papel fundamental que a Segmentação Zero Trust da Illumio desempenha em qualquer arquitetura Zero Trust.

O que é Zero Trust para assistência médica?

O Zero Trust fornece uma estrutura simples para melhorar a resiliência cibernética. Na verdade, a pesquisa do ESG mostrou que ela também reduz os gastos com segurança e o custo geral de uma violação.

O problema é que a definição de Zero Trust mudou com o tempo, tornando difícil saber exatamente o que é. O Zero Trust foi originalmente apresentado em 2010 por John Kindervag em seu relatório da Forrester Research No More Chewy Centers: The Zero Trust Model of Information Security. No entanto, por muitos anos, o significado de Zero Trust foi invadido pelos departamentos de marketing dos fornecedores de segurança. Isso tornou difícil para as pessoas descobrirem o que deveriam fazer, pois eram bombardeadas por muitas mensagens contraditórias. A boa notícia é que a maioria desses departamentos de marketing agora está obcecada pela IA e as coisas são muito mais simples.

Em apoio à Ordem Executiva 14028, o Instituto Nacional de Ciência e Tecnologia (NIST) lançou uma Arquitetura de Confiança Zero (NIST SP 800-207) que definiu aspectos do Zero Trust e o que é como “um conjunto em evolução de paradigmas de segurança cibernética que movem as defesas de perímetros estáticos baseados em rede para se concentrar em usuários, ativos e recursos”.

Como iniciar a jornada Zero Trust da sua organização de saúde

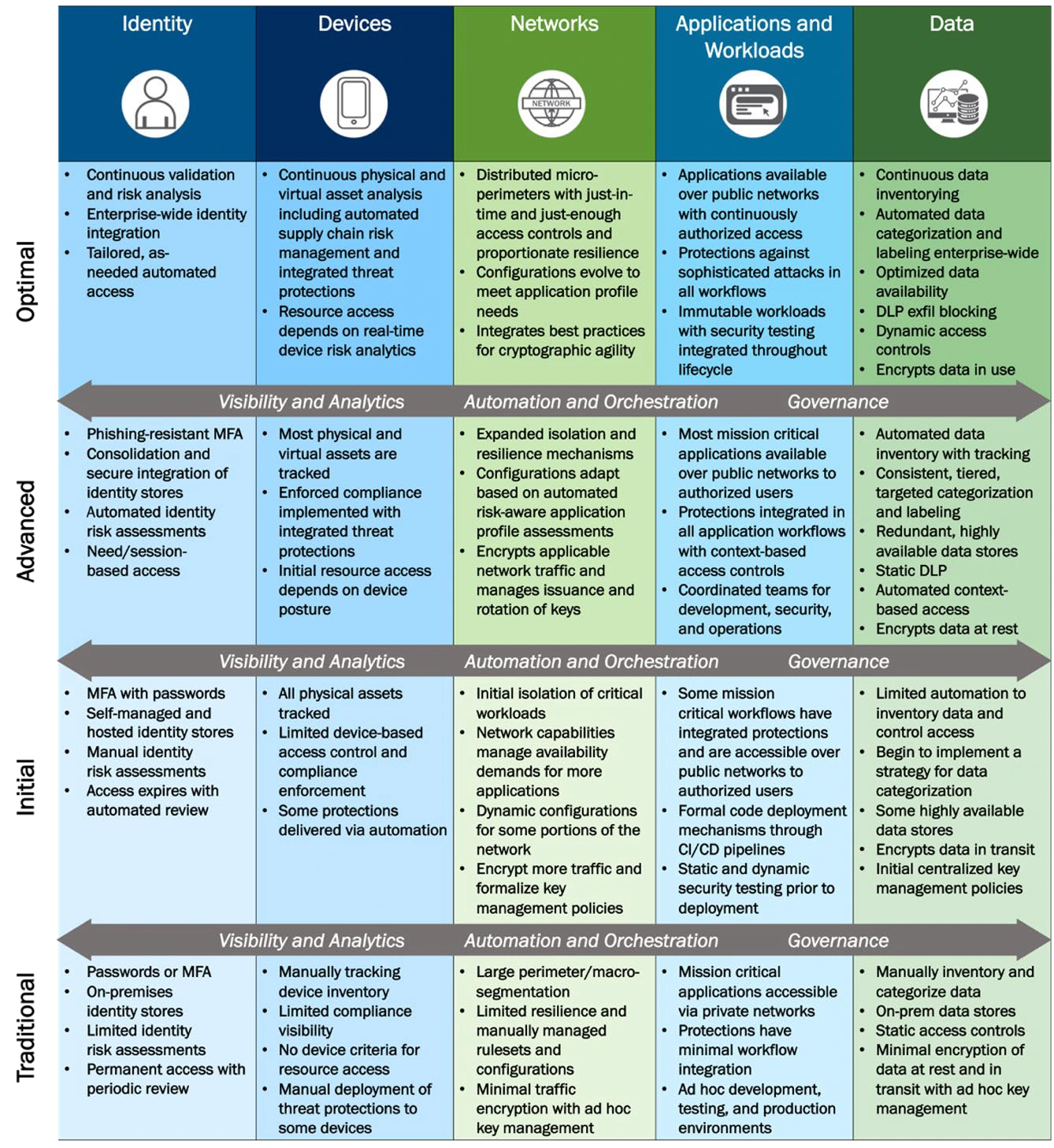

Com uma visão mais clara do que é Zero Trust, o próximo passo é entender como alcançá-lo. A boa notícia é que a Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA) criou um Modelo de Maturidade de Confiança Zero (ZTMM) que fornece:

- Um guia para mapear o status atual da sua organização em relação aos cinco pilares Zero Trust

- Um roteiro sobre como otimizar cada vez mais sua arquitetura Zero Trust

Muitas organizações implantam as ferramentas Zero Trust Network Access (ZTNA) como substitutas da VPN e depois declaram que o Zero Trust foi concluído. A realidade é que alcançar o nível ideal em todos os cinco pilares da ZTMM da CISA pode ser uma longa jornada — e se estende muito além da ZTNA.

Ao usar o ZTMM, você pode traçar o curso de sua organização em sua jornada de Zero Trust for Healthcare e garantir que ela esteja protegida ao longo do caminho.

1. Identifique o que você precisa proteger

A CISA aconselha a tomar decisões sobre as implementações do Zero Trust com base em fatores como risco, missão, requisitos federais e regulatórios e restrições operacionais. A identificação de riscos orientará se sua organização deve se expandir e intensificar cada nível em todos os 5 pilares juntos ou se aprofundar em um ou mais pilares.

Por exemplo, se você tiver um sistema de EHR como o Epic, poderá decidir que cercar esse ambiente é a maior prioridade.

2. Entenda o status da sua organização em cada pilar da ZTMM

O modelo de maturidade usa os cinco pilares do Zero Trust e define quatro níveis de maturidade, do Tradicional, que é o status quo atual, até o Optimal, que é o nível mais alto de realização. Depois de entender o que você deseja proteger, a próxima etapa é entender o status atual de cada pilar da ZTMM.

3. Comece a trabalhar em pilares prioritários

Cada fornecedor terá prioridades diferentes para trabalhar em prol do nível ideal de cada pilar. Isso dependerá de falhas de segurança, orçamento, disponibilidade de pessoal ou requisitos de conformidade. Também é importante considerar que alguns pilares são mais difíceis e caros de alcançar, enquanto outros são mais simples.

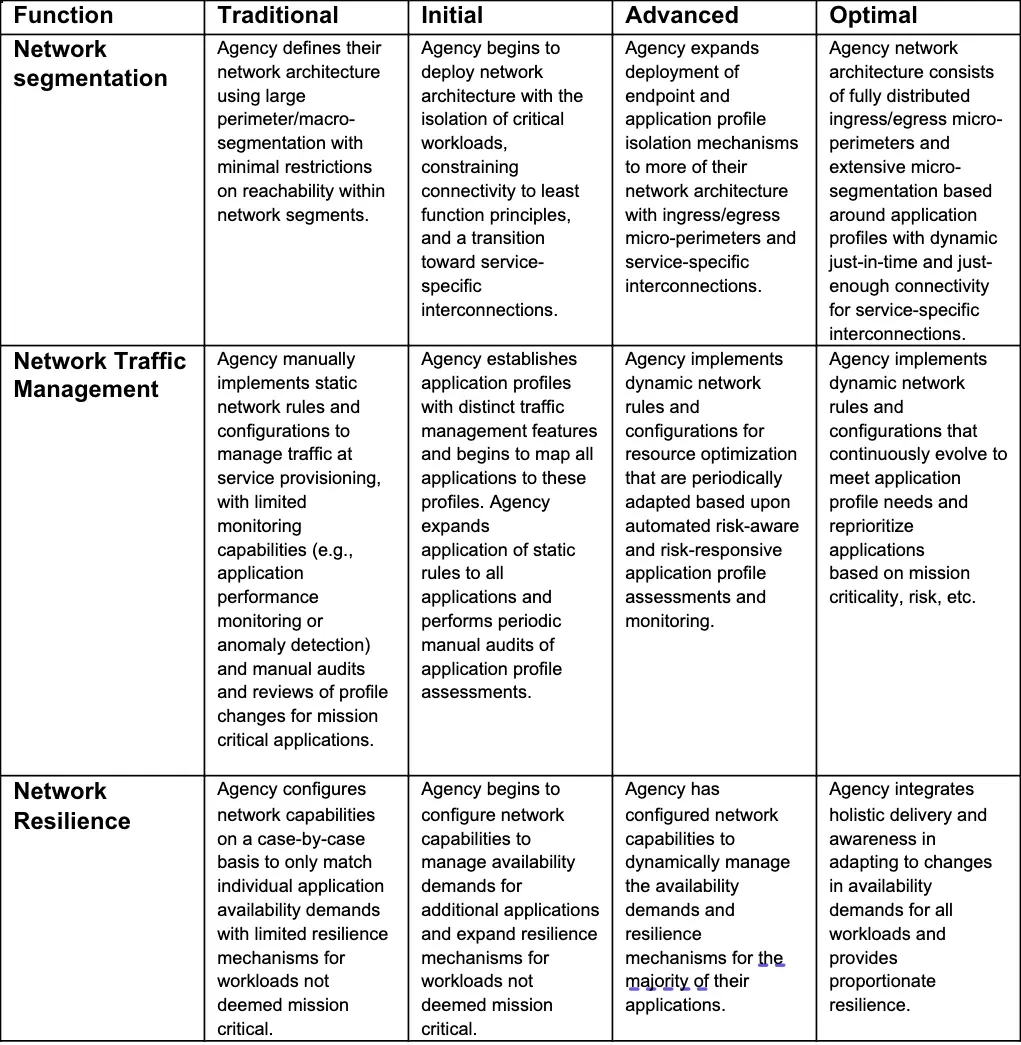

Apesar das prioridades diferentes, as redes são um pilar fundamental no qual toda organização deve examinar mais profundamente. Esse pilar não diz respeito a switches e roteadores, mas ao conceito geral da rede e do tráfego que flui por ela. A aplicação da segmentação de rede tradicionalmente envolveria VLANs estáticas ou regras complexas de firewall, mas o CISA ZTMM incentiva uma abordagem mais dinâmica e flexível que fornece maior granularidade.

A CISA forneceu mais detalhes sobre cada nível de implementação do pilar da Rede, incluindo segmentação, gerenciamento de tráfego e resiliência:

Mais recursos do Zero Trust para profissionais de saúde

O Serviço Nacional de Saúde do Reino Unido (NHS) emitiu orientações sobre segmentação de rede, onde aconselha sobre como segmentar cinco pilares principais de diagnóstico:

_logo.svg.webp)

- Genômica

- Imagem

- Patologia

- Endoscopia

- Medição fisiológica

Embora muitas das recomendações do NHS para segmentação se enquadrem no nível tradicional mais baixo do ZTMM da CISA, o NHS destaca a segmentação de rede como parte fundamental da estratégia Zero Trust. Seu guia afirma que a segurança Zero Trust “abole o conceito de uma rede confiável dentro do perímetro corporativo de uma organização e defende a criação de microperímetros de controle em torno de ativos críticos e a aplicação de controles rígidos de acesso, segmentação de rede e gerenciamento de identidade”. Essa definição de segmentação mapeia perfeitamente o nível ideal do ZTMM da CISA.

Crie tolerância a ataques com a segmentação Illumio Zero Trust

As organizações de saúde estão recorrendo à Illumio Zero Trust Segmentation (ZTS) para uma abordagem simples e econômica para alcançar o nível ideal de segmentação de rede sem engenharia de rede complexa ou regras estáticas de firewall.

Com o Illumio ZTS, sua organização pode:

- Seja tolerante a ataques: obtenha visibilidade de ponta a ponta de toda a comunicação entre cargas de trabalho e dispositivos em toda a superfície de ataque híbrida. Veja onde estão as falhas de segurança e feche conexões desnecessárias.

- Planeje um ataque: defina automaticamente controles de política granulares e flexíveis que impeçam a propagação de ameaças cibernéticas, aumentem a resiliência cibernética de sistemas críticos e preparem proativamente sua organização para o próximo ataque inevitável.

- Adapte-se em tempo real: isole reativamente os sistemas comprometidos durante um ataque ativo para interromper o movimento lateral e manter as operações. À medida que seu ambiente de TI evolui, dimensione a visibilidade e a política de segurança dinamicamente para garantir a agilidade e a resiliência dos negócios.

- Atenda aos requisitos de conformidade: aproveite a visibilidade e a microssegmentação para avaliar riscos, comprovar a conformidade e proteger dados confidenciais e recursos essenciais.

Leia nosso guia sobre o Illumio ZTS para profissionais de saúde e saiba mais sobre as três maneiras pelas quais a ZTS resolve os desafios de segurança da saúde:

Entre em contato conosco hoje mesmo para saber como a Illumio pode ajudar sua organização a impedir a propagação de violações e ataques de ransomware.

.png)

.webp)