Um hacker compartilha três razões pelas quais a segmentação Zero Trust é seu pior pesadelo

Com o número de violações e ataques de ransomware crescendo exponencialmente, parece que os agentes de ameaças são destemidos em seu objetivo de roubar dados, interromper operações e causar caos.

Muitas equipes de segurança estão perguntando: O que podemos fazer para impedir ataques em constante evolução?

Veja uma introdução rápida sobre o início de Paul como hacker neste clipe:

Assista ao webinar completo aqui.

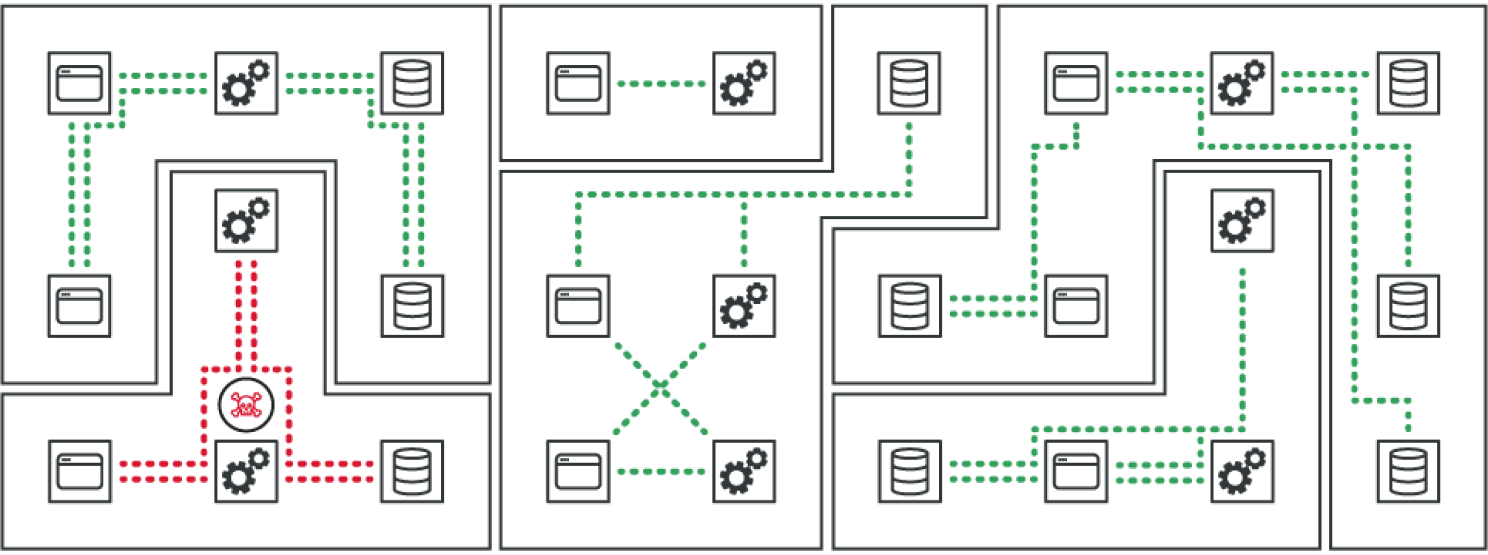

1. A segmentação Zero Trust interrompe o movimento lateral

Como hacker, Dant realizou inúmeros ataques diferentes. Embora cada novo hack fosse diferente do anterior — desde impedir o lançamento de um ônibus espacial até piratear IPs inéditos de sucesso de bilheteria de Hollywood — todos eles compartilhavam algumas características importantes na forma como Paul conseguiu obter acesso e causar estragos. Entre elas, o ponto crítico era como ele se movia lateralmente, sem restrições, pelas redes de seus alvos.

“A ideia básica por trás do movimento lateral é que o adversário está tentando se mover pelo ambiente”, disse ele. “Isso é muito assustador quando toda essa atividade está acontecendo debaixo de nossos narizes, sem ser detectada.”

Dant explicou que os agentes de ameaças usam o tempo que podem percorrer a rede sem serem detectados a seu favor. Eles identificam os ativos alvo e, em seguida, planejam, coordenam e preparam a fase de impacto. É por isso que o malware pode permanecer no seu sistema por dias, meses e até anos antes que o ataque aconteça.

O ZTS impede que os invasores se movam lateralmente quando eles violam o perímetro da rede. A violação está contida em sua origem e bloqueada do resto da rede.

Como explicou Swartz, “Quando ocorre uma violação, você não quer confiar em nada quando uma única carga de trabalho é infectada. Todas as cargas de trabalho vizinhas não confiam nessa carga de trabalho e essa violação não é capaz de se espalhar lateralmente.”

2. A segmentação Zero Trust reduz vulnerabilidades

A tática de ataque preferida de Dant (e de muitos outros hackers) foi o método Living Off the Land, usando ferramentas legítimas do sistema para ocultar suas atividades dentro de uma rede.

“Quando pensamos nos recursos nativos de nossos sistemas operacionais, na tecnologia subjacente, nas máquinas virtuais e na orquestração de contêineres como o Kubernetes, todos esses recursos nos capacitam como usuários, mas também capacitam os atacantes. Os atacantes podem usar essas coisas contra nós”, explicou.

Esses sistemas e ferramentas nativos podem incluir:

- PowerShell para baixar cargas maliciosas

- APIs criptográficas para criptografar dados

- Tarefas agendadas para ações automatizadas

- Uso indevido de contas de serviço de alto privilégio

- Manipulando o registro e o sistema de arquivos

Qual a melhor maneira de reduzir o risco de os atacantes usarem essas táticas? Segmentação Zero Trust.

“Há muito pouca razão para que as cargas de trabalho conversem umas com as outras”, disse Swartz. “Os notebooks não deveriam estar falando uns com os outros. As máquinas virtuais não deveriam estar se comunicando com todas as outras máquinas virtuais. Os recursos da nuvem não deveriam estar se comunicando com outros recursos da nuvem.”

O ZTS ajuda você a ver toda a superfície de ataque e identificar a conectividade desnecessária entre os recursos. Então, as equipes de segurança podem priorizar e fechar rapidamente essas conexões abertas. Isso impede que os invasores aproveitem o acesso geralmente ilimitado aos recursos quando estão dentro da rede.

De acordo com Swartz, “Podemos bloquear tudo isso sem entender por que essa carga de trabalho está sendo afetada. Queremos ser capazes de presumir que algo o atingiu. Vamos deixá-lo morrer, mas vamos impedir a propagação.”

3. A segmentação Zero Trust garante resiliência cibernética

No cenário atual de ameaças, as violações são inevitáveis — e Dant confirmou que os agentes de ameaças estão sempre planejando o próximo ataque. As organizações nunca conseguirão prever o próximo ataque que poderão enfrentar porque estão sempre mudando e evoluindo.

“É muito difícil determinar se algo é legítimo ou malicioso. Nem sempre há contexto suficiente para saber”, observou Dant.

Em vez de confiar apenas em ferramentas de segurança que previnem e detectam violações, ele recomenda que as organizações se concentrem na contenção de violações. Essa estratégia não exige ferramentas para conhecer, entender ou reconhecer uma ameaça a fim de impedir que ela acesse recursos e dados essenciais.

“Ninguém pode afirmar que entende 100 por cento do que os hackers estão tentando fazer”, ressaltou Swartz. “Mas sabemos que todos eles querem se mudar. Eles só vão se mover de um certo número limitado de maneiras por meio de portas abertas, e é isso que podemos controlar.”

O ZTS impede que todo malware se espalhe sem precisar entender a intenção do malware. Isso elimina a questão das táticas de ataque em constante evolução da equação da cibersegurança, permitindo que as equipes de segurança se concentrem na solução e não no problema.

Mais importante ainda, a ZTS garante que as organizações sofram o menor impacto possível de violações inevitáveis ao criar resiliência cibernética.

“A segmentação Zero Trust mantém você seguro e oferece um alto nível de confiança de que, mesmo que uma carga de trabalho seja violada, a produção não será afetada e que uma carga de trabalho não destruirá todo o ambiente”, disse Swartz.

Pronto para começar a usar a segmentação Zero Trust em sua organização? Entre em contato conosco hoje para obter uma demonstração e uma consulta gratuitas.

.png)

.webp)