4 fundamentos de segurança cibernética que toda agência federal deveria implementar

À medida que o cenário de segurança cibernética continua mudando, organizações de todos os lugares tiveram que repriorizar e reavaliar sua abordagem de segurança. A ampliação das superfícies de ataque provocadas pelas redes híbridas e a ênfase contínua no trabalho remoto deram aos atacantes novas maneiras de se infiltrar e prejudicar organizações de inúmeros setores diferentes.

O governo federal não é diferente, e os líderes federais de segurança cibernética estão enfatizando a mudança necessária em direção a uma mentalidade de Zero Trust para se adaptar às novas ameaças.

Para explorar esse cenário em mudança, Gary Barlet, CTO de campo federal da Illumio, conversou com Rob Thorne, CISO da Agência de Imigração e Alfândega dos EUA, e Jennifer Franks, diretora de informação e tecnologia para cibersegurança do Escritório de Responsabilidade do Governo dos EUA (GAO) para uma discussão organizada pela FedInsider.

Assista ao painel de discussão completo aqui.

Continue lendo para aprender os 4 fundamentos de segurança que todo líder federal de segurança cibernética deve conhecer agora.

1. Segmentação Zero Trust: a chave para interromper o movimento lateral

Rob Thorne, CISO da Agência de Imigração e Alfândega dos EUA, falou sobre as principais diferenças entre segmentação de rede e microssegmentação. Ele explicou que as agências federais implementaram, em sua maioria, a segmentação de rede. Mas é essencial que eles dêem um passo adiante implementando a microssegmentação, também chamada de Zero Trust Segmentation (ZTS). De acordo com Thorne, a ZTS é a tecnologia de segurança indispensável para uma estratégia federal moderna de Zero Trust.

“Do ponto de vista da segmentação de rede, se alguém tem acesso a esse segmento de rede, é considerado confiável”, explicou Thorne. “Se você tiver uma brecha e eles tiverem acesso a esse segmento, eles poderão se mover livremente dentro dessa zona. Quando você analisa a microssegmentação, ela vai um passo além e modera o tráfego lateral entre os próprios servidores.”

De acordo com Thorne, o valor das soluções Zero Trust, como segmentação de rede e ZTS, em conjunto, vem de sua capacidade de interromper o movimento lateral e conter violações.

2. Zero Trust: crie resiliência contra ameaças complexas

Thorne também enfatizou por que a mentalidade de Zero Trust atendeu às necessidades exclusivas de segurança do setor federal.

“O Zero Trust foi uma dádiva de Deus para nós, no sentido de que estamos pressionando por mais microssegmentação. Fizemos um bom trabalho na segmentação de rede, mas ainda não chegamos ao próximo nível de microssegmentação”, disse Thorne.

Thorne incentivou as agências a começarem a criar o ZTS agora para combater o número crescente de ataques cibernéticos complexos contra agências federais.

“É algo que você quer analisar e começar a planejar, especialmente quando considera as violações recentes e as táticas que elas usaram. É novo no governo”, explicou.

3. Estratégias de contenção: interrompendo o movimento lateral em redes complexas

Ecoando o sentimento de Rob sobre a necessidade federal de microssegmentação, estava Jennifer Franks, diretora de informação e tecnologia para segurança cibernética do Escritório de Responsabilidade do Governo dos EUA (GAO). Franks descreveu os desafios únicos decorrentes da estrutura do governo federal.

“Como todos sabemos, os sistemas de TI que apoiam nossas agências estão inerentemente em risco”, disse Franks. “Isso realmente se deve ao fato de serem complexos, dinâmicos e geograficamente dispersos.”

A segurança cibernética nunca é única para todos — e isso é especialmente verdadeiro para agências federais. De acordo com Franks, as agências devem estar cientes de suas necessidades e desafios para garantir que sua estratégia de segurança seja eficaz.

" Nossas agências são federadas por natureza. Por causa disso e de nossa mudança para o trabalho remoto devido à pandemia, muitos de nós ainda estamos trabalhando nesse espaço de trabalho expandido. Está se tornando cada vez mais difícil para nossas agências proteger nossas redes, sistemas, recursos e, claro, dados, usando essa estratégia tradicional de perímetro”, disse Franks.

Franks defende que as agências adotem rapidamente uma mentalidade de contenção de violações. Essa abordagem pressupõe que as violações são inevitáveis e cria defesas para impedir seu movimento lateral dentro da rede.

4. Visibilidade da rede: ajudando as agências a lidar com a complexidade

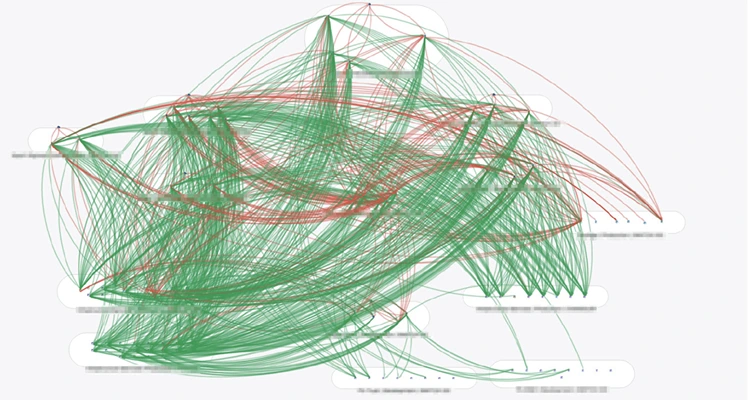

Em resposta às discussões sobre a complexidade da segurança cibernética federal, Gary Barlet ilustrou os recursos exclusivos da ZTS para visualizar e se adaptar ao cenário de aplicativos exclusivo das agências.

“Qualquer pessoa que esteja nesse negócio entende o quão complicadas as empresas estão ficando. Você tem multidões públicas, nuvens privadas, data centers, a lista continua”, explicou Barlet. “E os dias em que era possível dizer 'esse ativo está neste local' acabaram. Os aplicativos estão espalhados. Ser capaz de ver como esses aplicativos estão realmente se comunicando é absolutamente essencial para proteger uma empresa com Zero Trust.”

Uma peça persistente do quebra-cabeça da cibersegurança é a incerteza em torno do comportamento dos aplicativos, de acordo com Barlet. Contraintuitivamente, os desenvolvedores nem sempre têm o controle mais firme sobre o funcionamento interno de seus aplicativos.

“Muitas pessoas presumem que os desenvolvedores sabem exatamente como seus aplicativos são construídos e como eles se comunicam, e eu estou aqui para dizer que eles não sabem”, disse Barlet.

Isso significa que as equipes de segurança devem ser capazes de obter visibilidade detalhada das dependências de seus aplicativos.

“Às vezes, os aplicativos estão fazendo muitas coisas em segundo plano que não são necessárias, então poder visualizar o que realmente está acontecendo e como eles estão interagindo é absolutamente crucial se você quiser ter alguma chance de realmente proteger sua empresa internamente.”

Como parte da plataforma Illumio ZTS, as organizações podem usar um mapa de dependência de aplicativos para visualizar as comunicações de rede, identificar vulnerabilidades de segurança e criar políticas de segurança com base em suas necessidades exclusivas.

- Assista ao seminário completo e ouça as perguntas do público do painel.

- O Illumio está em andamento no FedRAMP Marketplace. Saiba mais aqui.

- Descubra como a Illumio ZTS pode ajudar sua agência governamental em illumio.com/solutions/government

.png)

.webp)