Seus endpoints estão falando pelas suas costas

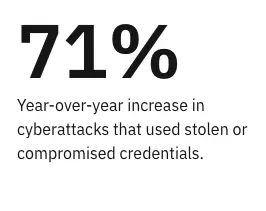

Pela primeira vez, o IBM X-Force Threat Intelligence Index 2024 descobriu que o abuso de contas válidas se tornou o ponto de entrada mais comum dos cibercriminosos nos ambientes das vítimas. Na verdade, 30% de todos os incidentes do ano passado foram executados com credenciais válidas.

Na mesma pesquisa, 84% dos incidentes críticos de infraestrutura poderiam ter sido mitigados com a implementação das melhores práticas e fundamentos de segurança, como acesso com privilégios mínimos, gerenciamento de patches etc.

É fundamental interromper o movimento lateral entre os pontos finais

É mais importante do que nunca limitar o movimento lateral de fora para dentro (começando na aplicação mais crítica) e de dentro para fora (começando na área mais comum em que uma brecha começa) disparou. No entanto, esse componente fundamental é frequentemente esquecido. O controle de ponto a ponto fornece segurança rápida e de baixo risco em alguns de seus dispositivos mais vulneráveis — laptops, VDIs e estações de trabalho.

O movimento lateral é o pior pesadelo dos profissionais de segurança cibernética. Infelizmente, embora as medidas de segurança de terminais possam ter sido implementadas, elas geralmente podem se concentrar apenas em limitar o movimento lateral dentro do próprio dispositivo ou entre uma VLAN específica do usuário e outras áreas. Isso pode falhar em limitar a movimentação da rede nesses ambientes macro e permite que um invasor encontre um dispositivo que possa ajudá-lo a se mover para um alvo de alto valor.

O caso do controle de ponto a ponto

Controlar o tráfego entre terminais não se trata apenas de vigilância; também se trata de limitar o fluxo de tráfego por padrão. Ao implementar controles rígidos nas interações de endpoints, as organizações podem reduzir significativamente a disseminação de invasores e impedir que o acesso se transforme em uma violação em grande escala. Dessa forma, um ataque usando credenciais válidas não terá como se mover.

Com a segmentação de terminais, as organizações podem deixar de dividir uma rede em zonas distintas e criar uma zona para cada dispositivo individual. Isso limita o acesso e controla a comunicação entre os endpoints somente ao que é necessário.

A segmentação Zero Trust (ZTS) é fundamental para criar segmentação de terminais de forma rápida e fácil. O ZTS permite uma abordagem consistente à microssegmentação em toda a superfície de ataque híbrida, permitindo que as organizações vejam e reduzam o risco nos endpoints, bem como na nuvem e nos data centers. O ZTS é fácil e simples de implementar em comparação com a tentativa de segmentação de terminais com ferramentas tradicionais.

Illumio Endpoint: exposição segura de terminais

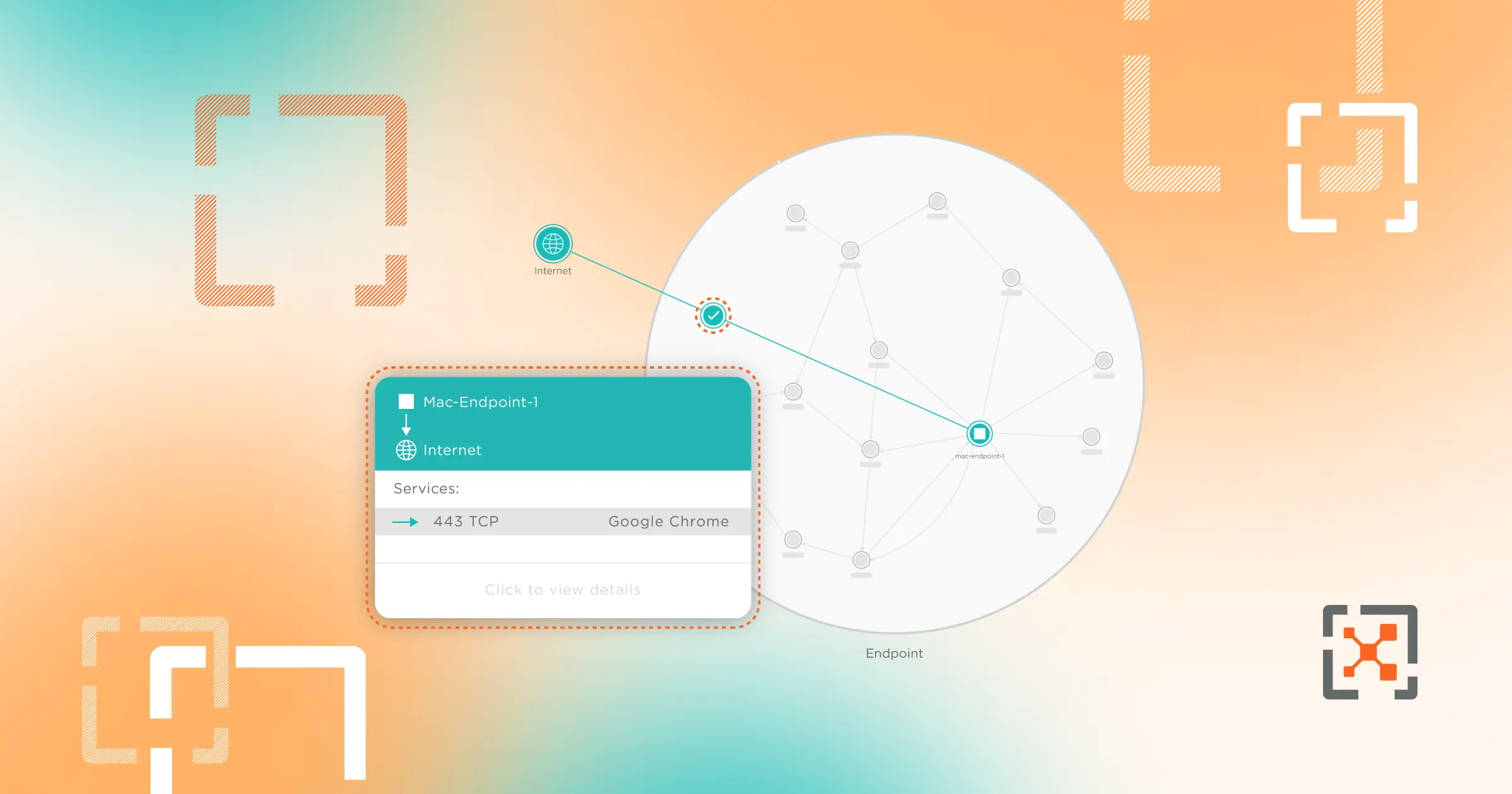

O Illumio Endpoint estende o ZTS a todos os seus endpoints, enfrentando o desafio crítico de implementar restrições granulares nas comunicações de ponto a ponto.

O Illumio Endpoint é simples:

- Consulte: Comece fornecendo visibilidade abrangente de todo o tráfego da rede, identificando quais exceções são necessárias para manter a continuidade operacional.

- Rascunho: Com essa visibilidade, estabeleça com confiança medidas de controle rígidas sem prejudicar inadvertidamente as atividades comerciais legítimas.

- Teste: monitore as políticas elaboradas antes de implementá-las.

- Aplique: quando você tiver certeza de que novas políticas estão prontas, implemente-as com um único clique.

Veja o Illumio Endpoint em ação:

Seus endpoints estão realmente falando pelas suas costas — com as ferramentas de segurança certas, você pode garantir que isso não aconteça. Ao adotar o controle de ponto a ponto como base de sua postura de segurança, você pode proteger sua organização contra uma violação, mesmo quando credenciais válidas forem roubadas.

Saiba mais sobre o Illumio Endpoint entrando em contato conosco hoje mesmo.

.png)