Refoque na resiliência cibernética: 3 melhores práticas para melhorar sua resiliência cibernética

Ao encerrarmos nossa série do Mês de Conscientização sobre Segurança Cibernética, voltamos nossa atenção para a resiliência cibernética e o que você pode fazer na infeliz situação em que uma violação ativa é detectada em sua rede.

Melhorar a resiliência cibernética envolve:

- Antecipar as ações que um atacante tomaria.

- As capacidades de resposta que uma organização mais gostaria de ter sob esses ataques.

- Garantir que esses recursos estejam disponíveis, treinados e operacionalmente prontos para um momento de necessidade.

O objetivo é passar de reativo para resiliente durante um ataque de ransomware ou outra violação. Mas antes que isso aconteça, você precisa saber como as violações funcionam — e as qualidades que as tornam bem-sucedidas.

Ouça Nathanael Iversen, evangelista-chefe da Illumio, explicar por que criar resiliência cibernética para sua organização é tão importante:

Continue lendo as 3 melhores práticas para melhorar a resiliência cibernética.

Como funcionam os ataques de ransomware

Quase todo ataque bem-sucedido segue esse padrão:

- A detecção falha. Apesar de todos os scanners, heurísticas, algoritmos e soluções orientadas por IA para encontrar a agulha no palheiro, os atacantes ainda obtêm sucesso. E quando conseguem violar o perímetro da rede ou o laptop de um usuário sem serem detectados, eles podem ir devagar, tomar seu tempo e aprender silenciosamente como expandir seu espaço. Instalar ransomware ou malware não é o primeiro passo, mas o último.

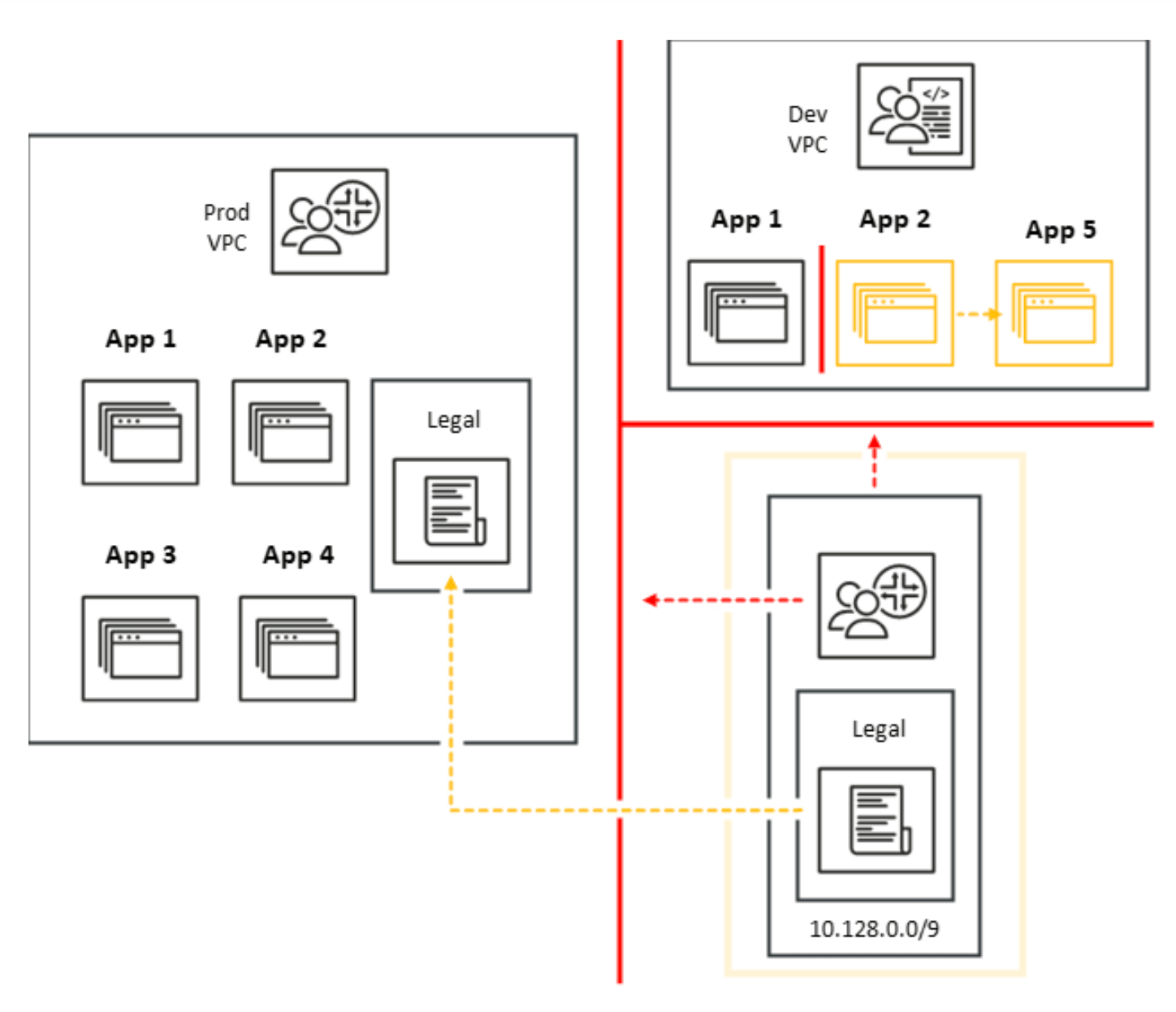

- A violação se espalha. Quando o acesso confiável a uma única máquina é estável, os invasores começam a explorar, espreitar e aprender da forma mais silenciosa e paciente que precisam para evitar a detecção. Infelizmente, redes planas sem segmentação são indefesas contra esse movimento.

- Os ativos essenciais estão comprometidos. É raro que os invasores comprometam imediatamente sistemas críticos. Geralmente, eles começam nos desktops dos usuários ou nos sistemas de tecnologia operacional (OT). Em seguida, eles filtram gradualmente de 10 a 20 sistemas antes de encontrar o caminho para bancos de dados, aplicativos ou serviços essenciais. Uma vez lá, eles podem exfiltrar dados, possivelmente violando as estruturas regulatórias. Como insulto final, o malware bloqueia os sistemas e pode até exigir resgate.

Com essa descrição simplificada, mas precisa, aprendemos as principais qualidades que tornam um ataque bem-sucedido.

Os ataques de ransomware são oportunistas e vivem do que a terra oferece.

Um ataque inicial fornece o primeiro ponto de acesso à rede: uma exploração conhecida, uma exploração de dia zero, uma mensagem de phishing criada por engenharia social ou simplesmente conectar um laptop a uma porta Ethernet. O escaneamento enumera hosts, portas abertas e serviços em execução: a superfície de ataque disponível.

A “carga útil” do ransomware é executada enquanto o descrito acima se repete para manter o acesso e continuar a propagação: um ataque de movimento lateral.

Podemos resumir isso de forma simples: as violações precisam mudar — a segmentação Zero Trust nãoas permite.

3 melhores práticas para melhorar sua resiliência cibernética

Como você pode se manter resiliente diante de um invasor desconhecido que provavelmente está usando uma coleção desconhecida de ferramentas de exploração? Aqui estão as três melhores práticas a serem usadas.

Implemente estratégias proativas e reativas de contenção de ransomware

Se você soubesse que uma violação foi suspeita ou descoberta em um pequeno número de laptops de usuários, você imediatamente desejaria fazer duas coisas: isolar os sistemas contaminados e colocar barreiras adicionais para manter os sistemas críticos seguros.

Isso deve informar o que você faz antes de uma violação.

Antes que uma violação ocorra, você tem a oportunidade de:

- Aumente a segmentação em torno do acesso administrativo.

- Garanta que a visibilidade baseada em riscos cubra todo o ambiente para que você possa facilmente

- descubra e rastreie qualquer porta ou protocolo em todo o ambiente computacional.

- Pré-posicione políticas de segmentação fortemente restritivas e reativas.

Talvez você não ative essas políticas diariamente, mas quais ambientes você gostaria de fechar em um instante se um ataque estivesse ativo? Essas são as políticas reativas que sua equipe de segurança deve criar e ser treinada para implementar com antecedência.

Feche proativamente portas desnecessárias, arriscadas e normalmente abusadas

Portas altamente conectadas concentram riscos porque normalmente se comunicam com a maioria ou com todo um determinado ambiente. Isso significa que todo o ambiente os está ouvindo e deve ser protegido da tentativa de um hacker de se espalhar de um ambiente para outro.

As portas ponto a ponto são arriscadas porque são escritas para funcionar de qualquer máquina para qualquer máquina. O problema é que ninguém quer que eles funcionem universalmente — alguns dos vetores de ransomware mais populares usam essas portas. Na verdade, 70% de todos os ataques de ransomware usam o protocolo de desktop remoto (RDP) para violar uma rede.

Portas conhecidas são problemáticas. Eles têm uma longa história com muitas vulnerabilidades publicadas e conhecidas contra eles. E geralmente estão ativados por padrão, mesmo que não sejam destinados ao uso. Fechá-los reduz imediatamente a superfície de ataque.

A segmentação Zero Trust pode controlar portas de risco em poucas horas, reduzindo radicalmente o risco de propagação de uma violação.

Isole aplicativos de alto valor não afetados e/ou sistemas infectados

Os atacantes querem obter ativos de alto valor porque a maioria dos sistemas de usuários não tem dados suficientes para atender a uma demanda bem-sucedida de ransomware.

Você já deve conhecer os sistemas e os dados mais importantes em seu ambiente. Então, por que não colocar uma barreira rígida em torno de cada um desses aplicativos, tornando quase impossível para um hacker entrar neles lateralmente?

Esse é um projeto de baixo esforço e alta recompensa que qualquer organização pode realizar em algumas semanas com a Segmentação Zero Trust.

A segmentação Zero Trust cria resiliência cibernética

A segmentação Zero Trust aplica o princípio do acesso com menos privilégios à segmentação em nuvem, dispositivos de usuário e ativos de datacenter. Ao responder a um incidente, o recurso mais essencial é bloquear rapidamente a comunicação de rede em qualquer porta em um aplicativo, ambiente, local ou em toda a rede global.

Essa capacidade fundamental fornece controle para conter violações, estabelecer zonas limpas e contaminadas e permite que a equipe se mova com confiança para restaurar os sistemas e colocá-los na zona “limpa”. Sem isso, o jogo de “whack-a-mole” continua por meses.

As violações dependem de portas de rede abertas para serem movidas. Mas a segmentação Zero Trust é a solução mais poderosa disponível para impedir que as violações se espalhem.

Comece a criar uma resiliência cibernética mais forte agora

A porta que não está aberta não pode conter uma tentativa de violação.

Isso significa que toda vez que você restringe sua política de segmentação, você está efetivamente:

- Reduzindo o tamanho da rede operacional.

- Eliminando caminhos para descoberta, movimentação lateral e propagação de malware.

Melhorar seu controle sobre a conectividade é um dos recursos mais importantes de que você precisa para criar uma resiliência cibernética mais forte. Uma implantação de segmentação Zero Trust baseada em riscos pode melhorar radicalmente a resiliência cibernética em menos tempo do que você imagina.

O Mês de Conscientização sobre Segurança Cibernética deste ano proporcionou a oportunidade de refletir, reorientar e planejar maneiras de melhorar sua postura de segurança. Obrigado por se juntar a nós.

.png)

.webp)