Resiliência cibernética, plano estratégico da CISA e prova de segmentação de confiança zero

Os ataques cibernéticos estão se tornando mais frequentes e sofisticados a cada dia — por que as estratégias de segurança cibernética não estão acompanhando?

A cobertura jornalística deste mês se concentrou em soluções para esse problema cada vez maior: o Plano Estratégico CISA 2023-2025, as estratégias de segurança Zero Trust e a eficácia da Segmentação Zero Trust.

Redução de riscos e resiliência: a nova estrela norte da cibersegurança

Com o Plano Estratégico CISA 2023-2025 lançado este mês, Andrew Rubin, CEO e cofundador da Illumio, abordou a importância do documento no contexto do cenário atual de ameaças em seu artigo da Fortune, Os EUA estão atrasados para uma mudança dramática em sua estratégia de segurança cibernética, mas a mudança está finalmente chegando.

De acordo com Rubin, “Ainda estamos perdendo muito dinheiro com o ransomware. É claro que a forma como abordamos a cibersegurança está errada — e depende de todos nós.”

Ele descreve algumas estatísticas importantes de ransomware que mostram as implicações da forma como abordamos a segurança atualmente:

- 649 entidades de infraestrutura crítica dos EUA foram atingidas por ataques de ransomware, de acordo com o FBI.

- Quase 90% de todos os setores de infraestrutura crítica dos EUA foram atingidos por um ataque bem-sucedido de ransomware em 2021, de acordo com o Internet Crime Complaint Center (IC3) do FBI.

- Mais de 76% das organizações foram atacadas por ransomware e 66% sofreram pelo menos um ataque à cadeia de suprimentos de software somente nos últimos dois anos.

- O mundo gastará quase 170 bilhões de dólares em segurança cibernética em 2022, dos quais quase 20 bilhões serão gastos pelo governo federal dos EUA.

Apesar dos contínuos alertas para a liderança em segurança cibernética na forma de ataques incessantes de ransomware, Rubin acredita que “estamos avançando muito lentamente em um cenário de ameaças que muda mais rápido a cada dia”.

O Plano Estratégico CISA 2023-2025 é muito importante porque reconhece o que estamos errando com a segurança, mas também “traça um novo caminho a seguir: baseado na resiliência”, explicou ele.

“Essa é uma mudança evidente e deliberada das abordagens tradicionais de segurança de manter os ataques afastados (prevenção) e detectá-los rapidamente quando eles ultrapassam o perímetro”, disse ele. “Os modelos de segurança tradicionais nos quais confiamos há décadas não foram projetados para resolver os problemas causados por um cenário hiperconectado que prioriza o digital.”

É inevitável que os ataques atuais de ransomware e outros malwares violem o perímetro e evitem a detecção. As organizações devem estar prontas para enfrentar atacantes ágeis com estratégias de segurança igualmente dinâmicas. Isso é o que Rubin define como “a era da contenção de violações e resiliência”.

“As organizações estão se concentrando em isolar e minimizar as violações para reduzir o impacto e se recuperar muito mais rapidamente. Estamos nos concentrando em melhorar a visibilidade em redes, cargas de trabalho, terminais e infraestrutura crítica, já que você não pode defender o que não pode ver. A redução de riscos e a resiliência estão finalmente servindo como a estrela norte da segurança cibernética”, disse ele.

Rubin vê o novo plano da CISA como evidência de que o setor de segurança, bem como a liderança em segurança dos setores público e privado, estão se esforçando para atender às novas realidades impostas pelo ransomware em constante evolução e outros ataques cibernéticos. Ele reiterou essa visão em seu comentário para o artigo da Bloomberg Law, Os ataques cibernéticos apoiados pela nação escalam o impulso para reforçar os escudos de dados.

“Todos nós falamos sobre a parceria público-privada como a chave para a segurança cibernética”, disse Rubin à Bloomberg Law. “O governo tem que trabalhar com a indústria privada, a indústria privada tem que trabalhar com o governo, e acho que provavelmente estamos em uma posição melhor do que nunca. A CISA está fazendo um ótimo trabalho ao se incorporar nessa conversa, especialmente recentemente.”

O Plano Estratégico da CISA mostra a mudança federal para a cibersegurança baseada em resiliência

O plano é o primeiro plano estratégico abrangente desse tipo da CISA desde que a agência foi criada em 2018. Dille delineou os quatro objetivos principais do plano:

- Garanta a defesa e a resiliência do ciberespaço.

- Reduza o risco cibernético e fortaleça a resiliência da infraestrutura crítica dos EUA.

- Fortalecer a “colaboração operacional e o compartilhamento de informações em todo o país” entre o governo e o setor privado.

- Unifique a agência internamente eliminando os silos organizacionais, aumentando o valor dos serviços da agência e aumentando a satisfação das partes interessadas.

Barlet, da Illumio, aplaudiu a meta da CISA de unificar a agência. Mas ele também enfatizou que as metas serão difíceis de alcançar sem financiamento contínuo e recursos suficientes.

“A meta da CISA de unificar as agências fortalecerá o compartilhamento de informações e recursos, mas sem um esboço claro das prioridades de financiamento, os ciberatacantes sempre estarão um passo à frente enquanto o governo atua com pesos nos tornozelos”, disse Barlet.

Apesar desses desafios, Barlet continua otimista sobre a direção da segurança cibernética federal, conforme refletido no novo plano da CISA.

“A CISA ainda é uma agência nova e a emissão desse plano estratégico indica seu compromisso de impulsionar mudanças de uma forma enorme”, disse ele. “Estou empolgado em ver o governo federal começar a adotar uma estratégia de segurança cibernética baseada em resiliência.”

A segmentação Zero Trust é fundamental para o verdadeiro Zero Trust

As metas da CISA para resiliência cibernética são alcançadas com uma abordagem de segurança Zero Trust. E a base do Zero Trust é implementar a microssegmentação, também chamada de Segmentação Zero Trust.

Na verdade, a empresa de análise de segurança ESG descobriu que 81 por cento dos líderes de segurança pesquisados consideram a Segmentação Zero Trust fundamental para qualquer iniciativa bem-sucedida de Zero Trust, incluindo a resiliência cibernética.

No artigo da VentureBeat, Por que obter a microsegmentação correta é a chave para o Zero Trust, Louis Columbus explicou como a segmentação Zero Trust funciona como parte de uma estratégia Zero Trust. Ele também apresentou insights sobre a segmentação Zero Trust de um webinar recente com PJ Kirner, CTO e cofundador da Illumio, e David Holmes, analista sênior da Forrester, em seu artigo.

De acordo com a Columbus, o Zero Trust se tornou uma prioridade significativa para líderes de segurança e negócios que precisam de uma estratégia de segurança melhor do que os constantes “tiroteios” com ransomware e outros ataques cibernéticos. Columbus diz que uma mentalidade de “supor uma violação” está impulsionando o planejamento do Zero Trust, incluindo a implementação de controles de segurança como a Segmentação Zero Trust.

“As técnicas tradicionais de segmentação de rede não estão conseguindo acompanhar a natureza dinâmica das cargas de trabalho da nuvem e do data center, deixando as tecnologias vulneráveis a ataques cibernéticos”, explica Columbus. “Abordagens mais adaptativas à segmentação de aplicativos são necessárias para interromper o movimento lateral em uma rede.”

Mas implementar a segmentação Zero Trust pode ser um desafio. Em seu recente webinar, The Time for Microsegmentation is Now, Kirner e Holmes ofereceram três conselhos importantes para organizações que estão iniciando sua jornada de Zero Trust.

1. Comece pequeno, crie políticas básicas primeiro e resista à segmentação excessiva de uma rede.

Como explicou Holmes, “Talvez você queira aplicar primeiro os controles em torno de, digamos, um serviço não crítico, para ter uma ideia de como é o fluxo de trabalho. Se você errou em alguma parte da política, pode aprender como lidar com isso antes de divulgá-la em toda a organização.”

2. Alcance os ativos e segmentos mais críticos enquanto eles planejam implementar a segmentação Zero Trust.

Kirner disse que a Illumio aprendeu que combinar o estilo de microssegmentação que abrange a localização das cargas de trabalho e o tipo de ambiente é uma etapa essencial durante o planejamento.

3. Não baseie as políticas de segmentação em Endereços IP.

Isso se deve à forma como as arquiteturas de contêineres de microsserviços estão aumentando a quantidade de tráfego leste-oeste nos data centers.

Em vez disso, Holmes e Kirner aconselharam que a meta das organizações deveria ser definir e implementar uma abordagem de segmentação de confiança zero mais adaptável, que possa se adaptar continuamente às necessidades de uma organização.

Para alcançar a resiliência cibernética, os líderes de segurança apontam para o Zero Trust e a implementação da Segmentação Zero Trust.

“Obter a microssegmentação correta é a base de uma estrutura Zero Trust bem-sucedida”, disse Columbus. “Ter uma arquitetura de microssegmentação adaptável que pode se flexibilizar e mudar à medida que a empresa cresce e adiciona novas unidades ou divisões de negócios pode manter a empresa mais competitiva e, ao mesmo tempo, reduzir o risco de uma violação.”

Obtenha mais informações sobre Zero Trust de Kirner e Holmes neste webinar Q & A.

Bishop Fox: A segmentação Zero Trust interrompe os atacantes em menos de 10 minutos

Uma recente emulação de ataque de ransomware realizada pela Bishop Fox descobriu que a segmentação Zero Trust é uma estratégia comprovada para combater o ransomware, especialmente quando combinada com serviços de detecção e resposta de terminais (EDR).

Nancy Liu detalhou o artigo de descobertas da emulação em seu artigo para o SDXcentral, Ransomware Attack Emulation revela a eficácia da segmentação Zero-Trust.

De acordo com Liu, a emulação do Bishop Fox foi mapeada para a estrutura MITRE ATT & CK e foi baseada nas táticas, técnicas e procedimentos (TTPs) dos atores de ameaças reais.

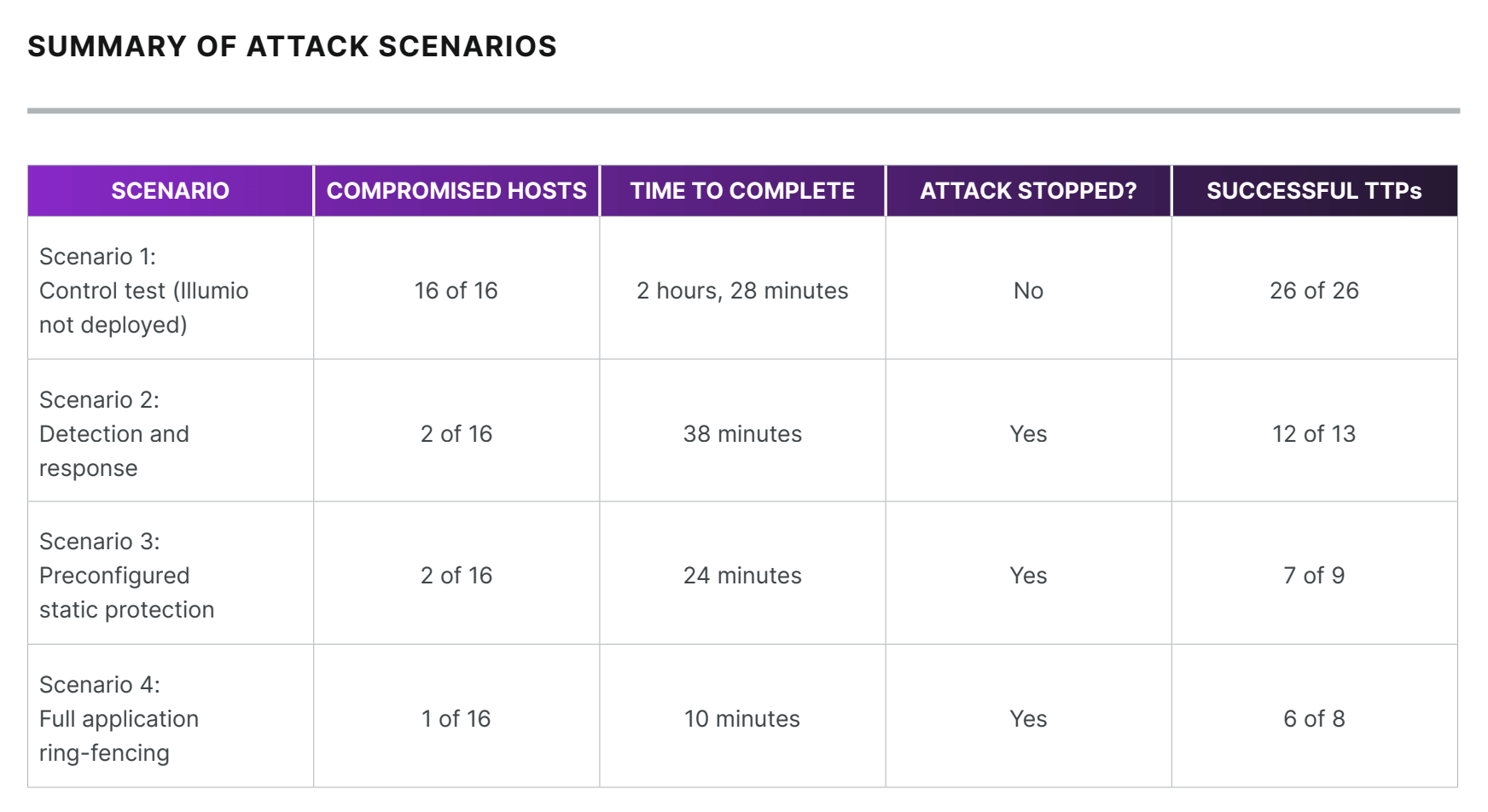

Liu relata as principais descobertas do Bispo Fox, também resumidas no gráfico abaixo:

- No cenário sem proteção de segurança, o atacante violou todos os hosts em 2,5 horas em uma rede sem nenhuma proteção, e todos os 26 TTPs disponíveis para o hacker foram executados.

- No cenário usando apenas EDR, o atacante violou a rede em 38 minutos e 12 dos 13 TTPs disponíveis foram executados

- Mas no cenário com EDR e Illumio Zero Trust Segmentation, o atacante foi detido em apenas 10 minutos e 6 dos 8 TTPs disponíveis para o hacker foram executados.

Liu conversou com Trevin Edgeworth, diretor de prática da equipe vermelha da Bishop Fox, para obter informações sobre as descobertas de Bishop Fox. Embora a quantidade de tempo necessária para deter um hacker seja importante, Edgeworth também aponta para a capacidade de limitar a quantidade de TTPs que um malfeitor pode usar.

“Eu diria que a medida da quantidade de TTPs que eles conseguem realmente passar é uma ótima métrica. Mas os números também não devem ser descontados nesse [teste]. Foram duas horas de atividades que conseguimos reduzir para 10 minutos”, disse Edgeworth.

Como explica Liu, o Zero Trust é frequentemente descrito como uma “filosofia, uma abordagem ou uma estratégia de segurança”. Mas a emulação de Bishop Fox mostra que controles específicos de Zero Trust, como a Segmentação Zero Trust, têm evidências reais baseadas em métricas.

Saiba mais sobre a plataforma de segmentação Illumio Zero Trust:

- Baixe nosso guia detalhado sobre como alcançar a segmentação Zero Trust com o Illumio.

- Veja por que a Forrester nomeou a Illumio como líder em Zero Trust e microssegmentação.

- Saiba como a HK Electric garante sua confiabilidade de fornecimento impecável de 99,999% ao implantar a segmentação Illumio Zero Trust.

- Entre em contato conosco para descobrir como a Illumio pode ajudar a fortalecer suas defesas contra ameaças à segurança cibernética.

.png)

.webp)