Como a microsegmentação ajuda você a cumprir as obrigações de segurança da CCPA

A Lei de Privacidade do Consumidor da Califórnia (CCPA) entrou em vigor em 1 de janeiro de 2020, e a auditoria e a fiscalização começaram em 1º de julho. Esse novo regulamento de privacidade terá um impacto significativo nas iniciativas de privacidade não apenas na Califórnia, mas também nas organizações que têm operações comerciais significativas no estado e, portanto, estão coletando ou têm acesso aos dados dos residentes da Califórnia.

A maioria das discussões iniciais sobre a CCPA se concentrou na obrigação das empresas de honrar as solicitações dos residentes da Califórnia de acessar, excluir e cancelar a coleta de dados. Se você é residente da Califórnia, está muito familiarizado com os incessantes avisos de privacidade que aparecem toda vez que você visita um site. O outro tópico da conversa em torno da CCPA se concentrou na obrigação de parar de vender dados do consumidor mediante solicitação de um indivíduo.

Há uma pequena seção no documento da CCPA que se concentra em violações de dados e segurança. Na minha opinião, as violações descritas nessas cláusulas têm um impacto significativamente maior na marca de uma empresa e no crescimento futuro da receita. Os litigantes privados não perderam tempo entrando com ações judiciais de acordo com a nova lei. Por exemplo, a Marriott International anunciou uma violação, que impactou 5,2 milhões de clientes, em 31 de março de 2020. Alguns dias depois (3 de abril), um consumidor da CA entrou com uma ação coletiva contra a empresa sob a cláusula de violação de dados da CCPA. Se você quiser saber mais sobre esse caso e ações legais semelhantes, o escritório de advocacia de privacidade Kelley Drye publica um resumo trimestral de litígios da CCPA.

Com toda essa conversa sobre regulamentações, você pode estar se perguntando qual o papel da microssegmentação na CCPA e como você pode usar a microssegmentação para lidar com a exposição à violação de dados da CCPA.

Então, com isso em mente, vamos nos aprofundar no que é a CCPA e nos concentrar nos requisitos de segurança e proteção contra violações de dados. (Aviso legal: embora eu tenha consultado as equipes jurídicas e de segurança da Illumio sobre o conteúdo deste blog, as informações não devem ser consideradas como aconselhamento jurídico.

O que é CCPA?

Oficialmente chamada de AB-375, a Lei de Privacidade do Consumidor da Califórnia (CCPA) é uma lei estadual destinada a melhorar os direitos de privacidade e a proteção do consumidor para residentes da Califórnia, Estados Unidos. O projeto foi aprovado pela Assembleia Legislativa do Estado da Califórnia e sancionado em 28 de junho de 2018 e entrou em vigor em janeiro 1 de 2020.

Quem é obrigado a cumprir a CCPA?

Sua organização é legalmente obrigada a cumprir a CCPA se atender aos seguintes critérios: (1) opera com fins lucrativos e (2) coleta informações pessoais de consumidores residentes da Califórnia e (3) está fazendo negócios na Califórnia — E também ultrapassa pelo menos um dos limites listados: (1) a receita bruta anual excede $25 milhões ou (2) compra, recebe, compartilha ou vende anualmente informações pessoais de 50.000 consumidores ou mais, residências, ou dispositivos, ou (3) obtém mais de 50% de sua renda anual receita da venda de informações pessoais dos consumidores.

Além disso, uma entidade é considerada uma “empresa” e coberta pela CCPA se controlar ou for controlada por uma entidade que atenda aos critérios acima e compartilhe a marca comum com essa entidade.

O termo jurídico nesta seção é um pouco confuso, então, como lembrete, consulte seu advogado para determinar se sua empresa está coberta pela CCPA.

Quais são as obrigações das organizações cobertas pela CCPA?

Muitos escritórios de advocacia de nível 1 e nível 2 publicaram artigos sobre esse tópico, então não vou gastar muito tempo com isso. O Google é seu amigo. Resumindo, as obrigações incluem, mas não estão limitadas a:

- Forneça aos consumidores uma maneira clara de cancelar a venda de informações pessoais do consumidor pela empresa. (Observe que as informações pessoais não são iguais às PII. Veja a próxima pergunta para obter mais detalhes.)

- Notifique o consumidor sobre suas práticas de coleta, venda e divulgação de dados.

- Forneça ao consumidor a capacidade de acessar as informações pessoais coletadas.

- Forneça ao consumidor a capacidade de apagar/solicitar a exclusão de informações pessoais coletadas pela empresa.

- Implemente procedimentos de segurança razoáveis para proteger os dados do consumidor contra violações de dados.

O que é considerado informação pessoal de acordo com a CCPA?

Observe que a linguagem da CCPA se refere às informações pessoais e não apenas às PII (informações de identificação pessoal). A definição de informações pessoais de acordo com a CCPA também é bastante ampla e inclui, mas não está limitada às seguintes categorias:

- Identificadores diretos — nome real, pseudônimo, endereço postal, números de previdência social, carteira de motorista, informações do passaporte e assinatura. Eles são considerados PII.

- Identificadores indiretos — cookies, beacons, tags de pixel, números de telefone, endereços IP, nomes de contas.

- Dados biométricos — face, retina, impressões digitais, DNA, gravações de voz, dados de saúde. Eles são considerados PII.

- Geolocalização — histórico de localização por meio de dispositivos.

- Atividade na Internet — histórico de navegação, histórico de pesquisa, dados sobre interação com uma página da web, aplicativo ou anúncio.

- Informações confidenciais — características pessoais, comportamento, convicções religiosas ou políticas, preferências sexuais, dados de emprego e educação, informações financeiras e médicas.

Você deve consultar seu advogado e suas equipes de segurança para confirmar as categorias cobertas pelas cláusulas de segurança de privacidade e violação de dados da CCPA. Essa análise ajudará você a determinar o escopo de suas obrigações de segurança relacionadas à CCPA.

Como você provavelmente está pensando no CCPA do ponto de vista da exposição à violação de dados, quero clicar duas vezes sobre esse problema.

Quais são as obrigações de segurança de acordo com a CCPA?

O documento oficial da CCPA é surpreendentemente curto e, se você tiver a chance de lê-lo, perceberá que não há linguagem prescritiva sobre segurança de dados. Inclui a cláusula de violação de dados, que cria um direito privado de ação para violações de dados decorrentes da falha em manter a “segurança razoável” de acordo com o Código Civil 1798.81.5 (d) (1) (A) da Califórnia. (Outro lembrete para verificar com seu advogado).

Também inclui uma linguagem sobre os direitos de violação de dados do consumidor, o que penaliza as empresas cobertas por violações decorrentes de uma “violação do dever de implementar e manter procedimentos e práticas de segurança razoáveis”.

Qual é a recomendação para implementar “medidas de segurança razoáveis”?

A CCPA não fornece orientação prescritiva sobre “segurança razoável”. Kamala Harris, que era a CA State AG durante a elaboração da lei, opinou no Relatório de Violação de Dados da CA 2012-2015 que o estado considera os 20 principais controles de segurança do Center for Internet Security (CIS) como base para procedimentos e práticas de segurança razoáveis. Não houve nenhuma atualização dessa opinião do atual CA State AG, Xavier Becerra, portanto, podemos supor que as recomendações de 2016 ainda se mantêm.

Quais são os 20 principais controles de segurança do CIS?

O CIS Top 20 Security Controls Framework existe há mais de 10 anos e é atualizado com frequência. A estrutura é derivada dos padrões de ataque mais comuns destacados nos principais relatórios de ameaças e examinados por uma comunidade muito ampla de profissionais do governo e do setor. Ele reflete o conhecimento combinado de especialistas forenses e de resposta a incidentes comerciais e governamentais. Não é surpresa que a CA State AG recomende essa estrutura como base, porque muitas organizações já adotam essa abordagem e, em seguida, ampliam os controles para atender aos requisitos específicos de seu ambiente.

Só para ficar claro, você não pode confiar em um único produto para implementar esses controles. O ideal é que você deseje uma solução que ofereça suporte à ativação desses controles e tenha APIs robustas para funcionar bem com seus outros investimentos em segurança, como SIEM, scanners de vulnerabilidade, CMDB, SCMs, orquestração de contêineres etc.

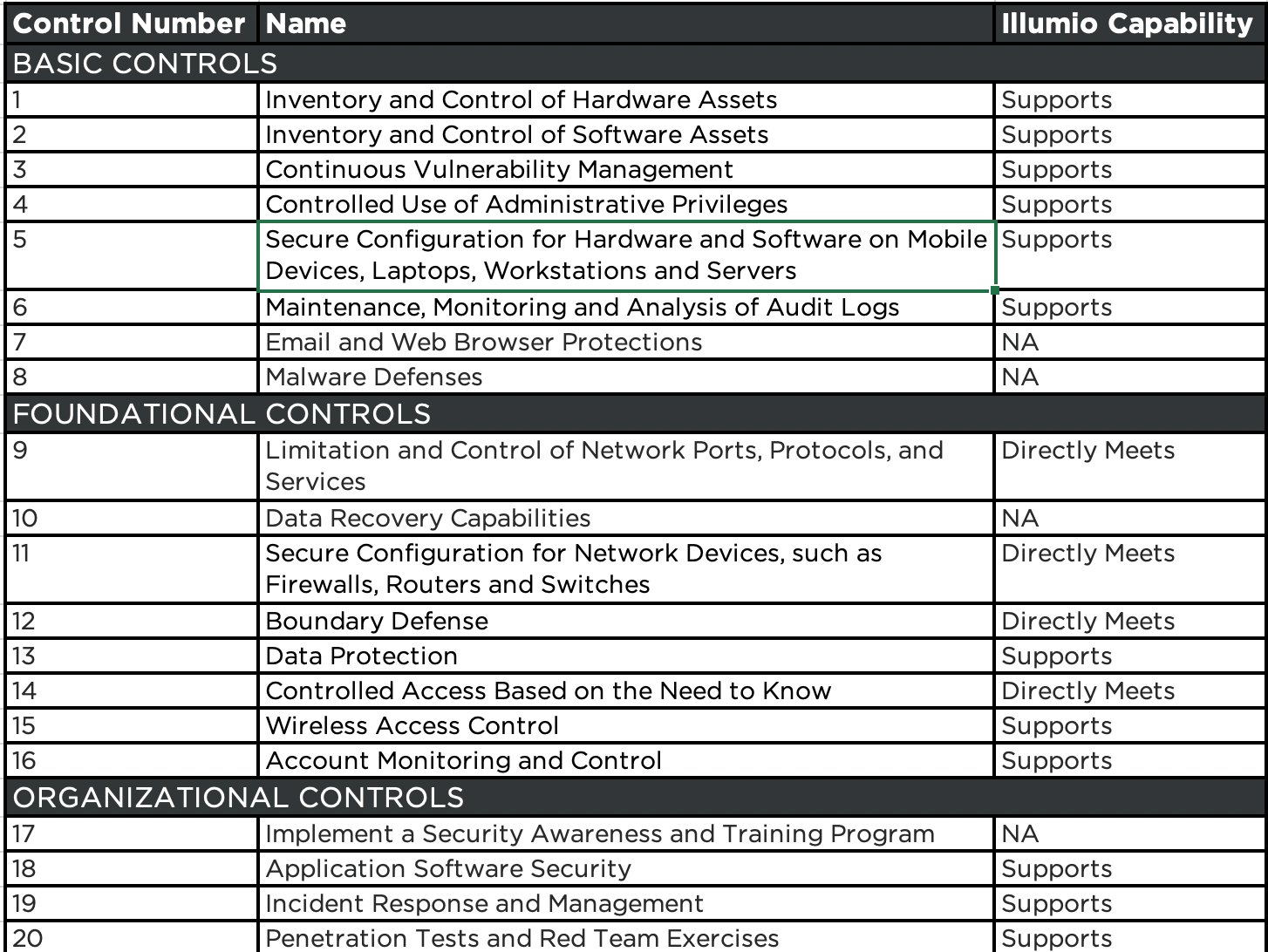

O Illumio atende e suporta diretamente 16 dos 20 principais controles de segurança da CEI. Aqui está um mapeamento de alto nível para facilitar a visualização. Recentemente, criei um blog separado sobre Mapping Illumio to the CIS Top 20 Controls se você quiser clicar duas vezes em cada um desses controles. (Observação: “suportes” na coluna de recursos do Illumio significa que os clientes usam dados ou recursos do Illumio para ativar uma parte do controle.

Como as organizações podem usar o Illumio e o CIS Top 20 Security Controls Framework para viabilizar os requisitos de “medidas de segurança razoáveis” da CCPA?

Se você adotou os 20 principais controles do CIS para cumprir suas obrigações de segurança da CCPA, você pode usar o Illumio para:

- Obtenha melhor visibilidade e avalie com eficácia o escopo das obrigações de segurança. A CCPA exige que as organizações criem e mantenham um inventário de todos os recursos e aplicativos que coletam e armazenam dados do consumidor. Para resolver isso, o Illumio fornece visibilidade em tempo real. Você pode usar o mapa de dependência do aplicativo para começar a criar seu inventário e validar a precisão das informações normalmente encontradas em ferramentas estáticas e pontuais, como gerenciamento de ativos e sistemas CMDB. Com pouco esforço, você pode ver quais aplicativos, armazenamentos de dados, máquinas, cargas de trabalho e terminais estão no escopo da CCPA e quais conexões e fluxos estão autorizados.

- Reduza seu superfície de ataque e dificulte que pessoas mal-intencionadas acessem seus dados da CCPA. O Illumio ajuda você a projetar e aplicar políticas para proteger aplicativos e tráfego entre cargas de trabalho, entre cargas de trabalho e usuários e entre endpoints de usuários, programando os firewalls de estado de camada 3/camada 4 que residem em cada host.

- Mantenha e monitore sua microssegmentação postura de segurança. Os agentes da Illumio, mais conhecidos como VENs, agem como sensores e monitoram continuamente seu ambiente em busca de novas conexões de carga de trabalho e de usuário final, além de mudanças na conectividade com quaisquer dados e aplicativos que estejam no escopo da CCPA. Ele também pode bloquear conexões não autorizadas ou tentativas de conexão.

- Aumente o tempo de conformidade de segurança. O prazo final da CCPA era 1 de janeiro de 2020. A fiscalização, as auditorias e os relatórios começaram em 1 de julho de 2020. A Illumio ajudará a atender aos controles do CIS 20 rapidamente, acelerando o planejamento e o design com visibilidade em tempo real e modelagem de políticas baseada em rótulos. Uma solução de microssegmentação em nível de host com vários sistemas operacionais significa que você não precisa rearquitetar sua rede/SDN.

Se você quiser saber mais sobre os recursos do Illumio, confira o IllumioCore.

.png)

.webp)