3 qualidades a serem buscadas em uma plataforma de segmentação Zero Trust

Quando os ataques cibernéticos ocorrem, eles atacam rapidamente.

Em minutos, dezenas de milhares de dispositivos estão bloqueados. Os negócios são interrompidos. O pedido de resgate começa.

A melhor maneira de se proteger contra ataques cibernéticos que se espalham pela sua rede é implantar a Segmentação Zero Trust, aplicando controles de acesso que bloqueiam os caminhos dos quais as violações, como o ransomware, dependem. Dessa forma, mesmo que um ataque entre na rede, ele não poderá se espalhar. O ataque continua sendo uma única faísca, não um incêndio.

Mas nem todas as abordagens da Segmentação Zero Trust protegem contra ataques cibernéticos da mesma forma. Algumas abordagens são mais eficazes do que outras.

Com base em nossa experiência de trabalho com organizações líderes, como serviços financeiros, saúde, hospitalidade e varejo, podemos dizer que a segmentação funciona melhor quando:

- Abrangente, protegendo o máximo possível dos ativos de TI de uma organização, independentemente de onde esses ativos estejam localizados.

- Gerenciável, fácil de configurar e, criticamente, fácil de configurar corretamente, para que as regras de segmentação funcionem conforme o esperado.

- Responsivo, para que, quando os ataques ocorram, as equipes de segurança possam responder rapidamente, isolando os dispositivos infectados para evitar que o ataque se espalhe ainda mais.

Aqui estão três qualidades da plataforma de segmentação Illumio Zero Trust que a tornam tão eficaz na proteção contra a propagação de ataques cibernéticos.

A proteção da Illumio é abrangente

Vamos começar com a escalabilidade. A Illumio pode oferecer suporte a uma ampla variedade de ambientes de clientes, desde implantações muito pequenas para nossos clientes de empresas de médio porte até alguns dos maiores e mais complexos ambientes do mundo. Os clientes podem escalar à medida que o tamanho e o escopo de seu próprio ambiente aumentam.

O que diferencia a Illumio é nossa facilidade de uso e implantação com a capacidade de escalar rapidamente. Isso dá aos clientes a tranquilidade de saber que, à medida que crescem, seu provedor de segmentação Zero Trust cresce com eles.

O Illumio escala até 200.000 cargas de trabalho gerenciadas ou mais de 700.000 cargas de trabalho não gerenciadas em uma única implantação, fornecendo ampla proteção contra ransomware. Para fornecer um painel único de visibilidade, a Illumio também oferece suporte a uma ampla variedade de ambientes de clientes na nuvem, no local e em ambientes híbridos.

Os sistemas operacionais suportados incluem Windows, Linux, Solaris e AIX. O Illumio também oferece suporte a ambientes de nuvem e contêiner, incluindo AWS, Azure, Kubernetes, Google Cloud Platform (GCP), IBM Cloud e Oracle, só para citar alguns. Essa flexibilidade é cada vez mais importante à medida que mais empresas adotam estratégias multinuvem.

Além de tudo isso, a Illumio também oferece suporte a ambientes de IoT/OT que são importantes em muitos ambientes de saúde e manufatura. E a Illumio está constantemente inovando e adicionando novas plataformas à lista!

O Illumio permite que as equipes de segurança adotem uma solução de segmentação abrangente para todos os seus ambientes locais, na nuvem e híbridos, permitindo um único painel de visibilidade.

A proteção da Illumio é gerenciável

A solução da Illumio é mais fácil de gerenciar, em parte porque sua filosofia de segurança é muito simples.

Mantendo-se fiel às metas de design da segurança Zero Trust, ou seja, não confie em nada por padrão, o Illumio bloqueia todo o tráfego por padrão e só permite a passagem de tráfego explicitamente autorizado. O mecanismo de políticas da Illumio permite apenas um comando — permitir a passagem do tráfego — em suas políticas de segurança.

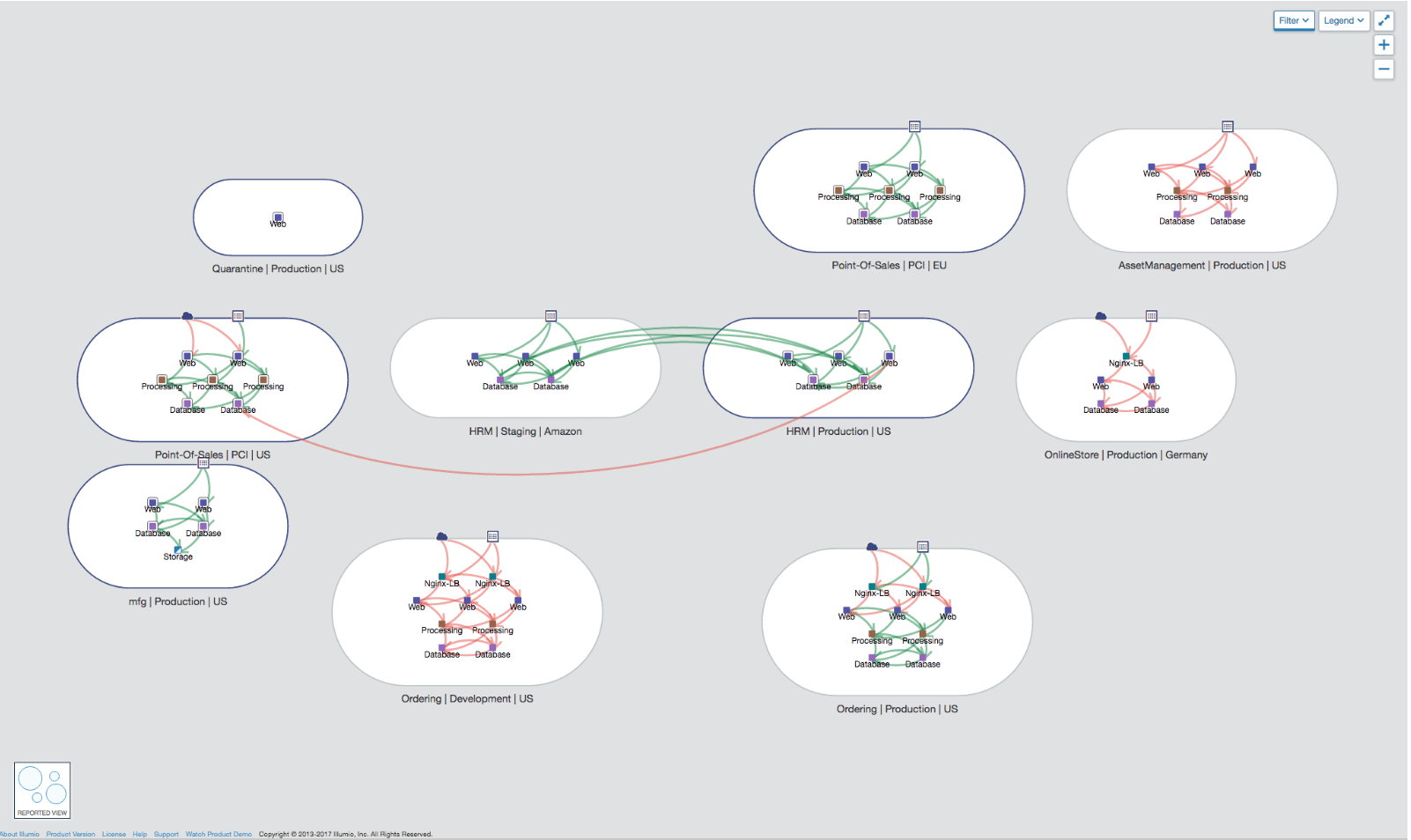

Essa restrição de design acaba simplificando bastante as políticas de segurança. O mapa de dependência de aplicativos da Illumio mostra às equipes de segurança, proprietários de aplicativos e outras partes interessadas o tráfego necessário para dar suporte a operações comerciais legítimas. Usando essas informações, as partes interessadas definem políticas que permitem esse tráfego legítimo.

O Illumio bloqueia todo o resto. Em poucos dias ou até mesmo em poucas horas, as equipes podem analisar padrões de tráfego, definir políticas, modelar essas políticas sem imposição para ajustes adicionais e, em seguida, implantar uma segmentação Zero Trust eficaz que protege até mesmo os data centers mais movimentados e complexos contra malware.

O modelo de segurança usado por outras plataformas é mais complexo. Ele oferece às equipes de segurança vários comandos para criar políticas: Permitir, Bloquear, Substituir e Rejeitar. Como todo o tráfego não é bloqueado por padrão, a aplicação da segurança depende de as regras estarem na ordem correta.

Por exemplo, o tráfego dentro de um data center pode estar bloqueado, mas o tráfego de e para um aplicativo pode ser permitido, a menos que esse tráfego vá para um endereço IP externo, caso em que está bloqueado.

Com cenários como esse e cenários ainda mais complexos, é fácil que as regras sejam ignoradas ou mal compreendidas, permitindo que tráfego perigoso passe ou que tráfego legítimo seja bloqueado inadvertidamente.

Em nossas conversas com os clientes, estamos convencidos de que o design simples oferecido pela Illumio é muito mais fácil de gerenciar.

A proteção da Illumio é responsiva

É inevitável que a rede de uma organização seja violada. Quando isso acontece, as equipes de segurança precisam agir rapidamente, isolando o ataque no ponto de entrada para que ele não se espalhe pela rede.

Com o Illumio, esse isolamento pode ser aplicado em apenas alguns segundos, usando o switch de contenção configurável e integrado do Illumio. Esse switch pode ser ativado manualmente pelos membros da equipe de segurança. Ou pode ser ativado como parte de um script, como um manual de orquestração, automação e resposta de segurança (SOAR).

Em ambos os casos, a organização obtém proteção imediata contra o ransomware que se espalha ainda mais pela rede. Depois que o endpoint infectado é isolado, a equipe de segurança pode analisar o ataque e corrigi-lo.

Veja você mesmo o Illumio

Se você quiser ver em primeira mão como a segmentação de confiança zero da Illumio ajuda a proteger as organizações contra ransomware, entre em contato conosco hoje mesmo para agendar uma demonstração.

Ou leve o Illumio para um test drive em laboratórios práticos liderados por especialistas da Illumio.

Continue aprendendo sobre a segmentação Illumio Zero Trust:

- Leia sobre a emulação do cenário de ransomware da Bishop Fox para ver como a segmentação Zero Trust interrompe o ransomware 4 vezes mais rápido do que apenas a detecção e a resposta.

- Veja como a Illumio ajudou um escritório de advocacia global a impedir a disseminação do ransomware.

- Saiba por que a Illumio é líder em dois relatórios da Forrester Wave.

- Leia nosso guia sobre como a Illumio torna a Segmentação Zero Trust rápida, simplese escalável.

.png)