이름:WRECK 테이크아웃 - 마이크로 세분화가 가시성 및 억제에 도움이 되는 방법

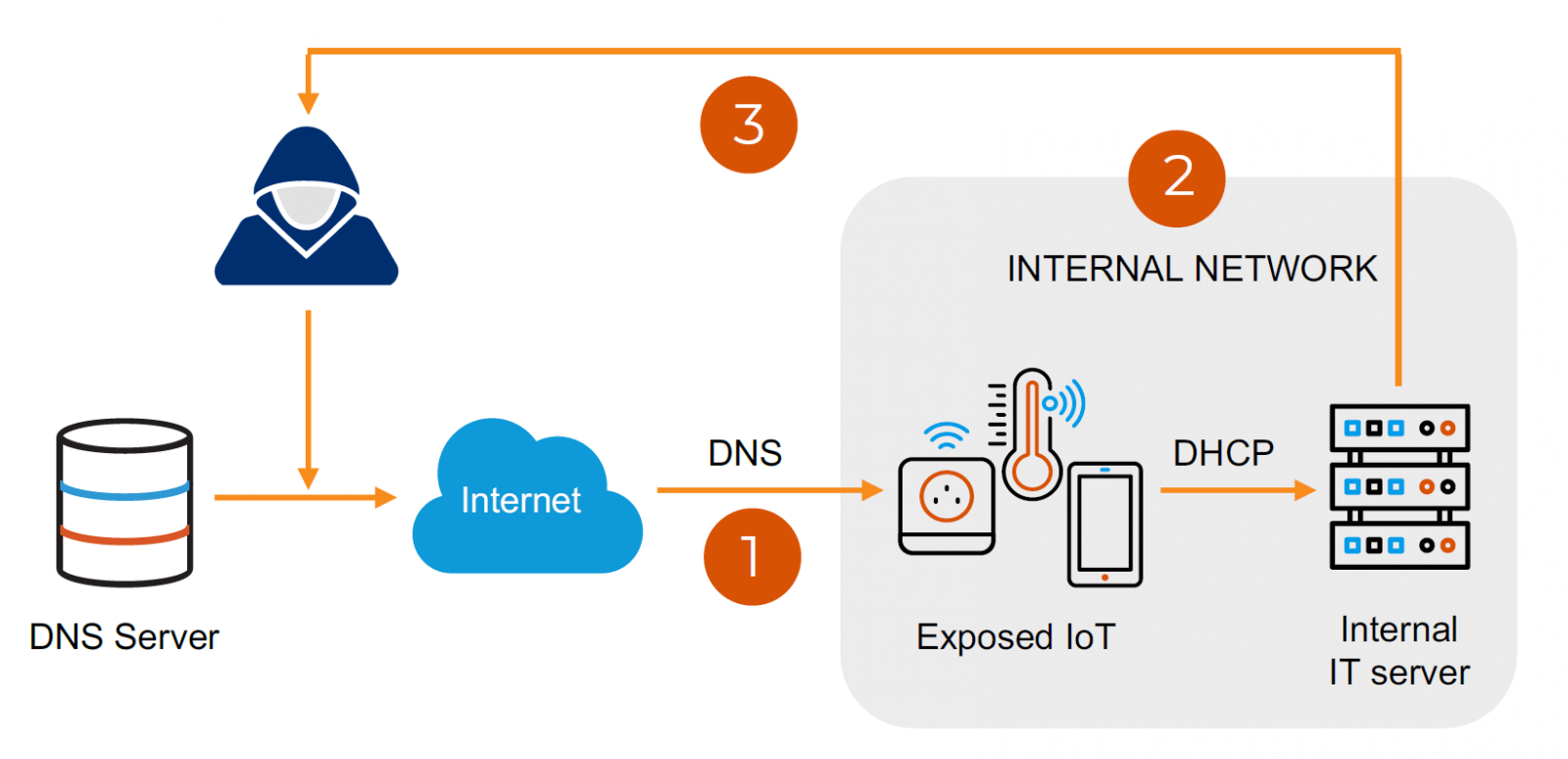

공격자는 도메인 이름 시스템(DNS) 응답 처리의 결함을 악용하여 경계 방화벽 뒤에 있는 중요한 서버와 IoT 장치를 원격으로 손상시킬 수 있는 NAME:WRECK 취약점 모음을 사용할 수 있습니다. 의료 기술, 스마트 기기, 산업 장비 등 전 세계 수억 대의 디바이스가 NAME:WRECK을 사용하여 잠재적으로 손상될 수 있습니다.

Forescout과 JSOF가 최근 발표한 연구 결과에 따르면 DNS 응답 구문 분석을 활용하는 취약점 모음에 대해 자세히 설명합니다. 이러한 결함은 여러 운영 체제의 TCP/IP 스택에서 발견되며 대상 시스템에서 원격 코드 실행 또는 서비스 거부로 이어질 수 있습니다. 이러한 취약점을 악용하려면 공격자는 취약한 클라이언트와 DNS 서버 사이에 자신을 삽입하여 유효한 DNS 쿼리에 페이로드가 취약점을 유발하도록 형식이 지정된 응답으로 응답할 수 있어야 합니다. 취약한 것으로 드러난 플랫폼으로는 데이터 센터에서 널리 사용되는 FreeBSD와 IoT 및 OT 디바이스에서 운영 체제로 광범위하게 사용되는 Nucleus 및 NetX가 있습니다. NAME:WRECK에 대한 전체 글은 여기에서 확인할 수 있습니다.

초기 침해는 공격자가 대상 디바이스에 대한 네트워크 액세스 권한을 가지고 있어야 하고 침해 후 측면 이동은 네트워크 액세스 권한이 존재해야 한다는 점을 고려할 때 가시성과 마이크로 세분화는 가능한 공격의 탐지와 완화를 모두 지원할 수 있는 기능을 제공합니다.

두 가지 모두의 출발점은 영향을 받는 플랫폼을 실행하는 환경에서 디바이스의 정확한 자산 인벤토리를 파악하는 것입니다. 데이터 센터에 있는 서버의 경우에는 간단할 수 있지만 캠퍼스 곳곳에 흩어져 있는 IoT 또는 OT 디바이스의 경우에는 이 정보가 완벽하지 않은 경우 네트워크의 어느 위치에 배포되어 있는지(특정 IP가 아니라면 서브넷 수준에서도) 파악하는 것이 좋은 출발점이 될 수 있습니다.

가시성

공격자는 악성 DNS 응답을 삽입하기 위해 중간자 공격을 수행해야 하므로 악성 연결을 식별하는 것이 어려울 수 있습니다. 하지만 다음과 같은 내용을 통해 어느 정도 인사이트를 얻을 수 있습니다:

- 인식할 수 없거나 예상치 못한 DNS 서버에 대한 DNS 연결을 시도했습니다.

- 특정 DNS 서버에 대한 비정상적으로 많은 양의 활동.

- 대용량 페이로드가 포함된 DNS 응답.

손상 후 잠재적인 측면 이동은 다음을 통해 감지할 수 있습니다:

- 일반적으로 연결되지 않는 내부 장치에 대한 대상 자산(FreeBSD, NetX, Nucleus) 연결.

- 대상 부동산의 새로운 인터넷 연결 시도.

- 대상 자산과 주고받는 새로운 대용량 데이터 전송.

격리

조직은 마이크로 세분화를 활용하여 잠재적인 공격 표면을 줄이고 측면 이동을 억제할 수 있습니다:

- 기기가 인증된 DNS 서버(내부 및 외부 모두)에만 액세스할 수 있도록 제한합니다.

- 규칙에 따라 비즈니스 운영에 필요한 흐름만 허용하도록 장치에 대한 액세스를 제한하여 네트워크에 대한 무제한 액세스를 방지합니다.

- 디바이스의 인터넷 액세스를 차단하거나 특정 도메인으로만 액세스를 제한하세요.

일루미오 고객은 일루미오 코어의 탁월한 가시성을 활용하여 이러한 모니터링을 활성화하고 적절한 세분화 정책을 수립할 수 있습니다. 방법을 알아보려면 Illumio 계정 팀에 문의하세요.

.png)